Orange serait sur le point de sortir un nouveau décodeur TV

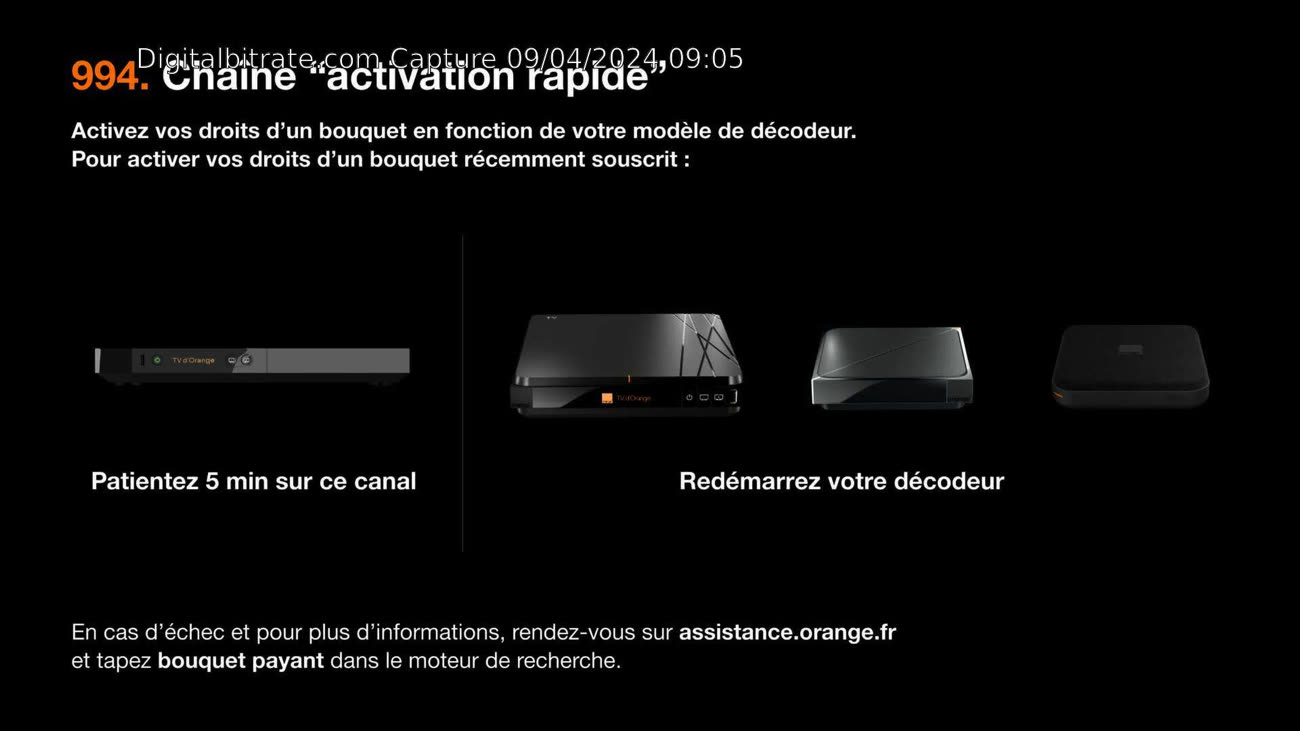

Orange devrait rapidement sortir un nouveau décodeur TV si l’on en croit… Orange. Le fournisseur d’accès à internet a en effet accidentellement publié une image qui présente les différents décodeurs proposés à ses abonnés, dont un nouveau modèle qui n’existe pas encore au catalogue. Ce plus petit appareil au design proche des Livebox récentes pourrait sortir rapidement, peut-être même dès cette semaine, puisqu’Orange devrait renouveler ses offres commerciales.

Ce décodeur n’est pas tout à fait nouveau : on l’a déjà croisé en Pologne. Orange y commercialise depuis l’automne un décodeur TV basé sur le design avec tissu des récentes Livebox et surtout sur Android TV, une première. Jusque-là, l’entreprise française développait son propre système d’exploitation et ce choix est un changement de stratégie intéressant. Cela dit, il se pourrait que la version proposée en France reste sur le système maison.

Orange passe peu à peu à Android TV… sauf en France

Quoi qu’il en soit, le décodeur TV actuel remonte à 2018 et il commence à accuser le poids des années. Le nouveau devrait être plus compact, plus puissant et sûrement plus rapide à l’usage, avec peut-être quelques nouvelles fonctionnalités à faire valoir. Si tout va bien, on devrait rapidement en savoir plus.

Mise à jour le 10/04/2024 10:01 : le décodeur TV ne tournerait pas forcément sous Android TV pour le marché français, l’article a été mis à jour en conséquence.

Lire les commentaires →