TRex n’est pas qu’un utilitaire pour Mac au nom rigolo, c’est surtout un outil capable de faire gagner un temps précieux. Disponible depuis 2021, il permet d’extraire très facilement du texte à partir d’une image, d’une vidéo ou de n’importe quel autre contenu affiché à l’écran. La version 2.0, tout juste lancée, rend l’application encore plus polyvalente.

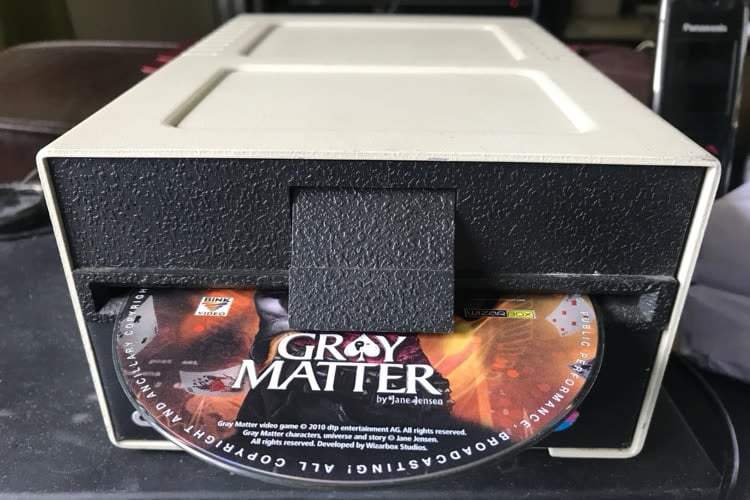

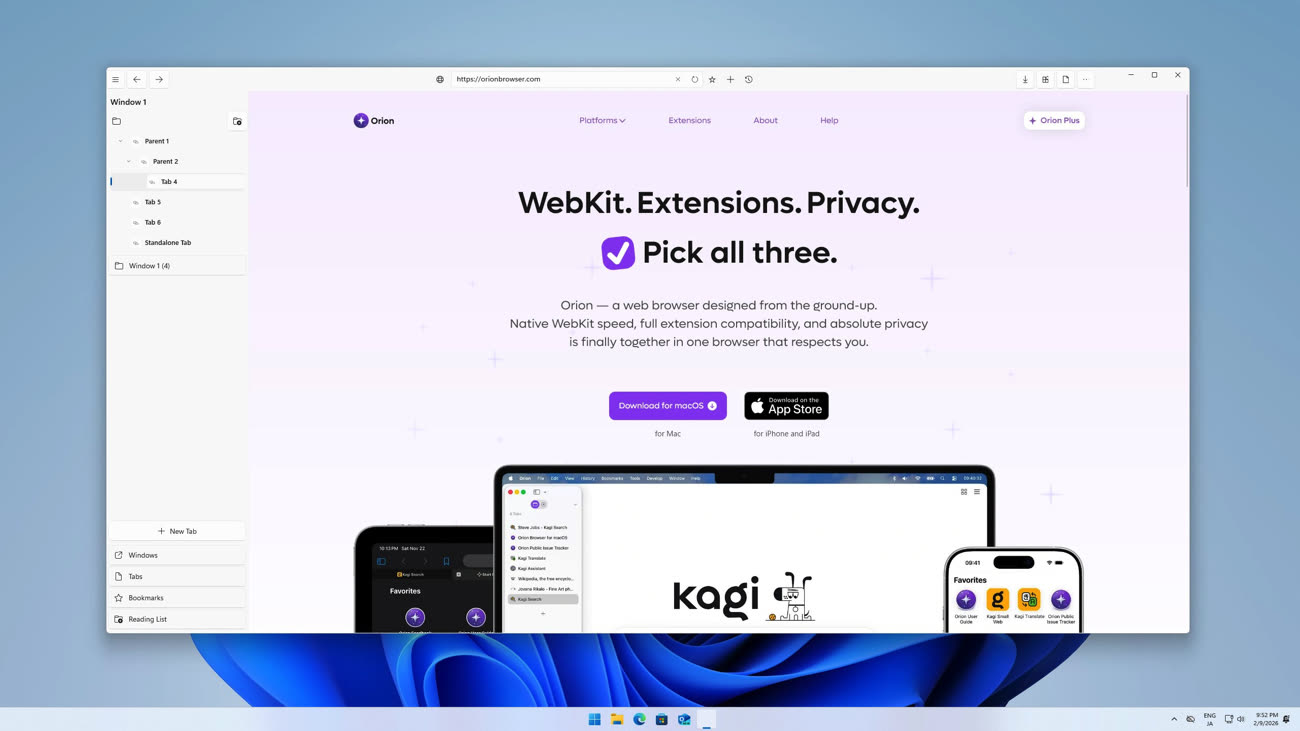

Apple propose déjà une fonction équivalente avec Texte en direct, intégrée notamment à Photos et Aperçu. Mais dans de nombreuses situations, l’extraction de texte reste impossible. C’est le cas par exemple avec une vidéo YouTube ou même certains sites web qui bloquent volontairement la sélection de texte, comme la version web de l’App Store.

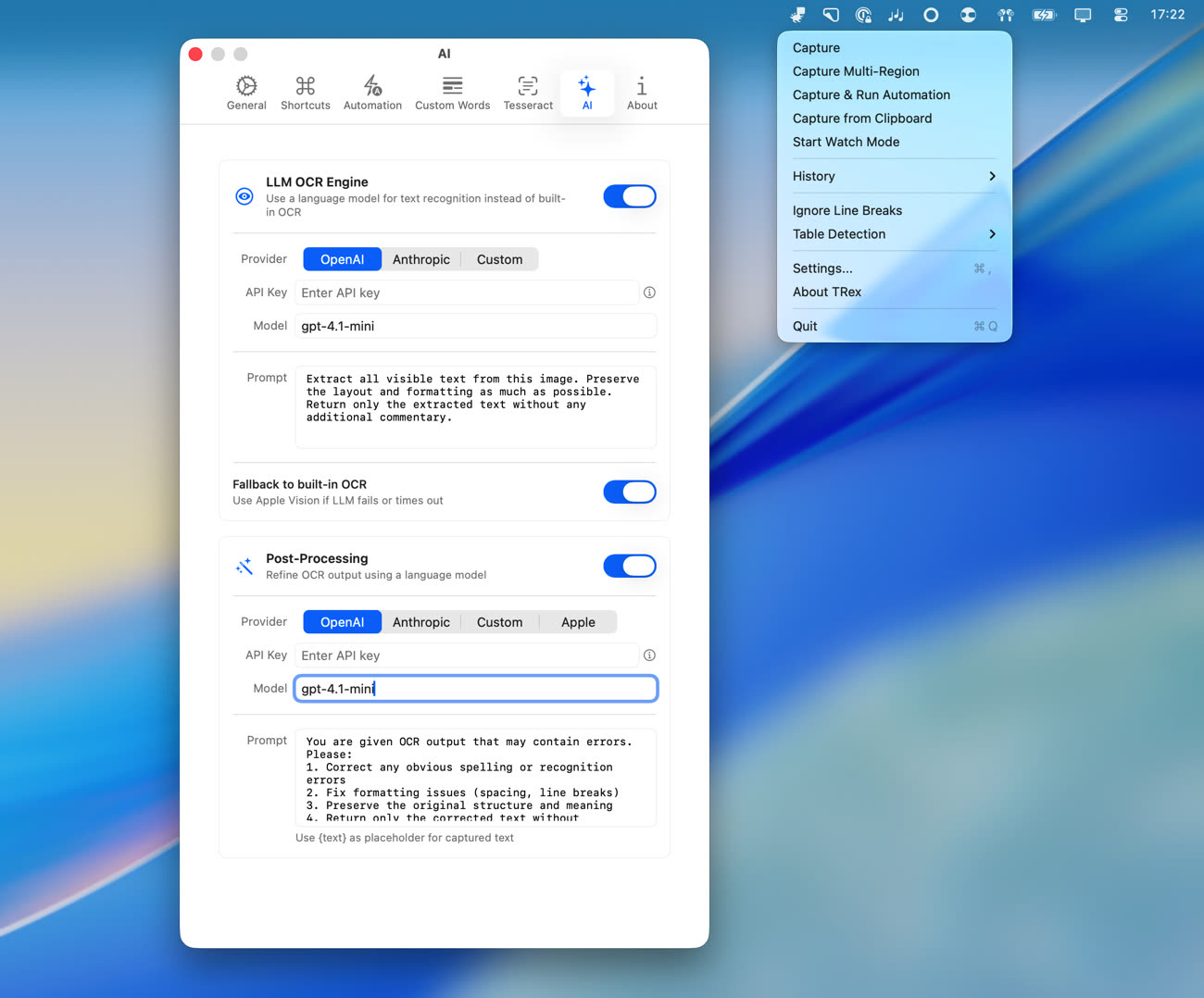

Dans ces cas-là, TRex vient à la rescousse. Après un clic sur l’icône de dinosaure dans la barre des menus ou la saisie d’un raccourci clavier, on peut sélectionner la zone contenant le texte souhaité, qui est aussitôt copié dans le presse-papiers. Il ne reste alors plus qu’à le coller là où on en a besoin. L’utilitaire s’appuie par défaut sur le moteur de reconnaissance optique de caractères (OCR) intégré à macOS, ce qui assure une opération en toute confidentialité.

De plus en plus d’apps exploitent le moteur d’OCR fourni par Apple avec macOS

Ça, c’est pour la fonction de base. La version 2.0 apporte de multiples améliorations. Sur macOS Tahoe, TRex tire parti de nouvelles capacités du framework d’Apple pour permettre l’extraction de tableaux complets. Ceux-ci peuvent ensuite être collés en Markdown, CSV, TSV ou JSON.

Sur les versions antérieures de macOS, l’extraction de tableaux reste possible grâce à des modèles de langage. C’est d’ailleurs l’autre grande nouveauté de cette version : TRex peut désormais s’appuyer sur des technologies d’OpenAI ou d’Anthropic, à condition de fournir sa clé d’API. Il est également possible de brancher un modèle local via Ollama ou LM Studio. De plus, on peut donner des consignes à l’IA pour traiter le texte extrait, par exemple afin de corriger des erreurs d’OCR. De quoi se constituer une solution d’extraction de texte sur mesure.

Les méthodes de capture progressent elles aussi. TRex permet désormais de sélectionner plusieurs zones de l’écran en une seule session. Un mode plus avancé permet même de capturer en continu tout ce qui s’affiche à l’écran, ce qui est pratique pour une vidéo ou un document que l’on fait défiler. La version 2.0 ajoute aussi un historique des extractions.

Bref, TRex 2.0 est une solution vraiment efficace pour récupérer du texte dans à peu près toutes les situations sur Mac. Pour couronner le tout, l’application est gratuite et open source. Enfin, elle est vendue 8,99 € sur le Mac App Store, mais vous pouvez la télécharger gratuitement sur GitHub. La différence de prix s'explique sans doute par le coût du programme développeur d'Apple (99 $/an) pour distribuer une application sur l'App Store. L'utilitaire est uniquement en anglais et demande macOS 11 (Big Sur) au minimum.