Parce qu’il a bien failli remplacer le Mac Pro, parce qu’aucun autre Mac n’est aussi puissant, parce qu’il ne vaut pas moins de 5 499 €, l’iMac Pro mérite un traitement particulier. Avant de vous livrer notre avis général, nous vous proposons d’étudier certains aspects de l’iMac Pro, pour mieux comprendre cette machine très spéciale et mieux informer votre éventuelle acquisition. Quatrième article de cette série, que vous pouvez suivre avec le mot-clef « Test iMac Pro 2017 », consacrée à la puce T2 et Secure Boot.

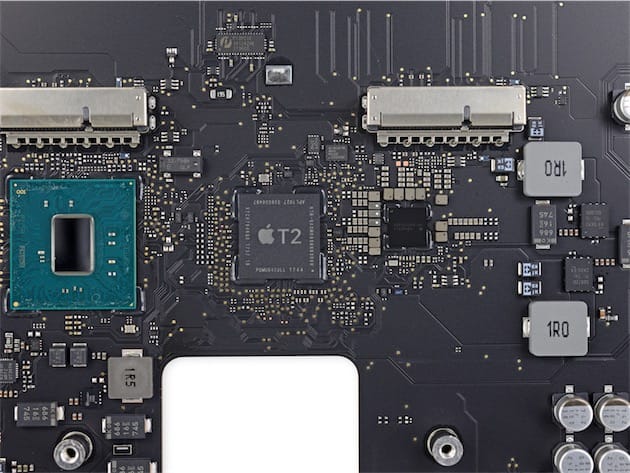

L’iMac Pro n’est pas le premier Mac moderne doté d’un coprocesseur ARM, cet honneur revenant au MacBook Pro, mais on peut dire qu’il s’agit du premier Mac doté d’un coprocesseur x86. De la même manière qu’elle occupe une place centrale sur la carte-mère, la puce T2 occupe une place centrale dans le fonctionnement de l’iMac Pro.

La puce T2 est le véritable cerveau de l’iMac Pro, le centre névralgique sans lequel la machine ne peut fonctionner. Plus encore que la puce T1, la puce T2 fait figure de « super-contrôleur », et remplace plusieurs composants :

- le contrôleur de gestion système, qui gouverne les aspects les plus basiques du matériel, comme les deux ventilateurs et le capteur de luminosité ;

- le contrôleur audio, responsable du fonctionnement des haut-parleurs et des quatre microphones ;

- le contrôleur SSD, qui doit coordonner deux modules pour former un volume ultra-rapide ;

- et le processeur d’images, chargé du traitement du signal de la caméra FaceTime HD, de la détection des visages à l’exposition en passant par la réduction de bruit.

La puce T2 n’a pas absorbé tous les contrôleurs. Les ports Thunderbolt 3 et Ethernet 10 GbE, l’affichage, ou encore le logement pour carte SD sont gérés par des puces dédiées. Mais la puce T2 n’est pas qu’une simple évolution de la puce T1. Physiquement comme conceptuellement, tout l’iMac Pro a été conçu autour de ce processeur ARM 64 bits, qui semble dériver de l’A10 Fusion de l’iPhone 7.

Appuyez sur le bouton d’allumage, et le firmware de l’iMac Pro, qui forme le premier maillon d’une « chaîne de confiance », est chargé avec la puce T2. La machine suit alors une procédure de « démarrage sécurisé » :

- la signature du bootloader est vérifiée ;

- l’intégrité du système d’exploitation installé sur le disque de démarrage est validée ;

- si le système n’est pas reconnu ou que la validation échoue, l’iMac Pro se connecte aux serveurs d’Apple pour télécharger la version la plus récente des données d’intégrité, propres à chaque machine ;

- s’il ne parvient pas à joindre les serveurs d’Apple, l’iMac Pro vous invitera à vous connecter à un réseau ou à choisir un autre disque de démarrage ;

- s’il parvient à télécharger les données d’intégrité mais qu’elles ne permettent pas de valider le système installé, vous ne pourrez pas démarrer l’iMac Pro sur ce système, et un message vous indiquera la marche à suivre pour installer un système valide ;

- si le système est reconnu et son intégrité validée, la puce T2 passe la main au processeur Intel, et la procédure traditionnelle de démarrage de macOS passe la main.

Dans l’esprit, ce « SecureBoot » est similaire à la procédure de démarrage d’un appareil iOS, qui impose les mêmes vérifications cryptographiques du bootloader et du système. Mais un iPhone exécute iOS et uniquement iOS, alors qu’un Mac peut exécuter macOS ou d’autres systèmes d’exploitation. SecureBoot prend en charge Windows 10 à partir de la Creators Update de l’automne dernier, à condition qu’il ait été installé avec Boot Camp depuis un support signé par Microsoft.

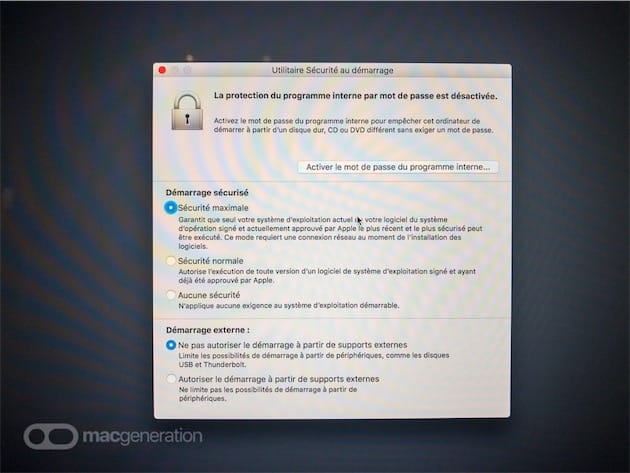

Dans le même temps, SecureBoot vous empêchera d’installer une distribution GNU/Linux ou BSD. Mais cela ne pose qu’un problème temporaire : alors que la séquence de démarrage sécurisé d’un iPhone est immuable, les vérifications de SecureBoot peuvent être détendues, voire relâchées. La partition de restauration, toujours accessible avec le raccourci ⌘R au démarrage, contient un nouvel utilitaire « Sécurité au démarrage ».

En plus de la protection du programme interne par mot de passe, il intègre les réglages de SecureBoot. Le réglage de démarrage sécurisé par défaut, Sécurité maximale, empêche l’exécution d’un système dont l’intégrité n’a pas été validée. N’espérez pas contourner le problème avec un système de secours installé sur un disque externe : par défaut, le démarrage depuis un périphérique USB ou Thunderbolt est interdit.

Si vous ne pouvez pas le faire, un attaquant ne pourra pas le faire, mais il pourra toujours exploiter le mode cible qui n’est pas bloqué par SecureBoot. Et si vous ne pouvez pas le faire, un réparateur ou un administrateur système ne pourra pas le faire non plus, du moins pas sans choisir l’option Autoriser le démarrage à partir de supports externes.

Or il ne pourra pas sélectionner cette option si l’iMac Pro sort tout juste du carton, puisque le lancement de l’utilitaire Sécurité au démarrage demande le mot de passe d’un compte administrateur, qu’il faut donc créer au préalable. Comme il est visiblement impossible de restaurer une image NetInstall sur un iMac Pro (nous n’y sommes en tous cas pas parvenu), il faudra probablement recourir à DEP pour configurer une flotte de machines.

SecureBoot peut donc compliquer la tâche des administrateurs système, qui devront accélérer les procédures de validation et d’intégration des mises à jour sous peine de buter contre une éventuelle invalidation des signatures après une faille de sécurité par exemple. Mais il peut aussi la faciliter, puisqu’il garantit qu’un simple utilisateur ne pourra pas démarrer sa machine avec un système personnel installé sur un support externe.

Mais revenons au réglage du démarrage sécurisé. Si vous sélectionnez Sécurité normale, la séquence décrite un peu plus haut s’arrête à la vérification du bootloader. L’iMac Pro ne se connectera pas aux serveurs d’Apple et pourra démarrer sur un système qui n’a pas été validé, à condition qu’il ait été validé par le passé et soit signé. L’installation de tout autre système demande la désactivation complète de SecureBoot, en choisissant l’option Aucune sécurité.

SecureBoot ajoute un étage dans l’édifice sécuritaire d’Apple : l’intégrité et l’identité de l’ensemble du système, du bootloader aux applications en passant par le noyau et les pilotes, sont désormais vérifiées. Le système de quarantaine, GateKeeper, SIP et maintenant SecureBoot peuvent être désactivés, mais l’intention est bien qu’ils le soient et réduisent la surface d’attaque du Mac à peau de chagrin.

Que le contrôle du matériel et du logiciel repose sur la puce T2 montre comment Apple poursuit son travail de consolidation des plateformes autour d’un jeu de composants stratégiques, et son travail de développement des modèles de sécurité autour d’une politique unique. La Secure Enclave joue le même rôle de coffre-fort cryptographique (réputé) inviolable dans l’iPhone que dans l’iMac Pro, et le moteur de chiffrement AES protège les fichiers de l’iPad comme il protège la partition du Mac.

Dans cette optique, les noms de code choisis par les ingénieurs d’Apple sont évocateurs. La puce T2 est un pont : elle fait tourner un système minimal baptisé BridgeOS, et contrôle des composants concentrés par un hub USB interne identifié comme l’iBridge. Un pont qui s’élance vers un nouvel horizon : les tréfonds du système font référence à un système de plug-ins Multiverse exécutés directement par la puce T2. Pourraient-ils remplacer les extensions de noyau, qu’Apple compte déprécier à brève échéance ?

Après le processeur Intel Xeon W, le système de refroidissement, ainsi que le stockage et l'écran, le prochain épisode de cette série vous proposera de mesurer votre machine actuelle à l'iMac Pro.