Des revendeurs Apple abusés pour un trafic d'iPhone

Des APR et Apple ont été victimes à la fin de l'été d'un détournement de leurs comptes GSX. Le problème est a priori sans incidence pour des clients mais il a pu être mis à profit pour faciliter la circulation d'iPhone volés.

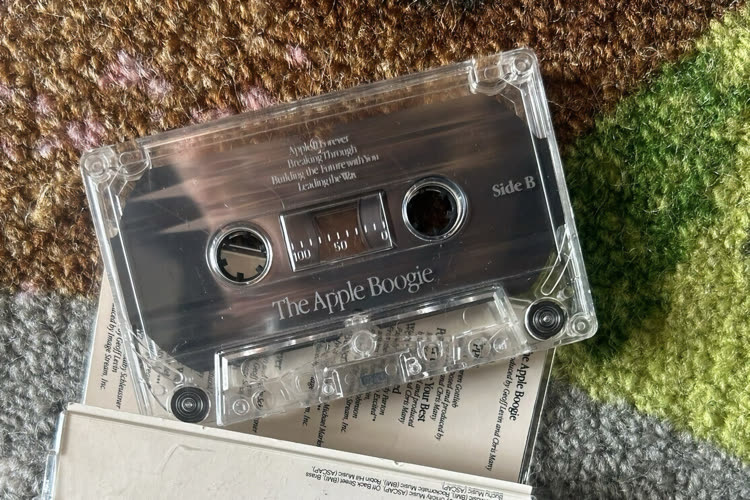

GSX, pour Global Service Exchange, désigne la plateforme de communication qui met en relation le SAV des revendeurs Apple avec AppleCare. C'est par là que transitent les dossiers de demandes de réparation d'un matériel sous garantie ou la commande de pièces détachées. Il s'agit d'un intranet sur lequel les techniciens des Apple Premium Resellers et Centres de Services Apple se connectent pour déclencher et suivre ces procédures.

D'après des échanges de mail que nous avons pu consulter, à la fin du mois d'août, une enseigne de revendeur Apple a constaté des demandes indues de pièces détachées d'iPhone pour de supposées réparations ou des commandes d'iPhone de remplacement. L'un des courriers évoque un autre cas chez un confrère avec « 20 000 euros de stocks d'iPhone » réceptionnés alors qu'aucune demande n'avait été faite. Dans un autre mail, un peu moins de 170 demandes de pièces détachées sont listées et là aussi aucune ne correspond à une requête faite par les équipes du revendeur.

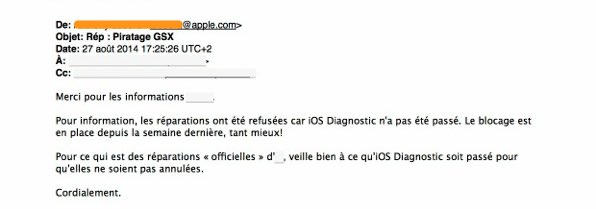

Apple a enjoint ses partenaires concernés à changer les mots de passe et questions de sécurité de leurs techniciens. Une procédure qui est d'ailleurs imposée de manière régulière quatre fois par an. La plupart des demandes de réparations ont pu être bloquées en amont, affirme dans l'un de ces mail un responsable d'AppleCare pour la France.

La gêne est à la fois administrative — gérer le retour des téléphone reçus — et financière puisque des facturations ont été parfois réalisées. Il faut alors rembourser le revendeur ou lui proposer un avoir. Sans parler du temps perdu par les équipes de SAV confrontées à ces dysfonctionnements.

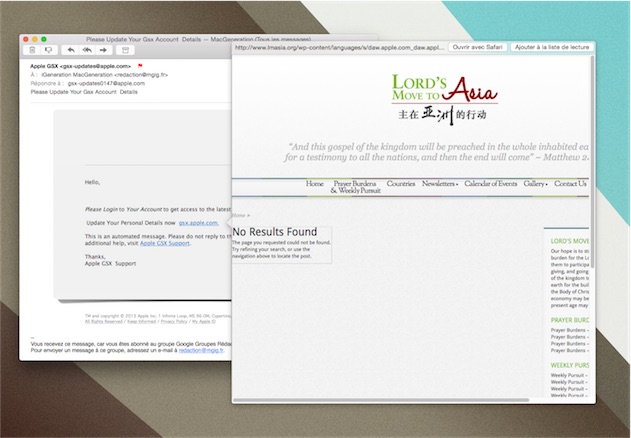

L'origine de ces intrusions et leurs motivations ne sont pas complètement claires, nous expliquait un interlocuteur qui a souhaité garder l'anonymat. S'agissant de la manière dont ces identifiants ont été subtilisés, il pense immédiatement à un phishing assez classique mais sans en avoir l'entière certitude. Il est devenu commun aujourd'hui de recevoir des mail prétendument envoyés par Apple pour soutirer des identifiants iTunes. Les mail demandant la même chose pour des accès GSX sont moins fréquents mais ils existent, nous en avions d'ailleurs reçu un l'an dernier. Un technicien chez un revendeur aura pu être abusé de cette manière.

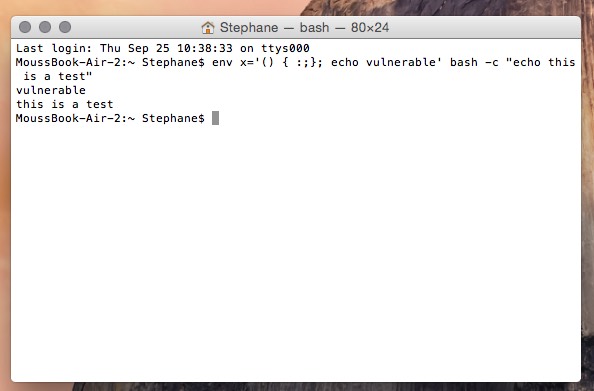

Toutefois, la manière dont ces demandes de réparations ont été ensuite générées auprès d'Apple dénote d'une certaine connaissance de cet intranet :

Il s’agit sûrement d’un réseau bien organisé pour connaître le fonctionnement de GSX et pour créer de fausses réparations d’iPhone, car les réparations sont peut-être même créées via des scripts. En effet il y en a parfois 3 par minute. Or, via l’interface graphique, la création d’un dossier nécessite de répondre à certaines questions sur le diagnostic pour orienter le dossier vers le bon type de réparation et donc créer plusieurs dossiers par minute nécessite soit d’être très, très rapide soit que le système a été hacké et scripté !

Sur le plan des motivations, la seule hypothèse avancée est que ces intrus cherchent à obtenir des numéros de série flambant neufs qui seront utilisés pour des iPhone volés.

Lors d’un échange, le numéro de série du nouveau matériel est lié à l’ancien matériel. Ainsi, lorsqu'on saisit le nouveau numéro de série on voit qu’il correspond à un échange sur l’ancien numéro de série, et inversement. Du coup, à titre personnel je ne comprends pas précisément en quoi des demandes d’échanges permettraient de couvrir les traces d’iPhone volés, mais il faudrait connaître plus précisément les méthodes utilisées par ces gens.

Nous avons contacté Apple France pour tâcher d'en savoir plus mais n'avons obtenu aucune réponse. Quant à l'une des enseignes touchées, sollicitée à deux reprises, elle n'a pas souhaité communiquer sur le sujet. Nous avons contacté d'autres revendeurs qui nous ont expliqué ne pas être tombés dans le piège de ces faux mails.

Lire les commentaires →