Red Hat alerte d'une faille de sécurité majeure dans le shell Bash, un utilitaire que l'on retrouve dans la quasi-totalité des systèmes Unix. Il s'agit du shell standard d'OS X — il est disponible à travers le Terminal —, qui est donc touché par cette faille.

Baptisé bug Bash ou Shellshock, cette vulnérabilité permet à une personne malintentionnée d'exécuter du code à distance sur une machine. Red Hat explique que la vulnérabilité provient du fait qu'il est possible de créer des variables d'environnement avec des valeurs spéciales avant d'appeler Bash. Ces variables peuvent contenir du code qui est exécuté dès que le shell est invoqué.

Pour l'expert en sécurité Robert Graham, il s'agit d'une faille aussi grosse qu'Heartbleed, du fait du nombre gigantesque de logiciels qui font appel à Bash. Outre les systèmes d'exploitation, des serveurs web et des objets connectés l'utilisent.

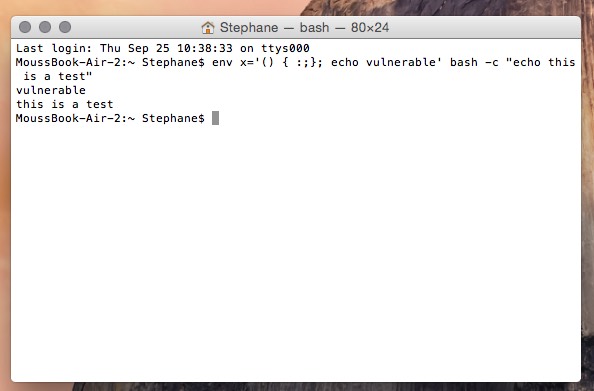

Pour voir si son système est affecté par le bug, il faut entrer cette commande dans le Terminal :

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

Si l'OS est vulnérable, la réponse donnée par le Terminal est :

vulnerable

this is a test

Dans le cas contraire, on obtient la réponse suivant :

bash: warning: x: ignoring function definition attempt

bash: error importing function definition for `x'

this is a test

OS X Yosemite bêta 3 est touché et Mavericks aussi. Il faut maintenant qu'Apple se montre réactive et propose rapidement un correctif. Plusieurs distributions Linux ont déjà été patchées. C'est le cas d'Ubuntu (10.04 LTS, 12.04 LTS et 14.04 LTS), Debian, Red Hat Enterprise Linux (versions 4 à 7), Fedora et CentOS (version 5 à 7).