« L’immense majorité des utilisateurs d’OS X ne risque rien de la faille du Bash récemment découverte », a assuré Apple à iMore. « Avec OS X, les systèmes sont sécurisés par défaut et ne sont exposés à des attaques à distance que si les utilisateurs configurent les services UNIX avancés. »

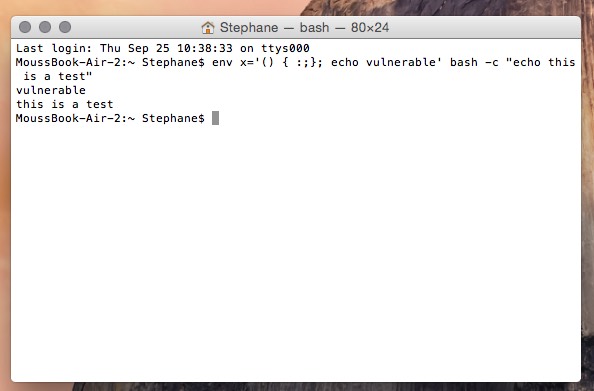

Il n’en demeure pas moins qu’OS X Mavericks et OS X Yosemite sont touchés par la faille dite Shellshock, et qu’il suffit d’une mauvaise configuration ou d’une application un peu trop gourmande pour avoir activé les services en question. Apple travaille donc « à une mise à jour rapide », et pas uniquement « pour les utilisateurs UNIX avancés » comme elle le prétend.