Chrome va favoriser encore plus les connexions sécurisées en HTTPS

Google annonce de nouvelles mesures à venir prochainement pour renforcer la part de connexions sécurisées utilisées lors d’une navigation sur internet. Cela fait plusieurs années maintenant que Google milite activement pour chiffrer la connexion entre Chrome et un serveur grâce au protocole HTTPS. Il y a deux ans, son navigateur web a commencé à privilégier la connexion sécurisée par défaut lorsque l’utilisateur saisissait un nom de domaine sans protocole (macg.co par exemple), mais ne modifiait pas la requête de l’utilisateur s’il l’incluait (http://macg.co). Dans ce cas, si le serveur web qui héberge le site ne faisait pas la redirection lui-même, l’utilisateur restait sur une connexion non sécurisée.

C’est ce point qui va changer avec ces nouvelles mesures. Chrome ne va plus se contenter de choisir une connexion sécurisée quand le protocole n’est pas précisé, le navigateur va tester systématiquement le HTTPS même si vous cliquez sur un lien ou que vous collez une URL en HTTP. Si le certificat nécessaire est bien présent sur le serveur web, la connexion sécurisée sera automatiquement utilisée. Si ce n’est pas le cas, Chrome reviendra en toute transparence sur le HTTP, ce qui devrait ainsi assurer un fonctionnement normal pour les sites indisponibles en HTTPS.

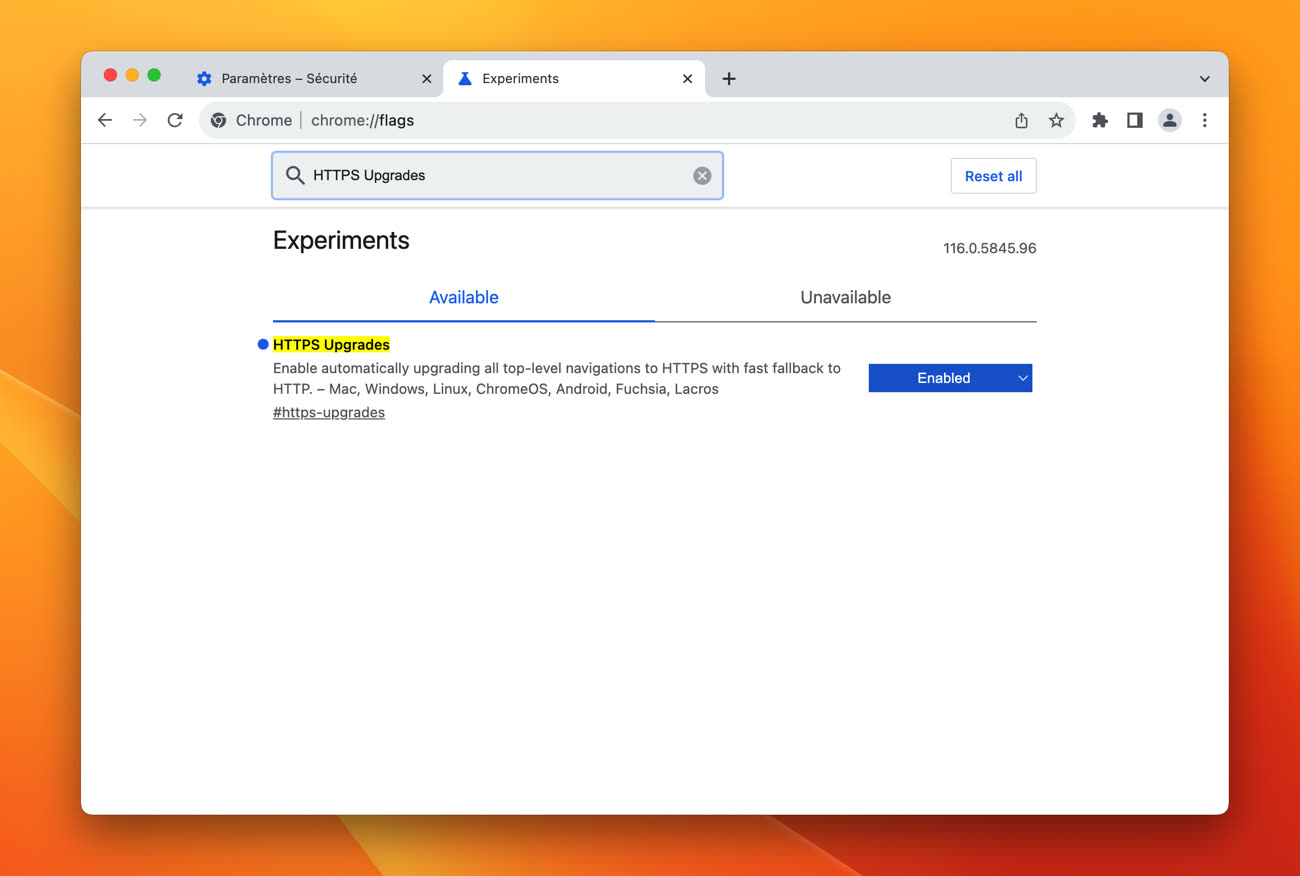

Google va activer progressivement ce nouveau comportement pour tous ses utilisateurs, mais vous pouvez le tester dès maintenant avec la version 115 de Chrome. Dans les flags du navigateur, cherchez « HTTPS Upgrades » et passez l’option sur « Enabled ». Après un redémarrage, les sites seront d’abord testés en HTTPS, avant de revenir au HTTP s’ils ne répondent pas de manière sécurisée. La généralisation de cette mesure devrait être rapide, car elle ne devrait casser aucun usage courant du web.

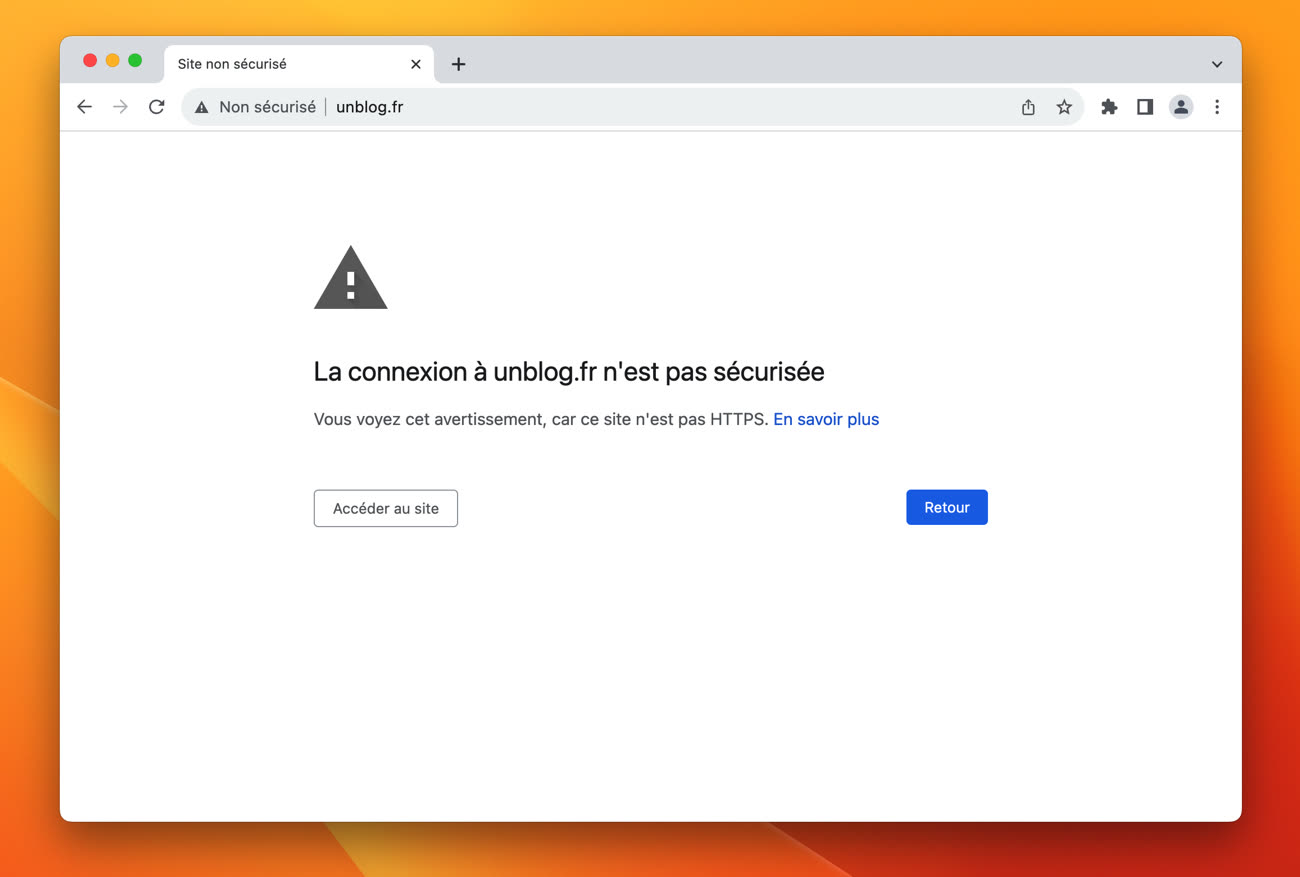

Pour ceux qui souhaitent aller encore plus loin, le géant de la recherche propose une option nettement plus contraignante. Cette fois, non seulement les sites sont d’abord testés en HTTPS, mais un message d’erreur s’affiche avant de pouvoir accéder à un site accessible uniquement en HTTP. Ce mode considère les connexions en clair comme étant aussi problématiques qu’un mauvais certificat pour les connexions chiffrées. Pour le moment, il n’est pas encore question de l’activer par défaut, mais vous pouvez le faire, cette fois dans les réglages classiques de Chrome1.

À terme, ce mode plus agressif pourrait être activé dans quelques cas de figure. Google l’envisage par défaut pour les utilisateurs qui activent la Protection Avancée, pour le mode privé, pour des sites qui ont une connexion sécurisée connue et peut-être pour les utilisateurs qui n’affichent jamais de sites en HTTP. On est au stade de l’expérimentation, car ce mode bloquera des sites et donc des usages légitimes s’il est activé par défaut trop largement.

Dans le même ordre d’idée, Chrome affichera à partir de la mi-septembre un avertissement lors du téléchargement de fichiers jugés sensibles en HTTP. L’avertissement permettra d’effectuer le téléchargement malgré tout et il dépendra du format des fichiers : les photos, vidéos et l’audio seront épargnés, mais pas une archive ou un exécutable. Vous pouvez également tester cette fonctionnalité dès maintenant en activant le flag nommé « Insecure download warnings ».

-

Dans « Confidentialité et sécurité », puis « Sécurité », cochez l’option « Toujours utiliser une connexion sécurisée ». ↩︎

«Google va activer progressivement ce nouveau comportement pour tous ses utilisateurs, mais vous pouvez le tester dès maintenant avec la version 115 de Chrome. Dans les flags du navigateur, cherchez « Insecure download warnings » et passez l’option sur « Enabled » »

Nom du flag surprenant, il fait penser plutôt à une protection contre certains téléchargements….

Édit après lecture complète de l’article : je confirme, ça ne doit pas être le bon flag 😉

@YetiJS93

Ah oui, je me suis embrouillé dans les copier/coller. Je vais corriger ça, merci !

Un petit rappel.

————————

A je ps tomber dans le piège. Une connexion HTTPS ne signifie pas forcément sécurisée !

Oui, c’est sécurisé entre le navigateur et un serveur, mais pas forcément le serveur souhaité.

Par exemple, vous vous connectez à votre banque, mieux vaut regarder le certificat. Même si potentiellement ce dernier peut être faussé.

Si il y a un proxy, c’est avec ce dernier que votre connexion sera sécurisée, et pas entre vous et le serveur cible, telle que votre banque. Le HTTPS n’est pas un VPN.

Ceci est à garder à l’esprit quand vous vous connectez depuis des hotspots publiques.

@Sillage

Oui et même si le certificat est valide. C'est tellement facile d'en obtenir un avec letsencrypt qu'il faut bien regarder l'URL (dommage qu'ils aient enlevé le cadenas vert pour les sites avec certificat EV).

Et sur iPhone pas moyen de voir le certificat.

@koko256

Oui, exactement. Donc à faire très attention. HTTPS n’est clairement pas gage de sécurité.

Je suis d’ailleurs étonné vu le risque que même les entreprises ne rendent pas ses utilisateurs attentifs à cela. Au contraire, ils font penser qu’un URL en HTTPS est sécurisé. 🤦♂️

@Sillage

Si c’est un gage de sécurité ça sécurise le lien entre le client et le serveur

Aprés il y a deux choses :

• La version du TLS, actuellement le plus haut est le 1.3 mais beaucoup de sites sont avec des serveurs mutualisés avec des authorisations 1.1 actives ou inférieures

• L’identité du prestataire, un autre chose aussi

Car un lien peut-être sécurisé (https tls 1.3) mais que le prestataire est un fake

Au début du https les certificats étaient obligatoirement payants et il y avait un contrôle maintenant tout le monde peut avoir un gratuit de let’s encrypt sans contrôle d’identité

@heero

« Si c’est un gage de sécurité ça sécurise le lien entre le client et le serveur »

Je sais bien tout ce que tu décris. Mais je ne suis pa d’accord avec cette affirmation.

Cette dernière n’est vrai que si tu as la liaison directe avec le serveur du site.

Faire croire que parce que tu es en HTTPS que c’est un gage de sécurité, c’est faux.

Rien de plus beau que d’installer un faux access point dans un Starbucks et observer tout ce qu’il s’y passe. Et pourtant, les gens seront bien en HTTPS.

@Sillage

Il y a deux choses entremêlées (dans l’exemple)

Le lien est secure mais le prestataire/fournisseur ne l’est pas forcément

Il faudrait simplement séparer le https/tls et l’identité du prestaire ou une double information ou encore faire disparaître les certificats « gratuit » sans vérification du prestataire.

Après avec le wifi &co on peut faire pas mal de chose mais cela est indépendamment du protocole

@heero

En wifi. Ou même en câble, le https n’est pas gage de sécurité et que personne n’écoute sur la ligne.

Quand je me connecte au site web de ma banque, ou à mon NAS en https, je m’attends à ce que personne n’écoute sur la ligne (voit en clair les données). Le « prestataire » étant la banque ou mon NAS dans ces deux exemples.

Si il y a un prix entre-deux, le certificat sera délivré par le proxy, et c’est le proxy qui aura la liaison se irisée avec le « prestataire ». C’est comme ça que ça fonctionne.

Donc dans un aéroport, ou à l’hôtel, dans un Starbucks, etc…, il est possible de se connecter sur le mauvais réseau, quelqu’un qui a créé un même réseau, avec un proxy. Et tout passe en clair dans le proxy.

Au travail, par exemple, certaines fonctions de mon NAS sont inaccessibles, justement car je n’ai pas le certificat de mon NAS, mais du proxy. Le proxy analysant tout et bloquant certaines choses.

Donc non, le https ne garanti pas une liaison sécurisée avec le prestataire, qui est celui auquel la majorité des utilisateurs s’attend.

Dans un sens technique, le prestataire devient le proxy, et oui, la liaison est sécurisée entre l’ordinateur et le proxy.

Mais les données sont en clair au sein du proxy qui peut voir tout ce qu’il veut, y compris les noms d’utilisateurs et mots de passe pour se connecter à un service.

Absolument pas. La connexion TLS ne peut pas être déchiffrée par un proxy, sauf s’il a réussi à obtenir un certificat pour le domaine final, ce qui ne devrait pas être possible. Il y a quelques exceptions à ça (par exemple au sein d’une entreprise un proxy peut déchiffrer tout le traffic, mais cela nécessite un contrôle admin sur les ordinateurs se connectant)

Le principal piège du https, c’est qu’il garantit que vous êtes connecté au server ayant le domaine donné (sauf vol de certificat), mais en rien que ce domaine appartient bien à la société donnée (par exemple societe-general.fr au lieu du vrai domaine de la banque). Les gens ont pris l’habitude de vert/cadenas == pas de risque, et ne vérifie pas le domaine. Vous pouvez alors vérifier dans le certificat la société à qui il a été émis, mais ce n’est pas évident (le domaine lcl.fr appartient au … crédit agricole. C’est logique, mais les gens peuvent ne pas s’y attendre)

Après les vpns, si https, ca change en gros rien. Si http, ça garantit que qqch sur le mm wifi ne peut pas intercepter les requêtes, pas que le vpn provider ou qqn d’autre sur internet ne pourra pas y accéder

@heero

Utiliser un VPN, il faut aussi faire confiance au service du VPN.

Bref, avant de se connecter à certains services à la va vite, il faut toujours vérifier le certificat et de où il vient.

Allez Free, bougez-vous pour activer le HTTPS sur les pages perso. Il est plus que temps, là…

Allez Free, bougez-vous pour activer le HTTPS sur les pages perso. Il est plus que temps, là…

Pourquoi ? Le https c'est de la poudre au yeux, c'est pour faire joli. Par exemple, à quoi sert le https sur le site de Météo France ? Quelles sont vos informations confidentielles que vous envoyez à Météo France et qui nécessitent https ?

Utiliser https c'est bien mais encore faut-il avoir quelque chose à protéger !!!

Et oui on peut aussi envoyer des données confidentielles sur du http sans aucun risque, il "suffit" de les chiffrer sur l'ordinateur avant de les envoyer sur le serveur. https permet de faire cela de façon plus simple mais c'est aussi possible en http.

@bibi81

On est d’accord sur le fait que le HTTPS n’est pas forcément nécessaire sur des sites statiques sans authentification ni données personnelles.

Sauf que maintenant, les navigateurs affichent des alertes de sécurité dans tous les sens sur les sites en HTTP.

Donc si tu ne veux pas faire fuir tes visiteurs, le passage à HTTPS est obligatoire peu importe le contenu du site.

Chrome est un excellent logiciel. La seule chose qui m'empêche de l'adopter en permanence, c'est sa gestion bordélique des signets! Pas moyen de classer ça dans le sens du monde comme peut le faire Safari. J'ai toujours trouvé cette lacune contraignante et c'est ce qui m'empêche d'en faire mon navigateur par défaut!

@nirom

Hein?

C’est quoi « le sens du monde »?

Tant qu’à moi, Safari et Google permettent de classer les favoris comme on veut. Avec un léger avantage pour Chrome, car il est possible de supprimer un favori sans passer par l’onglet Modifier.

J'aimerais bien qu'ils arrêtent les faux positifs aussi. Par exemple le certificat qui est expiré depuis 1 jour, le message "le serveur prétend être qui il n'est pas" n'est pas exact. Un message "certificat expiré depuis x jours, identité vérifiée par xxx le telle date (i.e. la date de début de validité du certificat) serait plus malin. Là à l'heure actuelle, tout le monde a pris l'habitude de cliquer sur "je m'en fiche" à cause de tous ces faux positifs. Et par contre, toujours rien pour les faux sites administratifs (mon-passeport-gouv.fr) qui nécessite un peu plus d'intelligence mais pas tant que cela (certificat letsencrypt et nom en gouv.fr par exemple).

Ils font quand même drôlement chier à fermer le web juste pour mieux le contrôler. Maintenant, il faut systématiquement confirmer qu’on veut bien valider la visite d’un site non https ou simplement un site non signé. Comme si c’est derniers étaient moins sécurisés. C’est juste une immense blague, qui leur a permis de fermer le net et nous oblige à payer des noms de domaine.

Rien que visiter mon NAS en local 192.168.1.1 me demande de valider que je veux bien…