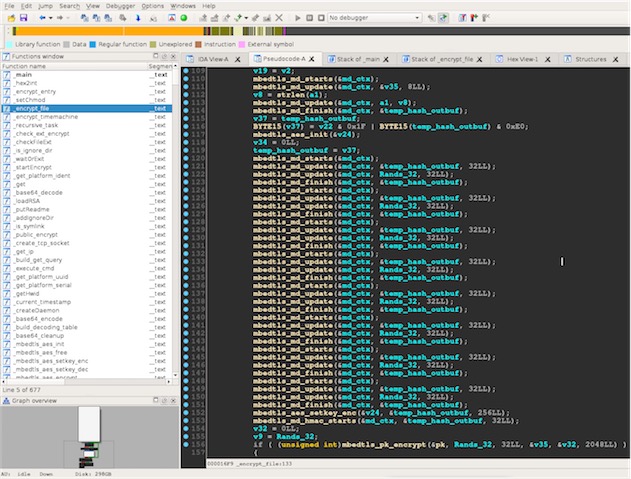

KeRanger, ce malware glissé dans Transmission qui a défrayé la chronique le week-end dernier, venait en fait de Linux. C’est ce qu’explique BitDefender après avoir analysé le code source de ce programme qui verrouillait tous les fichiers et demandait à ses victimes une rançon pour récupérer un accès. L’entreprise a trouvé énormément de similitudes entre ce qui a infesté quelques milliers de Mac et Linux.Encoder Trojan, un malware qui circule en particulier sur les serveurs Linux depuis plusieurs mois.

Les deux programmes malveillants fonctionnent sur le même principe et KeRanger aurait été simplement adapté pour fonctionner sur OS X. En particulier, il lui fallait déjouer les sécurités mises en place par Gatekeeper et c’est pourquoi le malware exploitait un certificat valide, fourni par Apple. Par ailleurs, on savait qu’une mise à jour était prévue pour bloquer également l’accès aux sauvegardes Time Machine, une fonction spécifique à OS X.

Le système d’exploitation d’Apple, basé sur UNIX, est suffisamment proche d’une distribution Linux pour que KeRanger se base sur le travail d’un malware tiers. Ce n’est pas vraiment une surprise donc, mais c’est surtout le rappel utile que les outils malveillants ne sont pas une exclusivité de Windows ou plus récemment d’Android.

Rappelons que Transmission a été mis à jour dans la foulée pour, non seulement retirer le malware intégré à l’application, mais aussi nettoyer les Mac infectés. A priori, personne n’a été touché par KeRanger cette fois, espérons que l’on aura autant de chances à l’avenir…