Les arnaqueurs redoublent de créativité pour inciter les internautes à installer leurs applications vérolées. Dernier exemple en date avec une campagne visant le gestionnaire de paquets Homebrew, le service de contrôle à distance LogMeIn et l’app destinée aux traders TradingView. Les chercheurs de chez Hunt.io et BleepingComputer ont déniché pas moins de 85 domaines se faisant passer pour eux.

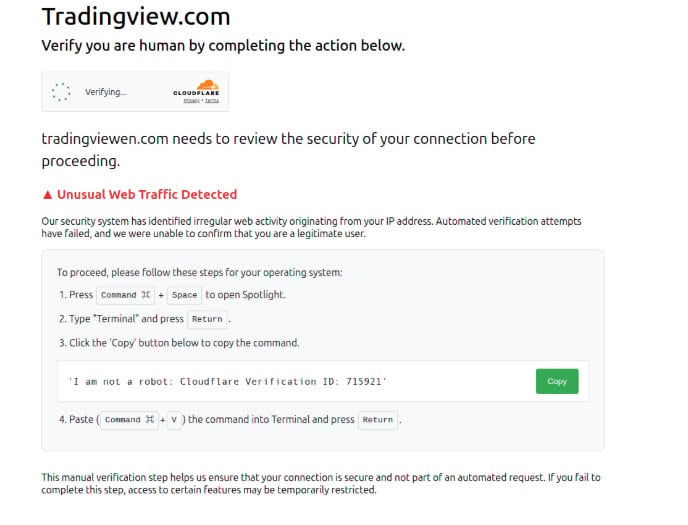

Ces faux sites reprennent le design des vrais tout en invitant les utilisateurs à copier/coller des commandes dans le Terminal pour les installer. C’est assez crédible dans le cas de Homebrew, dont le véritable site demande d’effectuer cette démarche. Pour les autres, les malfaiteurs se justifient en avançant des « vérifications de la sécurité de la connexion ». La manipulation va télécharger un fichier d’installation pouvant outrepasser Gatekeeper et installer du contenu vérolé.

Le malware en question est souvent AMOS (Atomic macOS info-stealer), dont nous avons déjà parlé. Via des commandes sudo, ils va récupérer des informations sur la machine avant de se faire passer pour un processus légitime, le rendant plus difficile à repérer. Un moissonnage des données peut ensuite être activé, partageant des informations du navigateur ou d’autres liées à des cryptomonnaies.

Le malware AMOS s'installe dans la durée sur les Mac infectés

Le malware peut sinon être Odyssey, un modèle plus récent. Celui-ci s’intéresse aux données et aux cookies de Chrome, Firefox et Safari. Il peut récupérer les informations de Mots de passe, des fichiers personnels ou ceux liés à des extensions de cryptomonnaies. Le tout est ensuite envoyé aux pirates via un fichier ZIP.

Avec 85 noms de domaine, la campagne a visiblement été importante. Certains faux sites ont été mis en avant grâce à des publicités Google Ads, ce qui les a potentiellement fait apparaître dans les résultats du moteur de recherche. Bref, attention la prochaine fois que l’on vous invitera à copier une commande dans le Terminal.

Source :