Chrome : une extension Google détecte les mots de passe qui ont fuité

Après Mozilla, Google met à son tour à disposition un outil pour vérifier si vos identifiants et vos mots de passe n’ont pas fuité, le risque étant qu’ils soient réutilisés par des malandrins à votre insu. Le géant du net indique au passage avoir réinitialisé ces deux dernières années plus de 110 millions de mots de passe de comptes Google qui avaient fuité.

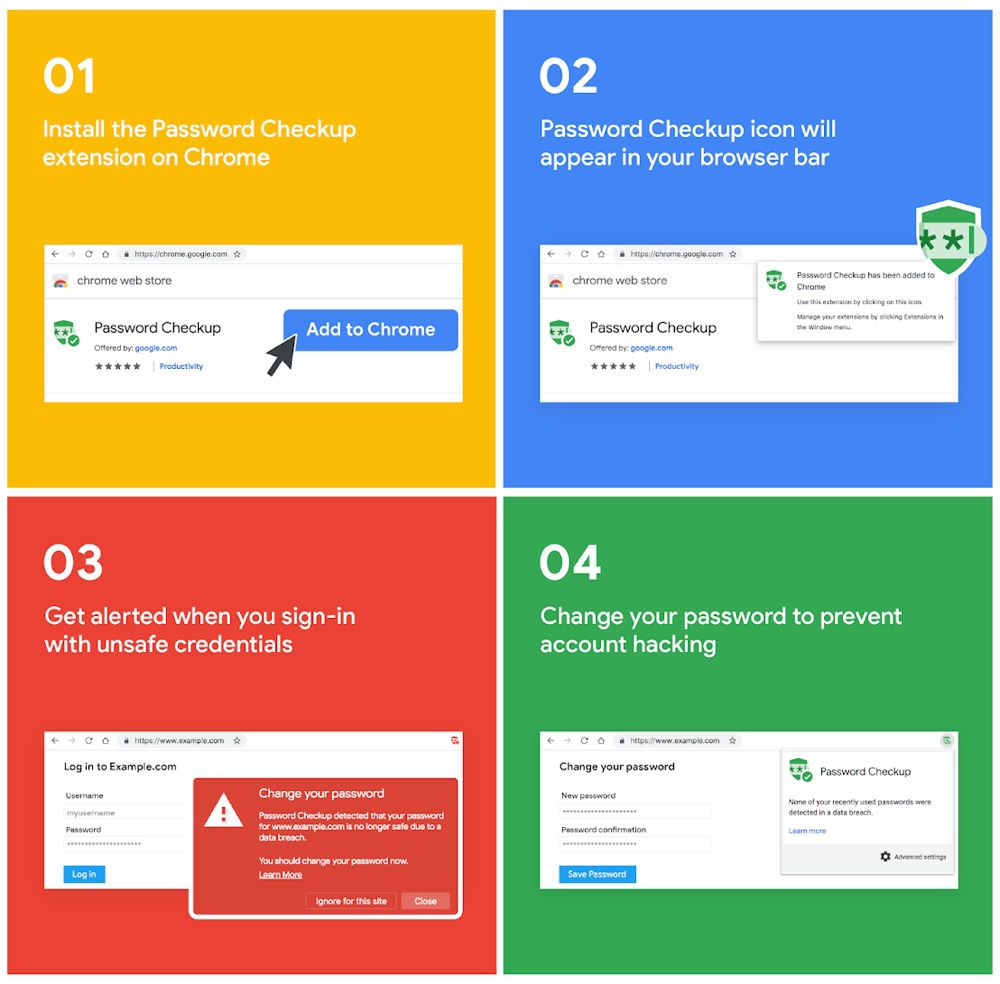

L’outil prend la forme d’une extension Chrome, nommée Password Checkup, qui vous averti quand elle détecte qu’un identifiant ou un mot de passe que vous avez saisi fait partie de sa base d’informations compromises.

Contrairement à Firefox Monitor et 1Password, l’extension n’exploite pas les bases de données Have I Been Pwned?/Pwned Passwords (qui peuvent aussi être utilisées individuellement). Google a constitué son propre stock de quatre milliards de données de connexion ayant fuité un jour (l’entreprise a précisé à Wired qu’aucune de ces données n’avait été achetée).

Password Checkup a été conçu de telle sorte que Google ne puisse pas connaître les identifiants et mots de passe entrés. L’extension utilise pour cela différentes techniques d’anonymisation et de chiffrement (à l’instar de Pwned Passwords, seule une partie codée des informations est transmise). Son code n’est pas open source à l’heure actuelle, mais Google envisage de le faire évoluer en fonction des commentaires.

Bizarrement je n’ai aucune confiance sur ce genre de service qui arrive à te dire que ton mot de passe sois disant chiffré a été piraté je trouve ça bizarre.

Tu donnes ton mot de passe pour que l’on te dise que oui il est bien sécurisé (meme si il y a des méthodes pour rendre ça anonyme chiffré ce que vous voulez les failles restent possible donc autant limiter la casse...).

Oui j’utilise 1Password et l’on pourrai dire la même chose mais malheureusement je n’ai pas la capacité de retenir une centaine de mot de passe...

Javais regardé le fonctionnement d'un de ces sites ( Have I Been Pwned? je crois)

En fait lorsque tu saisis ton mot de passe, avant de l'envoyer ils créent une empreinte du mot de passe(composée de chiffres et de lettres qui représentent ton mot de passe), et ce côté client (donc sur ton ordi, sans échange avec le serveur). Ils envoient à leur serveur un certains nombre de caractères du début de cette empreinte, pour renvoyer la liste des empreintes de mots de passe ayant fuité commençant par ces mêmes caractères. Et c'est de nouveau côté client qu'ils vérifient si parmi les empreintes reçues du serveur, l'une d'elles est celle du mot de passe que tu testes.

Ce principe fait qu'ils ne savent jamais quel mot de passe tu testes, ni si celui-ci est un mot de passe qui a fuité (il n'y a pas de retour au final avec le serveur)

@geooooooooffrey

Le fonctionnement que tu décris est en effet celui de 1Password (du moins de sa fonction Watchowver, qu'il est possible de désactiver) :

Checking for vulnerable passwords

The first time you use Watchtower, you can opt in to the Pwned Passwords service provided by haveibeenpwned.com. 1Password uses the service to check for passwords that have appeared in data breaches. When checking for vulnerable passwords, your passwords stay on your device. They are never sent to the service.

To find vulnerable passwords, 1Password creates a 40-character hash of each password. Then it sends only the first five characters of each hash to the service. The service provides a list of vulnerable passwords that have hashes starting with those same five characters, and 1Password compares them on your device. If any of your passwords match, 1Password alerts you.

https://support.1password.com/watchtower-privacy/

@alexis83

Tu ne donnes pas ton mot de passe mais ton adresse mail ou ton identifiant.

Moi, ce qui m'intéresserait savoir c'est comment 'white-lister' une de mes adresses mail qui pour une raison qui m'échappe est considérée systématiquement comme du spam chez mes correspondants Gmail !

Ils ont beau la mettre dans leurs contacts, cela ne change rien.

On n'a pas non plus trouvé de règle adéquate à ajouter pour éviter que mes mails ne passent dans leurs spams...

Si quelqu'un a une idée... D'avance merci

@Filou53

C’est ton adresse email qui est bloquée ou le nom de domaine ?

@powergeek

Merci à toi.

Je suppose que c'est mon adresse et pas le domaine.

C'est une ...@mac.com

Voici le msg que j'ai reçu de Google:

Your email to group xxx@xxx.be was rejected due to spam classification. The owner of the group can choose to enable message moderation instead of bouncing these emails. More information can be found here: https://support.google.com/a/answer/168383.

Je suis allé consulter le lien en qst.

Mais moi, je ne suis pas une entreprise ...

C'est le responsable IT de XXX.be (le owner of the group xxx.be) qui doit intervenir, pas vous!

@SyMich

(Merci aussi)

donc, je devrais contacter tous mes correspondants qui ont un cpte Gmail pour leur demander de me dé-spammer ?

Un peu illusoire non ?

J'ai testé avec mes enfants: on n'arrive même pas à mettre en place une règle qui fonctionne vraiment :-(

Ou alors, c'est plutôt Gmail que je dois contacter ?

Encore plus illusoire je suppose...

J'ai déjà cherché une adresse, je ne vois pas

Pour vérifier si votre email fait parti d'une base de donnée volée il suffit de vérifier sur :

https://haveibeenpwned.com

Il est même possible de recevoir une alerte en cas de data breach

C’est pas le mot de passe qui est vérifié, c’est l’identifiant, l’adresse courriel.

Si cette possibilité est avérée, c’est particulièrement inquiétant concernant la réelle sécurité des mots de passe. Il sont donc par nature notés, enregistrés, comparés et donc violés.

Pas question pour moi de l'installer tant que l'extension n'est pas opensource. C'est trop critique les mots de passe.