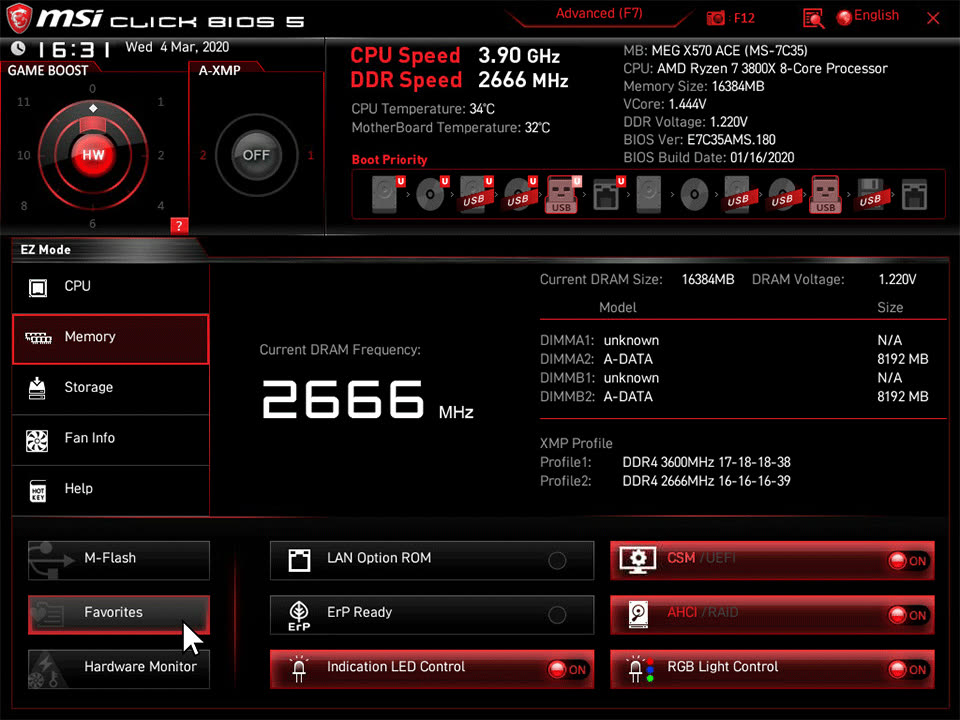

Nous avons déjà parlé du problème, les attaques qui visent le firmware, c'est-à-dire la partie logicielle qui gère le démarrage d'un ordinateur, peuvent difficilement être contrées. Et les personnes qui utilisent un PC qui vient de chez MSI ont donc un souci : la marque a été piratée et les clés de chiffrement sont dans la nature.

Le problème du firmware est presque insoluble

Dans les PC modernes (et dans les Mac Intel), le firmware qui permet le démarrage est un standard qui porte le nom d'UEFI. C'est le successeur de l'antique BIOS et il offre beaucoup plus de fonctions. L'UEFI peut exécuter des programmes, intégrer des pilotes et il peut être vu comme un OS basique, avec de nombreuses possibilités. Il est aussi nettement plus sécurisé que son prédécesseur.

Mais « mieux sécurisé » ne veut pas dire inviolable, loin de là. La société Micro-Star International (le nom complet de MSI) a en effet été piratée le mois dernier et des clés de chiffrement qui permettent de signer les composants logiciels destinés à l'UEFI ont été dérobées, selon Ars Technica.

La première des clés permet de signer les mises à jour de l'UEFI, ce qui permet à un attaquant de fournir une mise à jour d'UEFI qui peut contenir un programme malicieux. Le problème principal, c'est que MSI vend énormément d'appareils différents (cartes mères, PC portables, etc.) sans réelles possibilités pour révoquer les clés. Dans l'idéal, tant les programmes qui effectuent les mises à jour que les UEFI des périphériques devraient être mis à jour, mais c'est un doux rêve dans le monde grand public. En effet, une partie significative des utilisateurs n'a aucune idée de l'existence de l'UEFI, et arriver à pousser des mises à jour d'UEFI pour tous les appareils en circulation semble être une tâche herculéenne (et probablement impossible) pour une société qui ne contrôle pas l'OS1.

La protection d'Intel est attaquée

L'autre problème vient de la seconde clé récupérée. Elle est liée à la technologie Intel Boot Guard, qui permet de protéger un ordinateur d'une attaque issue de l'UEFI. En effet, un logiciel malveillant présent dans l'UEFI dispose de possibilités bien plus grandes que s'il se trouve au niveau de l'OS principal. Il peut notamment se cacher beaucoup plus efficacement et est surtout très difficilement délogeable.

La clé permet en théorie d'intégrer un malware au niveau de l'UEFI, mais elle est visiblement liée aux appareils conçus par MSI, et ne fonctionne donc pas sur les systèmes d'autres fabricants. Mais, car il y a un mais, le fait que MSI fournisse énormément de fabricants de PC peut poser des soucis. En effet, la société vend ses propres produits mais équipe aussi certains PC de fabricants tiers en OEM, notamment pour la conception de la carte mère… et donc de l'UEFI.

Dans tous les cas, les fuites liées à l'UEFI posent souvent de gros problèmes, nous l'avons vu récemment avec la faille BlackLotus, et elles sont surtout difficilement évitables. Même quand un constructeur force les mises à jour d'UEFI1 et tente de révoquer les clés, il reste souvent une frange d'utilisateurs vulnérables : ceux qui n'appliquent pas les mises à jour. Et dans beaucoup de cas, la révocation est souvent impossible car elle risque de poser plus de soucis que la faille elle-même.

BlackLotus, la faille « magique » impossible à patcher qui attaque l'UEFI et Windows

Dans tous les cas, méfiez-vous si vous avez un PC MSI.

-

C'est un des avantages de l'écosystème Apple : la marque pousse les mises à jour de l'UEFI avec celles de l'OS. C'est efficace tant que l'OS est pris en charge et que les utilisateurs appliquent les mises à jour. ↩︎

Source :