Même s'ils sont moins touchés que d'autres plateformes, les Mac ne sont pas immunisés contre les virus et les malwares. Et il en ira certainement de même pour les Mac M1 ! Le chercheur en sécurité Patrick Wardle a pu identifier GoSearch22, un malware spécifiquement compilé pour les ordinateurs équipés d'une puce Apple.

L'application contient le virus Pirrit, un logiciel publicitaire qui affiche de la réclame et siphonne des données. Les antivirus savent parfaitement le repérer et s'en débarrasser… sur les Mac Intel. Les Mac M1 étant encore tout récents, ces outils ne sont pas encore en mesure de détecter efficacement les menaces spécifiquement conçues pour cibler la nouvelle plateforme.

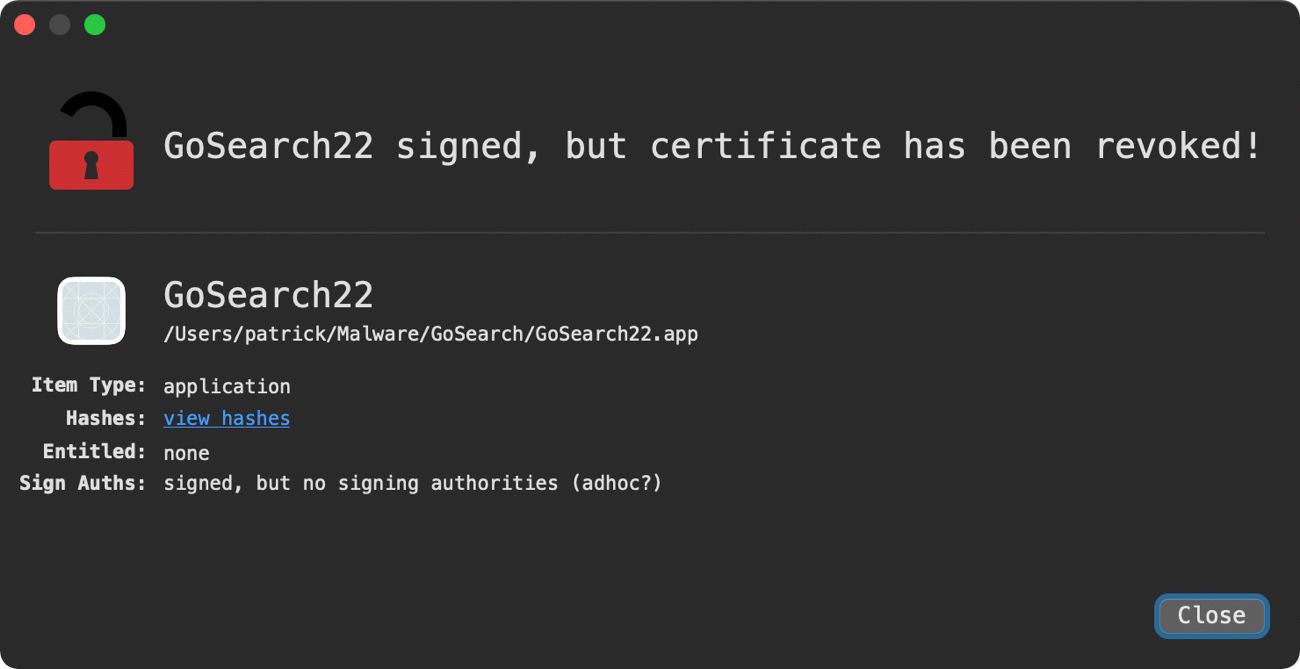

La signature Apple du développeur de GoSearch22 remonte au 23 novembre dernier, mais le constructeur en a révoqué le certificat. On ne peut plus savoir si le code a été « notarisé » ou pas. Wardle explique cependant que le binaire a été repéré dans la nature, ce qui signifie que des Mac M1 ont été probablement infectés. L'autre enseignement de cette découverte, c'est que les hackers n'ont pas perdu de temps pour s'intéresser aux Mac M1 et que la vigilance reste de mise.

Source :