Le chercheur en sécurité Ryan Pickren a trouvé pas moins de sept failles « zero-day », c’est-à-dire des failles de sécurité totalement inconnues jusque-là, dans Safari. En exploitant trois de ces failles, il a réussi à créer un site qui, une fois affiché dans le navigateur d’Apple, activait la webcam d’un Mac ou la caméra avant d’un appareil iOS sans que l’utilisateur ne donne son autorisation.

Inutile de paniquer, ce chercheur a informé Apple en premier à la fin du mois de décembre 2019 et toutes les failles ont été comblées depuis. Les trois qui ont servi à la démonstration ont été corrigées avec Safari 13.0.5 sortie à la fin du mois de janvier et distribuée avec macOS 10.15.3 et iOS 13.3. Les autres failles de sécurité découvertes par Ryan Pickren étant moins graves, Apple a pris son temps, mais depuis Safari 13.1, sorti il y a quelques jours avec macOS 10.15.4 et iOS 13.4, elles sont comblées.

Si vous maintenez votre Mac, iPhone ou iPad à jour, vous n’avez donc plus aucune crainte à avoir. Et puisque ce chercheur en sécurité a suivi cette voie, Apple l’a récompensé avec un don de 75 000 $ dans le cadre de son programme bug bounty qui est désormais ouvert à tout le monde. C’est une belle somme, même si le programme prévoit jusqu’à un million de dollars pour les plus grosses failles de sécurité. Et quand on voit ce que cela donnait concrètement, on se dit que cette faille était quand même sérieuse1 :

Le chercheur en sécurité a publié un article détaillant sa technique pour arriver à contourner les règles de sécurité. Pour faire simple, il a utilisé le mécanisme de Safari qui autorise certains sites à utiliser la caméra pour créer un faux site qui se fait passer pour le site légitime. En clair, le navigateur d’Apple pensait que vous aviez ouvert une page de Skype et il reprenait les réglages de sécurité de ce site. Si vous aviez déjà utilisé Skype et autorisé Safari à activer la caméra, le faux site bénéficiait de la même permission.

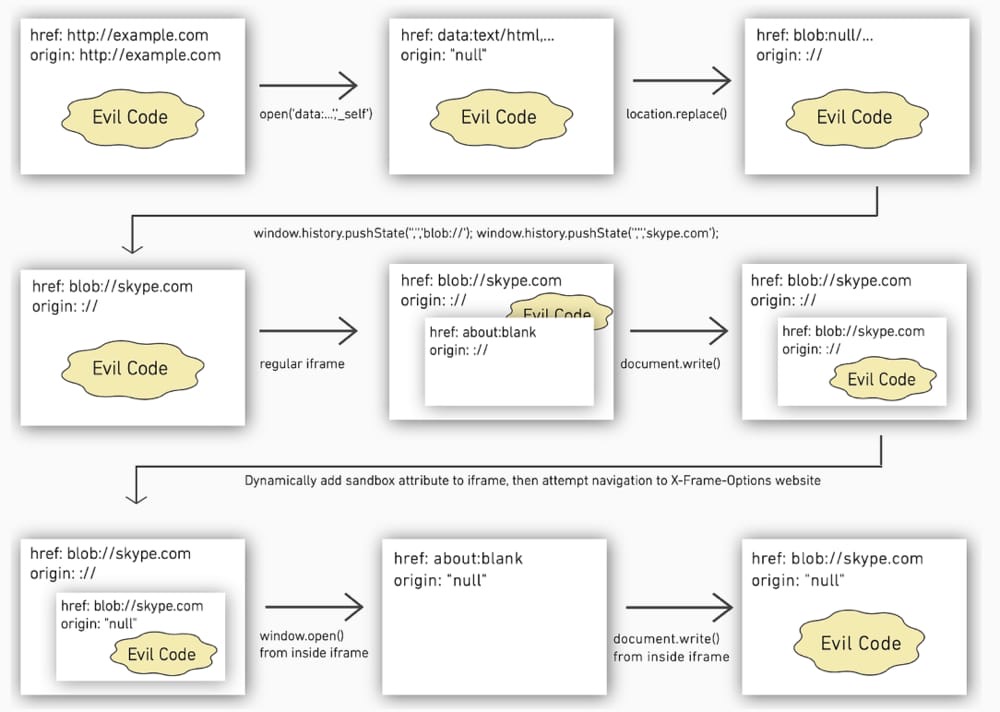

C’est très malin et les explications complètes détaillent tout ce qu’il a fallu faire pour déjouer les garde-fous mis en place par Apple pour éviter précisément ce cas de figure. Comme pour beaucoup de faille de sécurité, ce chercheur a pensé à des cas de figure qui n’existent jamais en théorie et qui n’avaient ainsi pas été envisagés par les développeurs d’Apple. Par exemple, au lieu d’afficher un site en http ou https, il a utilisé un autre « scheme »2, en l’occurrence blob qui sert parfois avec JavaScript.

Toute l’astuce du chercheur a été de duper Safari en évitant de charger la page web qui était fausse et qui aurait conduit le navigateur à détecter la supercherie et la bloquer. La manipulation assez complexe se fait en huit étapes, dont une qui implique de modifier l’historique du navigateur, une autre qui crée une iframe et encore une qui ouvre un pop-up dans cette iframe.

Il fallait y penser, mais c’est précisément pourquoi chercheur en sécurité est un métier. Et une fois que tout est en place, l’attaque fonctionne remarquablement bien, comme le prouve bien la vidéo envoyée par Ryan Pickren à Apple. Si vous avez encore une copie de Safari 13.0.4 ou antérieur qui traîne, vous pouvez tester la faille à cette adresse, en saisissant le mot de passe blahWrasse59.

-

Et au passage, elle rappelle fort cette faille de sécurité liée à Zoom découverte l’été dernier qui avait conduit Apple à bloquer l’app à distance. ↩

-

Dans une URL, le scheme correspond à tout ce qui se trouve avant

://. Les plus connus sonthttpethttpsbien sûr, mais vous en avez peut-être croisé d’autres :ftp,mailtoou encoretel. ↩

Source :