Zoom est l’une des solutions de visioconférence les plus populaires, surtout dans le monde de l’entreprise. Comme Skype ou Hangout, cette app permet de créer des réunions virtuelles que les participants peuvent rejoindre avec leur ordinateur et une webcam. Le chercheur en sécurité Jonathan Leitschuh a découvert plusieurs failles de sécurité dans l’app macOS du service, dont la plus importante permet à un site web d’activer la webcam d’un Mac sans aucune interaction de la part de l’utilisateur.

Cette faille de sécurité n’est pas corrigée, mais précisons d’emblée qu’elle ne concerne que les utilisateurs de Zoom et plus précisément ceux qui ont installé le client macOS sur leur Mac. Si ce n’est pas votre cas, cette faille de sécurité ne vous touche pas et vous pouvez dormir tranquille. Dans le cas contraire, vous trouverez des explications à la fin de l’article pour bloquer cette vulnérabilité.

Pour faire simple, ce chercheur a découvert que Zoom contournait plusieurs limites de sécurité imposées par macOS ou les navigateurs afin de conserver l’un de ses points forts. Le service met en avant qu’il permet d’initier une réunion en visioconférence d’un seul clic, mais par sécurité, le navigateur ou le système d’exploitation demandait une confirmation avant d’activer la webcam. Pour cela, Zoom macOS installe un serveur web local qui se charge de faire le lien entre votre navigateur et l’app.

Ce serveur permet de contourner certaines restrictions et en particulier une de Safari qui affiche une boîte de dialogue à chaque fois qu’un site web désire ouvrir une app. C’est une mesure de sécurité justement pour éviter le comportement d’une app comme Zoom, mais ce dernier a répondu que c’était le comportement désiré et que les utilisateurs pouvaient désactiver l’activation automatique de la webcam dans les préférences de l’app.

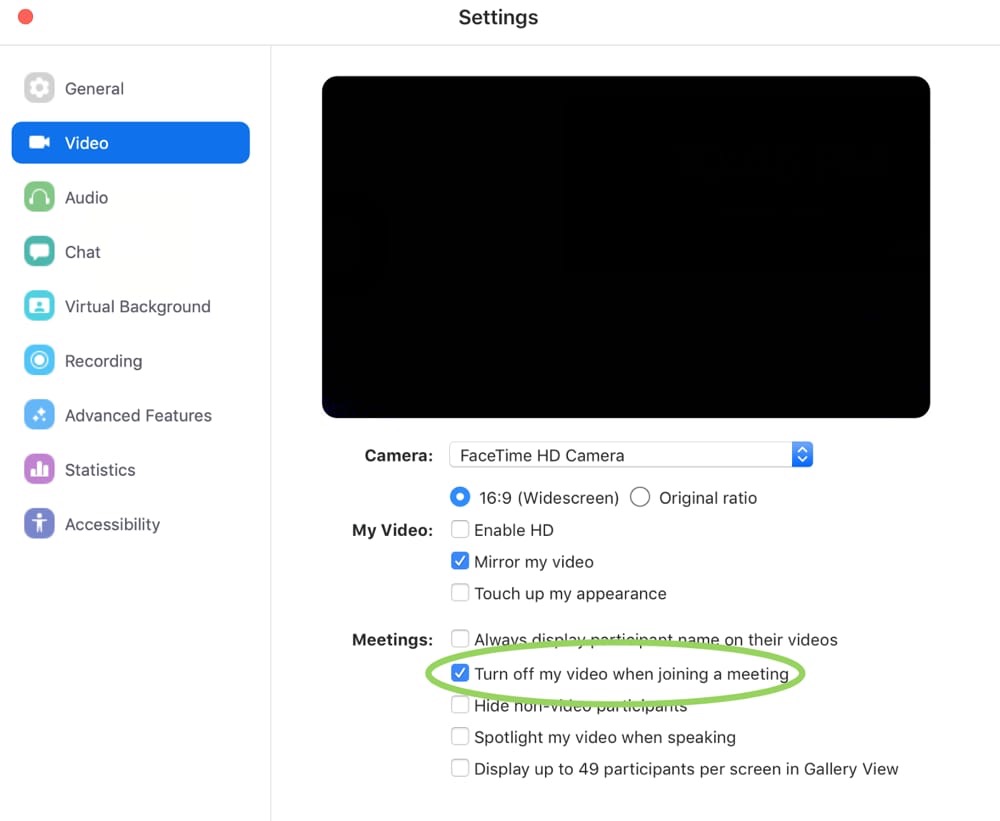

C’est vrai, vous pouvez cocher l’option « Turn off my video when joining a meeting » dans les préférences du client macOS de Zoom et vous devrez activer la webcam dans un deuxième temps après avoir rejoint une réunion. Sauf que ce réglage n’est pas actif par défaut, ce qui implique que des millions d’utilisateurs peuvent encore voir leur webcam activée sans leur autorisation, simplement en affichant une page web. Le chercheur montre même qu’une simple publicité affichée sur des milliers de sites web différents pourrait suffire.

Ce serveur local ne se contente pas de faire sauter les verrous de protection mis en place par les navigateurs. En fouillant un petit peu plus, Jonathan Leitschuh a mis en avant un mécanisme de réinstallation automatique de l’app macOS. Supprimer Zoom de son Mac laisse le serveur local en place, actif à l’arrière-plan. Si vous cliquez par la suite sur un lien pour rejoindre une réunion, le serveur local détermine si l’app est bien installée. Le cas échéant, il lance lui-même le téléchargement et la réinstallation de l’app, sans votre consentement.

Pour désinstaller complètement Zoom, il ne suffit pas de jeter l’app à la corbeille, il faut aussi utiliser quelques lignes de commande dans un terminal. Voici la procédure à suivre :

- Récupérer l’identifiant du serveur. Saisissez la commande

lsof -i :19421pour connaître l’identifiant du serveur local. S’il n’est pas actif, vous ne verrez aucun résultat. Sinon, vous verrez une ligne avec plusieurs informations. Copiez le nombre inscrit sous la mention « PID ». - Arrêter le serveur local : saisissez la commande

kill -9dans le terminal, puis un espace et collez l’identifiant récupéré à l’étape précédente. - Supprimer le dossier du serveur local : utilisez la commande

rm -rf ~/.zoomuspour supprimer le dossier où le serveur local est installé. - Empêcher la réinstallation du serveur par Zoom : pour bloquer totalement l’app et l’empêcher de recréer un serveur local, saisissez la commande

touch ~/.zoomusqui va créer un fichier vide.

La seule concession que Zoom a accepté de faire suite aux révélations du chercheur en sécurité est de permettre aux administrateurs de modifier le paramètre par défaut. Une prochaine mise à jour permettra ainsi de bloquer le lancement automatique de la webcam pour une entreprise, même si cela devrait rester possible par défaut.