La voiture est un ordinateur comme les autres suggèrent les organisateurs de la prochaine conférence CanSecWest. Ils ont prévu une Tesla à côté des logiciels de Microsoft, Google, Apple, Mozilla, Adobe, VMware et Oracle, cibles habituelles de ce rendez-vous de hackers et de spécialistes en sécurité.

CanSecWest, qui se déroulera du 20 au 22 mars à Vancouver, proposera son traditionnel concours Pwn2Own. Des bidouilleurs habiles doivent arriver avec, en leur possession, une méthode pour déjouer les protections conçues par les éditeurs, de manière à exécuter un petit logiciel de leur fabrication qui témoigne de leur réussite.

Les cibles sont des ordinateurs avec les dernières versions en date de leurs systèmes d'exploitation et logiciels. Les candidats ont droit à 3 essais de 5 minutes chacun maximum.

À la clef, outre la satisfaction d'avoir pénétré à l'intérieur d'une forteresse supposée inviolable, les meilleurs peuvent repartir avec un joli pactole de plusieurs dizaines sinon centaines de milliers de dollars… voire une Tesla Model 3 flambant neuve pour ce premier rendez-vous de 2019.

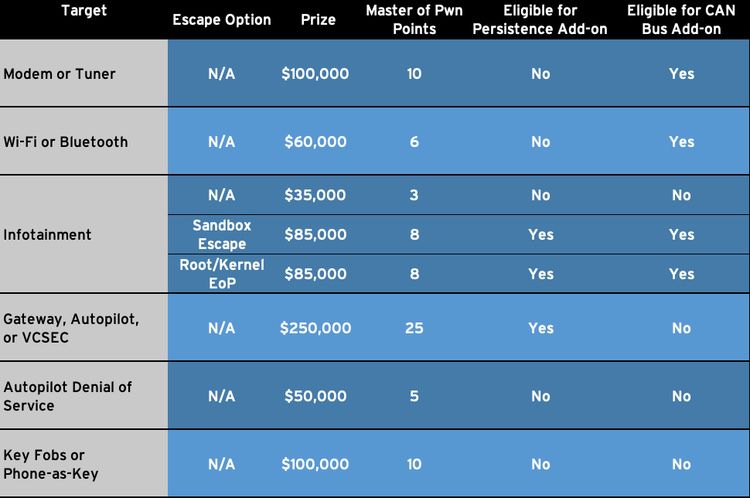

Cette année est l'occasion d'inaugurer une catégorie "automobile". Huit défis sont proposés autour de cette voiture électrique. Les hackers devront obliger l'un ou l'autre de ses dispositifs de communication (modem, tuner, Wi-Fi, Bluetooth, système de divertissement, autopilot…) à se connecter à une borne afin d'exécuter en retour un bout de code qui serait supposé malveillant.

Ils pourront aussi essayer de déverrouiller de force les portes de la Model 3 ou trouver une vulnérabilité pour la démarrer. Les récompenses prévues vont de 35 000 $ à 250 000 $.

Deux bonus supplémentaires de 50 000 et 100 000 $ sont en jeu. Le premier sera gagné si des faiblesses continuent d'être exploitables après un reboot du logiciel du véhicule. Le second, c'est s'il y a moyen de prendre le contrôle du bus de données CAN de la voiture, à savoir son système de communication général. Le premier à remporter une manche dans ces deux derniers challenges repartira avec son chèque ainsi qu'une Model 3 (version sans option, estimée à 36 000 $).

Ce n'est pas la première fois que Tesla met l'un de ses véhicules à l'épreuve des hackers. Le constructeur anime déjà un programme de récompenses en cas de découverte d'une faille avec des montants allant de 100 $ à 15 000 $. 324 défauts ont été reconnus à ce jour avec un montant moyen de récompense de 500 $.

Les autres catégories de ce Pwn2Own sont désormais classiques. Il s'agira d'éprouver la solidité des défenses des principaux navigateurs du marché, de logiciels de virtualisation, ou d'Office, Outlook ou encore d'Adobe Reader. Il n'y a aucun défi qui ne rapporte moins de 30 000 $.

La dernière édition de CanSecWest s'est tenue au Japon en novembre, la meilleure équipe durant les deux journées de la compétition Pwn2Own Tokyo était composée d'Amat Cama et de Richard Zhu. Ils se sont partagés 215 000 $ (188 000 €) après avoir contourné des barrières de sécurités sur des iPhone X, Xiaomi Mi6 et Galaxy S9.