Firefox et Chrome ont entrepris de sécuriser le web à leur manière. Ces deux navigateurs vont inverser la logique qui avait cours jusque-là et les sites sécurisés (https) ne seront plus récompensés d’un cadenas vert, ce sont les sites non sécurisés (http) qui seront pointés du doigt avec un avertissement. On n’y est pas encore, mais Firefox 51 qui doit sortir aujourd'hui et Chrome 56 qui sera finalisé d’ici la fin du mois vont activer la première mesure de ce plan.

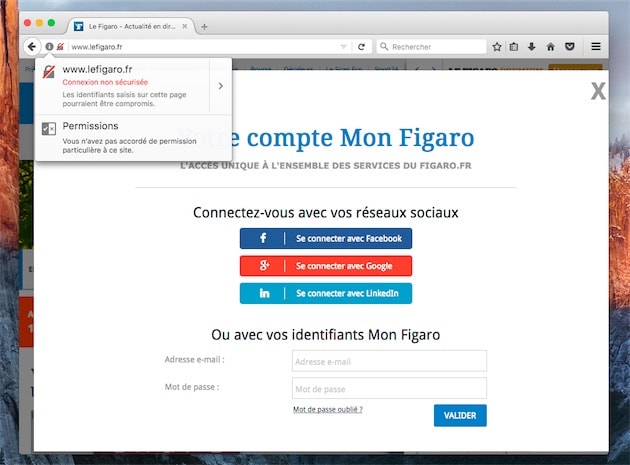

Avec ces deux versions, les sites non sécurisés qui affichent un champ de connexion avec un mot de passe ou bien qui demandent une carte de crédit seront signalés d’un avertissement dans la barre d’URL. Firefox 51 affichera un cadenas gris et barré d’un trait rouge, Chrome de son côté a opté pour un cadenas rouge avec une mention explicite.

https. Cliquer pour agrandirGoogle a déjà indiqué que cette fonction serait déployée progressivement et nous n’avons pas réussi à l’obtenir dans la dernière version bêta. En revanche, Firefox 51 qui sortira aujourd'hui en version finale affiche bien l’indicateur sur les sites que nous avons essayés. Ajoutons que les sites sécurisés sont toujours signalés par un cadenas vert avec la version actuelle.

Outre cette sécurité accrue, Firefox 51 est capable de lire nativement l’audio en FLAC (comme Chrome 56 d’ailleurs). Côté Chrome, cette mise à jour sera aussi l’occasion de faciliter l’utilisation d’appareils Bluetooth depuis le navigateur et d’ajouter la règle CSS sticky qui permet de laisser un élément défiler uniquement jusqu’en haut de l’écran.