Google est déterminé à sécuriser la totalité du web avec des connexions HTTPS pour tous les sites. Le géant de la recherche poussait déjà les créateurs de site à franchir le pas en favorisant les sites sécurisés dans ses résultats de recherche. L’algorithme du moteur de recherche étant très complexe, l’effet n’a pas été jugé suffisant pour motiver les sites et Google veut activer un nouveau levier.

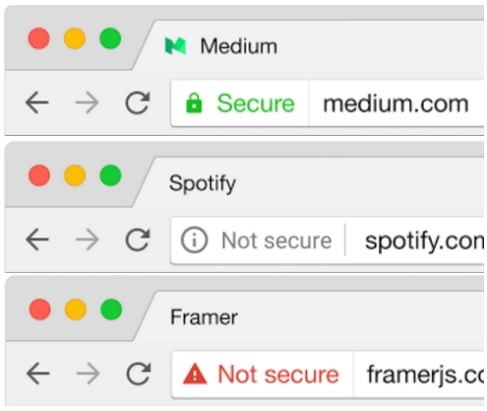

À partir de 2017, Chrome va inverser la logique des avertissements affichés à l’utilisateur. Jusque-là, le navigateur fonctionnait comme les autres en affichant un cadenas vert pour les sites sécurisés et une alerte rouge pour les sites en HTTPS mal configurés. Une future version du navigateur de Google affichera aussi un avertissements pour les sites en HTTP, c’est-à-dire ceux qui ne sont pas sécurisés du tout.

Dans un premier temps, seuls les sites non sécurisés qui permettent de se connecter et ceux qui demandent un moyen de paiement seront marqués comme tels. Mais Google compte bien augmenter le nombre d’alertes l’an prochain. Par exemple, les sites non sécurisés qui proposent des téléchargements seront, eux aussi, marqués de l’avertissement gris dans le courant de l’année 2017.

Plus que l’algorithme de recherche, épingler un site par le biais du navigateur et donc par les retours des utilisateurs est le plus efficace pour sécuriser le web tout entier. C’est la même stratégie que Firefox a commencé à mettre en place depuis l’an dernier. L’objectif des deux acteurs est le même : que le web sécurisé devienne la norme et que l’icône du cadenas devienne superflu. À terme, le navigateur n’affichera d’icône qu’en cas de problème, si le site web n’est pas sécurisé, ou s’il y a un problème dans sa sécurité.

Google, comme Mozilla, font partie des nombreux soutiens au projet Let’s Encrypt qui offre une solution simple et gratuite pour obtenir un certificat et activer le HTTPS sur son site. Il reste encore du chemin à parcourir toutefois : les derniers chiffres de Google montrent que l’on est actuellement à peine au-dessus de la moitié des sites visités (avec Chrome) qui sont sécurisés.

Source :