Tout le monde le sait, mais personne ne veut en entendre parler : toute l'économie numérique repose sur une confiance déraisonnable dans une sécurité qu'il est tout bonnement impossible de garantir.

Les faits divers se suivent et se ressemblent, de compromission des données des utilisateurs en mots de passe complaisamment distribués au premier venu, sans que cela ne semble en rien modifier les habitudes des consommateurs, ni même entamer la confiance accordée aux garants de nos données personnelles. Mais y a-t-il seulement une alternative à ce statu quo intenable ?

L'écrasante majorité des systèmes d'identification en ligne ne repose que sur la simple paire identifiant/mot de passe. Lorsqu'on en laisse le libre choix à l'utilisateur au lieu de lui fournir un mot de passe imposé, il aura non seulement tendance à choisir l'un des mots de passe les plus fréquemment utilisés (et donc facile à déterminer, de "password" à "qwerty" en passant par "123456"), mais pire encore il utilisera la même combinaison pour tous les services (n'étant pas en mesure d'en retenir un pour chaque compte de chaque service). Il suffit donc qu'un seul de ces services soit hacké (aussi inoffensives soient les données qu'il recèle) pour que tous les autres prennent sa suite.

Alors même que le hachage cryptographique MD5 est considéré comme inefficace depuis au moins huit ans, celui-ci reste encore très largement utilisé par la plupart des sites pour la vérification de mots de passe.

Mais pire encore, il reste nombre de sites qui stockent les mots de passe de leurs utilisateurs sans le moindre chiffrement : c'est là le coût de la démocratisation des outils de publication en ligne, ouvrant aux amateurs un territoire autrefois réservé aux professionnels. Ces pratiques seraient d'ailleurs sans doute moins dangereuses si les utilisateurs eux-mêmes n'utilisaient pas toujours les mêmes mots de passe partout, permettant une escalade de privilège d'un service à l'autre, pour aboutir sur des données autrement plus sensibles. Avec l'augmentation des secrets confiés aux sociétés, la part numérique de la vie de chaque citoyen allant grandissant, le problème devient de plus en plus crucial. C'est potentiellement votre compte en banque qui est exposé, mais également des mois de travail qui peuvent être réduits à néant pour peu qu'un tiers accède à votre compte iCloud et l'efface.

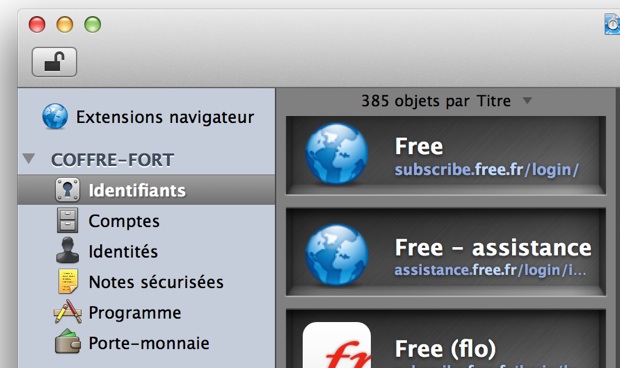

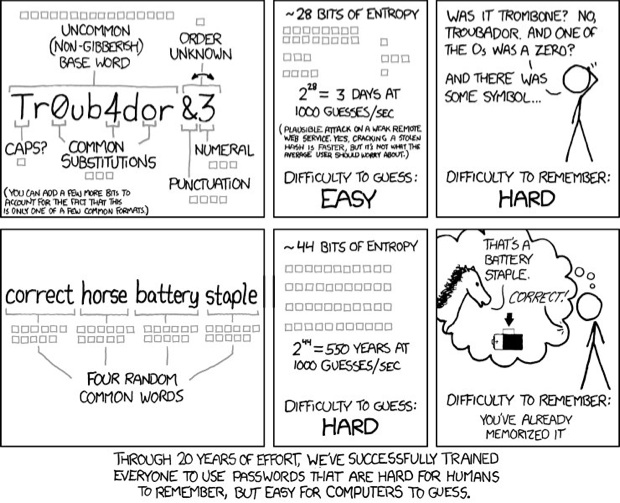

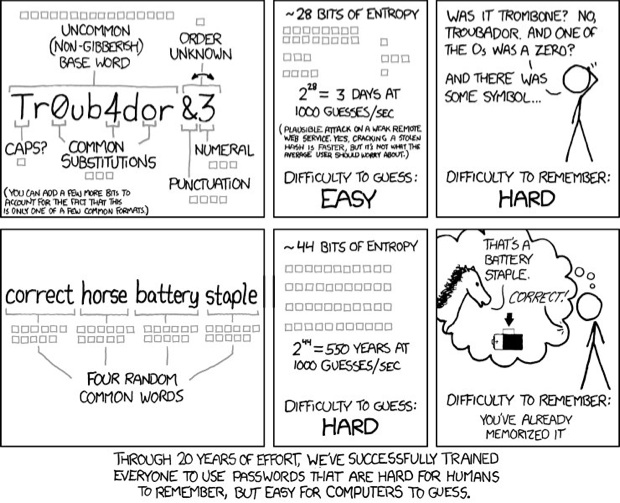

Il existe certes quelques solutions pour remédier partiellement à ce problème. Le logiciel 1password permet ainsi de générer des mots de passe uniques pour chaque service et de les mémoriser pour vous, leur accès s'ouvrant à l'aide d'un mot de passe "maître". Mais celui-ci ne fait que reporter le problème d'un niveau, faisant du mot de passe maître de 1Password le nouveau maillon à abattre, qui fera tomber tous les mots de passe qu'il protège. C'est d'ailleurs l'objectif affiché de John the Ripper, un logiciel libre de cassage de mot de passe. Les développeurs de 1Password se disent prêts à faire face à ce défi, tout en exhortant leurs utilisateurs à employer un mot de passe maître difficile à casser, en associant plusieurs mots communs aléatoirement choisis (ce qui rend virtuellement impossible de les déterminer par « force brute »). Car tout mot de passe est par essence "trouvable" si l'on fait abstraction du temps nécessaire à le trouver, il suffit d'essayer toutes les combinaisons possibles et imaginables de manière systématique. Le tout étant de rendre l'opération si longue qu'une vie entière n'y suffirait pas malgré toute la puissance de calcul possible, ce qui peut être déterminé par l'entropie de Shannon. Mais ce procédé reste malgré tout moins facile à mettre en pratique sur le clavier virtuel d'un smartphone.

un comic de XKCD illustrant ce principe

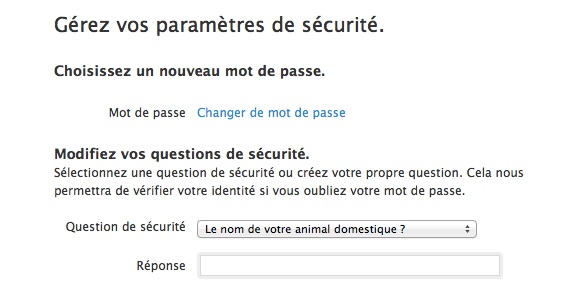

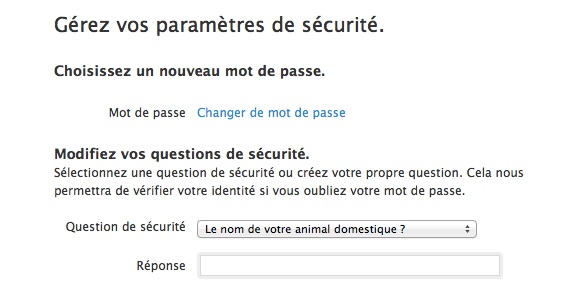

Il faut dire que la création de comptes utilisateurs est devenue si universelle qu'elle se fait désormais sans y prêter la moindre attention : il est souvent impossible de bénéficier du moindre service en ligne sans en passer par la divulgation d'une adresse email et de l'enregistrement d'un identifiant et d'un mot de passe.

C'est oublier bien vite que les services eux-mêmes, en dépit de leurs efforts affichés de loyauté, ne sont engagés que par leur propre parole et par la confiance qu'on lui accorde : qu'une start-up se trouve en délicatesse financière, et elle aura tôt fait de vendre son carnet d'adresse au premier spammeur venu. Et c'est encore là le moindre mal qu'on puisse redouter.

On croit souvent que la biométrie est le remède absolu de ces problèmes, et c'est bien à tort. La plupart des systèmes de reconnaissance biométrique sont encore plus simples à falsifier que de récupérer un mot de passe. La reconnaissance faciale, basée sur les seules images capturées par une caméra, sera trompée facilement avec une simple photo de la personne à usurper. La reconnaissance vocale sera également trompée par un simple enregistrement de votre voix. Les empreintes digitales se reproduisent très facilement en vous offrant un verre à boire et en se munissant de super-glue comme en témoigne la vidéo ci-dessous. Il existe néanmoins aujourd'hui des lecteurs reconnaissant le dessin de vos veines (à travers la peau du bout du doigt ou dans le fond de votre œil) qui sont beaucoup plus difficiles à berner, puisqu'ils ont même besoin que votre sang circule. On peut évidemment alors vous contraindre à poser votre doigt ou votre visage, mais on peut aussi vous contraindre à donner votre mot de passe.

Mieux encore, les données biométriques peuvent être accessibles sans le moindre contact par la voie des airs : certains passeports biométriques qui incluent une puce sans contact RFID permettent aux hackers de récupérer une empreinte digitale en se mettant simplement à portée de ladite puce !

La biométrie pose également des problèmes d'ordre pratique : impossible par exemple d'ouvrir l'accès à votre conjoint sans votre présence effective, alors que vous pourriez simplement lui communiquer votre mot de passe. Plus gênant encore, par définition ces identifiants ne peuvent être modifiés puisque faisant partie de votre intégrité physique, et s'ils viennent à être compromis par les procédés indiqués ci-dessus (ou par divers accidents de la vie), ils en deviennent totalement inutilisables. Naturellement ces pratiques ne visent que des "cibles" importantes, un quidam n'aura guère à s'en soucier, mais c'est précisément ces cibles d'importance (pour leur seule personnalité ou pour les données sensibles auxquelles elles ont accès) qui ont tendance à recourir à ces systèmes.

Alors que les plus grands noms du secteur ont été touchés par des hacks de leurs serveurs (Sony, Valve, Blizzard…), il n'y a parfois pas besoin de la moindre compétence technique pour voler les données en ligne, puisque l'humain, nimbé de son inhérente faillibilité, reste le maillon faible de la chaîne de sécurité.

Témoin la mésaventure de Mat Honan, qui a vu toute sa vie numérique partir en fumée par la simple mise en synergie des pratiques sécuritaires d'Amazon et d'Apple, la première donnant les quatre derniers chiffres de son numéro de carte bancaire, et la seconde n'en exigeant pas plus pour donner les clés de son compte iTunes par téléphone (lire : Sécurité : Amazon peut offrir un accès à votre compte Apple).

Regroupées sous le terme de « social engineering », diverses techniques permettent d'obtenir un mot de passe le plus simplement du monde, en inspirant la confiance et en se contentant de le demander. Le hameçonnage en est l'une des manifestations les plus récurrentes, et c'est également pour ses aptitudes en social engineering que Kevin Mitnick fut le premier hacker à connaître une célébrité planétaire.

Ces méthodes sont d'une simplicité enfantine pour obtenir l'accès aux données, et c'est d'autant plus déroutant que, si les responsables techniques des entreprises mettent parfois beaucoup de moyens sur la protection des données, les employés sont rarement sensibilisés sur les pratiques à proscrire. Un simple coup de fil en se faisant passer pour un membre de l'équipe technique, et en prétendant une maintenance de routine, permet d'obtenir des mots de passe très facilement (de la même façon qu'on tiendra ouvert un portail d'accès par seule courtoisie pour la personne qui vous suit sans même sourciller). Une autre méthode connaît un certain succès depuis quelque temps : le simple abandon d'une clé USB sur le parking d'une société permettra d'installer un keylogger sur le parc informatique sans même entrer dans les locaux, en comptant simplement sur la curiosité des salariés.

Les transactions en ligne n'ont pas l'apanage de ces dangers : l'usurpation d'identité a de tout temps fait des ravages. C'est peut-être une des rares raisons qui permettent de se consoler de la gourmandise de l'administration française pour les multiples justificatifs : aux USA, un simple numéro de sécurité sociale a pu permettre d'usurper l'identité d'innocentes victimes et de leur rendre la vie infernale : le pic du nombre de victimes a été atteint en 2003 avec 10,1 millions de personnes touchées sur cette seule année. Il est en effet possible, entre autres, de souscrire à un crédit au nom d'une tierce personne en ne possédant que son numéro de sécurité sociale : à l'usurpateur le bénéfice de l'argent, à l'usurpé la charge de la dette.

C'est l'une des activités criminelles qui a connu la plus forte augmentation aux USA ces dernières années, à tel point qu'elle a généré toute une économie : les assureurs proposent désormais des polices pour s'en protéger, et certains états exigent la présentation de deux pièces d'identité pour tout paiement par carte bancaire. Le renforcement des mesures de sécurité et de vérification commence à endiguer le problème, qui reste malgré tout préoccupant, mais celui-ci démontre que l'efficacité et le pragmatisme ne sont pas toujours sans contreparties douloureuses.

En somme, les moyens de violer diverses protections ne manquent pas, et il faut en faire l'amer constat : aucune mesure de protection n'est inviolable, et c'est bien la confiance dans celles-ci qui est leur première faiblesse. Et à l'inverse, c'est également la confiance qui rend viable ces transactions en ligne : elle incarne donc à la fois la condition sine qua non et la faille même du système, aboutissant à une situation inextricable. C'est sans doute la raison qui explique l'apathie ambiante face à ces problèmes.

Les faits divers se suivent et se ressemblent, de compromission des données des utilisateurs en mots de passe complaisamment distribués au premier venu, sans que cela ne semble en rien modifier les habitudes des consommateurs, ni même entamer la confiance accordée aux garants de nos données personnelles. Mais y a-t-il seulement une alternative à ce statu quo intenable ?

Sésame, ouvre-toi

L'écrasante majorité des systèmes d'identification en ligne ne repose que sur la simple paire identifiant/mot de passe. Lorsqu'on en laisse le libre choix à l'utilisateur au lieu de lui fournir un mot de passe imposé, il aura non seulement tendance à choisir l'un des mots de passe les plus fréquemment utilisés (et donc facile à déterminer, de "password" à "qwerty" en passant par "123456"), mais pire encore il utilisera la même combinaison pour tous les services (n'étant pas en mesure d'en retenir un pour chaque compte de chaque service). Il suffit donc qu'un seul de ces services soit hacké (aussi inoffensives soient les données qu'il recèle) pour que tous les autres prennent sa suite.

Alors même que le hachage cryptographique MD5 est considéré comme inefficace depuis au moins huit ans, celui-ci reste encore très largement utilisé par la plupart des sites pour la vérification de mots de passe.

Mais pire encore, il reste nombre de sites qui stockent les mots de passe de leurs utilisateurs sans le moindre chiffrement : c'est là le coût de la démocratisation des outils de publication en ligne, ouvrant aux amateurs un territoire autrefois réservé aux professionnels. Ces pratiques seraient d'ailleurs sans doute moins dangereuses si les utilisateurs eux-mêmes n'utilisaient pas toujours les mêmes mots de passe partout, permettant une escalade de privilège d'un service à l'autre, pour aboutir sur des données autrement plus sensibles. Avec l'augmentation des secrets confiés aux sociétés, la part numérique de la vie de chaque citoyen allant grandissant, le problème devient de plus en plus crucial. C'est potentiellement votre compte en banque qui est exposé, mais également des mois de travail qui peuvent être réduits à néant pour peu qu'un tiers accède à votre compte iCloud et l'efface.

Il existe certes quelques solutions pour remédier partiellement à ce problème. Le logiciel 1password permet ainsi de générer des mots de passe uniques pour chaque service et de les mémoriser pour vous, leur accès s'ouvrant à l'aide d'un mot de passe "maître". Mais celui-ci ne fait que reporter le problème d'un niveau, faisant du mot de passe maître de 1Password le nouveau maillon à abattre, qui fera tomber tous les mots de passe qu'il protège. C'est d'ailleurs l'objectif affiché de John the Ripper, un logiciel libre de cassage de mot de passe. Les développeurs de 1Password se disent prêts à faire face à ce défi, tout en exhortant leurs utilisateurs à employer un mot de passe maître difficile à casser, en associant plusieurs mots communs aléatoirement choisis (ce qui rend virtuellement impossible de les déterminer par « force brute »). Car tout mot de passe est par essence "trouvable" si l'on fait abstraction du temps nécessaire à le trouver, il suffit d'essayer toutes les combinaisons possibles et imaginables de manière systématique. Le tout étant de rendre l'opération si longue qu'une vie entière n'y suffirait pas malgré toute la puissance de calcul possible, ce qui peut être déterminé par l'entropie de Shannon. Mais ce procédé reste malgré tout moins facile à mettre en pratique sur le clavier virtuel d'un smartphone.

un comic de XKCD illustrant ce principe

Il faut dire que la création de comptes utilisateurs est devenue si universelle qu'elle se fait désormais sans y prêter la moindre attention : il est souvent impossible de bénéficier du moindre service en ligne sans en passer par la divulgation d'une adresse email et de l'enregistrement d'un identifiant et d'un mot de passe.

C'est oublier bien vite que les services eux-mêmes, en dépit de leurs efforts affichés de loyauté, ne sont engagés que par leur propre parole et par la confiance qu'on lui accorde : qu'une start-up se trouve en délicatesse financière, et elle aura tôt fait de vendre son carnet d'adresse au premier spammeur venu. Et c'est encore là le moindre mal qu'on puisse redouter.

La biométrie, une fausse bonne idée

On croit souvent que la biométrie est le remède absolu de ces problèmes, et c'est bien à tort. La plupart des systèmes de reconnaissance biométrique sont encore plus simples à falsifier que de récupérer un mot de passe. La reconnaissance faciale, basée sur les seules images capturées par une caméra, sera trompée facilement avec une simple photo de la personne à usurper. La reconnaissance vocale sera également trompée par un simple enregistrement de votre voix. Les empreintes digitales se reproduisent très facilement en vous offrant un verre à boire et en se munissant de super-glue comme en témoigne la vidéo ci-dessous. Il existe néanmoins aujourd'hui des lecteurs reconnaissant le dessin de vos veines (à travers la peau du bout du doigt ou dans le fond de votre œil) qui sont beaucoup plus difficiles à berner, puisqu'ils ont même besoin que votre sang circule. On peut évidemment alors vous contraindre à poser votre doigt ou votre visage, mais on peut aussi vous contraindre à donner votre mot de passe.

Mieux encore, les données biométriques peuvent être accessibles sans le moindre contact par la voie des airs : certains passeports biométriques qui incluent une puce sans contact RFID permettent aux hackers de récupérer une empreinte digitale en se mettant simplement à portée de ladite puce !

La biométrie pose également des problèmes d'ordre pratique : impossible par exemple d'ouvrir l'accès à votre conjoint sans votre présence effective, alors que vous pourriez simplement lui communiquer votre mot de passe. Plus gênant encore, par définition ces identifiants ne peuvent être modifiés puisque faisant partie de votre intégrité physique, et s'ils viennent à être compromis par les procédés indiqués ci-dessus (ou par divers accidents de la vie), ils en deviennent totalement inutilisables. Naturellement ces pratiques ne visent que des "cibles" importantes, un quidam n'aura guère à s'en soucier, mais c'est précisément ces cibles d'importance (pour leur seule personnalité ou pour les données sensibles auxquelles elles ont accès) qui ont tendance à recourir à ces systèmes.

Le facteur humain, ultime maillon faible

Alors que les plus grands noms du secteur ont été touchés par des hacks de leurs serveurs (Sony, Valve, Blizzard…), il n'y a parfois pas besoin de la moindre compétence technique pour voler les données en ligne, puisque l'humain, nimbé de son inhérente faillibilité, reste le maillon faible de la chaîne de sécurité.

Témoin la mésaventure de Mat Honan, qui a vu toute sa vie numérique partir en fumée par la simple mise en synergie des pratiques sécuritaires d'Amazon et d'Apple, la première donnant les quatre derniers chiffres de son numéro de carte bancaire, et la seconde n'en exigeant pas plus pour donner les clés de son compte iTunes par téléphone (lire : Sécurité : Amazon peut offrir un accès à votre compte Apple).

Regroupées sous le terme de « social engineering », diverses techniques permettent d'obtenir un mot de passe le plus simplement du monde, en inspirant la confiance et en se contentant de le demander. Le hameçonnage en est l'une des manifestations les plus récurrentes, et c'est également pour ses aptitudes en social engineering que Kevin Mitnick fut le premier hacker à connaître une célébrité planétaire.

Ces méthodes sont d'une simplicité enfantine pour obtenir l'accès aux données, et c'est d'autant plus déroutant que, si les responsables techniques des entreprises mettent parfois beaucoup de moyens sur la protection des données, les employés sont rarement sensibilisés sur les pratiques à proscrire. Un simple coup de fil en se faisant passer pour un membre de l'équipe technique, et en prétendant une maintenance de routine, permet d'obtenir des mots de passe très facilement (de la même façon qu'on tiendra ouvert un portail d'accès par seule courtoisie pour la personne qui vous suit sans même sourciller). Une autre méthode connaît un certain succès depuis quelque temps : le simple abandon d'une clé USB sur le parking d'une société permettra d'installer un keylogger sur le parc informatique sans même entrer dans les locaux, en comptant simplement sur la curiosité des salariés.

Les transactions en ligne n'ont pas l'apanage de ces dangers : l'usurpation d'identité a de tout temps fait des ravages. C'est peut-être une des rares raisons qui permettent de se consoler de la gourmandise de l'administration française pour les multiples justificatifs : aux USA, un simple numéro de sécurité sociale a pu permettre d'usurper l'identité d'innocentes victimes et de leur rendre la vie infernale : le pic du nombre de victimes a été atteint en 2003 avec 10,1 millions de personnes touchées sur cette seule année. Il est en effet possible, entre autres, de souscrire à un crédit au nom d'une tierce personne en ne possédant que son numéro de sécurité sociale : à l'usurpateur le bénéfice de l'argent, à l'usurpé la charge de la dette.

C'est l'une des activités criminelles qui a connu la plus forte augmentation aux USA ces dernières années, à tel point qu'elle a généré toute une économie : les assureurs proposent désormais des polices pour s'en protéger, et certains états exigent la présentation de deux pièces d'identité pour tout paiement par carte bancaire. Le renforcement des mesures de sécurité et de vérification commence à endiguer le problème, qui reste malgré tout préoccupant, mais celui-ci démontre que l'efficacité et le pragmatisme ne sont pas toujours sans contreparties douloureuses.

En somme, les moyens de violer diverses protections ne manquent pas, et il faut en faire l'amer constat : aucune mesure de protection n'est inviolable, et c'est bien la confiance dans celles-ci qui est leur première faiblesse. Et à l'inverse, c'est également la confiance qui rend viable ces transactions en ligne : elle incarne donc à la fois la condition sine qua non et la faille même du système, aboutissant à une situation inextricable. C'est sans doute la raison qui explique l'apathie ambiante face à ces problèmes.