Sécurité : des failles dans iCloud, XProtect et Gatekeeper

Les conférences Black Hat battent leur plein à Las Vegas, et les chercheurs en sécurité informatique qui se pressent durant ce raout n’ont pas manqué de pointer du doigt les vulnérabilités qui touchent les produits d’Apple : Thunderstrike 2 et dyld (qui sera bouché avec OS X 10.10.5) ont occupé les gazettes cette semaine, tandis que d’autres failles sont annoncées.

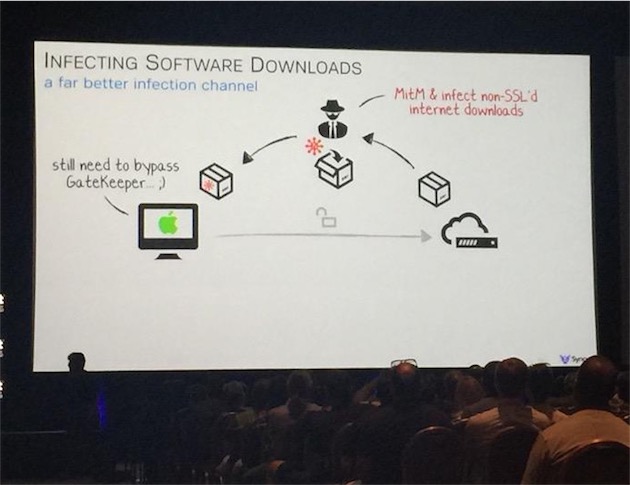

Patrick Wardle, directeur de recherche pour Synack, a levé le voile sur plusieurs faiblesses d’OS X. Gatekeeper tout d’abord : ce système qui, une fois activé, n’installe que les logiciels dument signés peut être contourné. En utilisant des bibliothèques dynamiques qui injectent du code vérolé dans des applications pourtant identifiées comme sûres, il est possible d’infecter un Mac.

XProtect, le mécanisme de protection anti-virus intégré à OS X, en prend aussi pour son grade. D’après Wardle, il est très facile de contourner ce système : il suffit en fait… de changer le nom du malware, trompant ainsi la vigilance du mécanisme d’Apple. À la décharge de la Pomme, la plupart des antivirus du marché souffrent de la même faille.

Certains de ces logiciels considèrent iCloud comme une source « sûre », une confiance qui n’est pas sans poser un potentiel problème de sécurité. Patrick Wardle explique qu’il peut utiliser iCloud comme hébergeur d’un serveur C&C (command & control), à son insu. iCloud peut ensuite servir au pilotage d’un malware : la confiance implicite accordée au nuage d’Apple par les éditeurs d’antivirus peut donc se révéler dangereuse.

Le chercheur explique à la BBC qu’il partage toujours le résultat de ses recherches avec Apple, et ne les rend publiques que lorsque le constructeur propose un correctif. C’est d’ailleurs le cas pour les failles évoquées durant Black Hat, même s’il prévient : « J’ai alerté Apple, et ils ont corrigé tout ou partie des bugs ». Tout n’est donc pas complètement sous contrôle : « Le problème c’est que dans certains cas où les patchs sont insuffisants, je peux les contourner ».

Plus généralement, il estime que développer un malware pour OS X est facile et qu’Apple devrait mettre en place une véritable stratégie pour la sécurité de ses produits, même s’il reconnait que des efforts sont faits en ce sens. La popularité toujours plus forte des Mac et des appareils iOS oblige le constructeur à en faire plus, les plateformes d’Apple étant apparues sur le radar des malandrins du code.

des malandrins du code

Les gens qui codent en 2015 font le boulot du compilo ou de l'interpréteur. Celui qui n'a jamais utilisé un système tel que celui-ci http://aconit.inria.fr/omeka/archive/files/99010a4ab2fbcc715fae4a6d4e402650.jpg n'a jamais codé de sa vie.

Merci d'arrêter d'appauvrir le langage.

Faut pas exagérer, quand même. J'ai 'codé', il y a fort longtemps, sur une carte Mazel I à base de 6800 et d'une autre avec un SC/MP et trouve nettement plus intéressant ce qui se passe de nos jours en terme de programmation.

@codeX :

Et a l'époque les hackers étaient appelés malandrins ?

Toi aussi tu as un problème de vocabulaire. Un hacker est un petit génie de l'informatique. Quand il passe la ligne jaune, il devient un cracker. Un malandrin du code est donc un cracker ou un pirate et non pas un hacker.

@heret :

Pourtant on distingue bien les white hackers et les black hackers donc ces derniers sont forcement des malandrins tandis que les white trouvent les failles et les signalent.

Ce n'est pas le sujet. Le sujet est le vocabulaire. Etant donné ton dernier mot, je suis rassuré.

Hacker blackhat, whitehat, cracker,...

C'est pas le probleme. Il y a des gens qui ecrivent du code et des gens qui verifient ce code pour en trouver les failles. C'est le meme niveau.

Le problemes se situe a un autre niveau, celui de l'exploitation.

D'unc cote, il y a l'industrie qui exploite des developpeurs avec des contraintes stupides de temps et de moyens et qui a des objectifs de resultats sans avoir des ojectifs de moyens pour arriver a ce resultat (non le presse-citron c'est pas un moyen d'arriver au resultat)

De l'autre cote (au meme niveau) il y a des mafia qui exploitent les travaux des hacker a des fins malveillantes. Eux mettent les moyens pour arriver a leurs fins.

Si on regarde bien les choses et se posant les bonnes question finalement les malandrins dans l'histoire ce sont les industriels qui exploitent le developpeur, avec moultes contraintes et en donnant peu de moyens au développeur. Car celui qui est le bandit de grand chemin, le detrousseur au long cour, c'est au final l'exploiteur, celui qui fait usage a vil dessein de l'outil ou de l'information... Et la pas de doute, c'est l'industriel.

Le jour ou le developpeur pourra travailler avec les moyens et outils adequates, disposera du temps reelement necessaire pour concevoir, realiser et verifier son code, le hacker sera bien a la peine de trouver des exploits, et le malandrin mafieux (souvent un autre industriel) sera encore plus a la peine d'exploiter le materiel qu'il devra payer tellement cher que le resultat ne sera pas rentable. CQFD le malandrin reste l'industriel.

Pas grave, j'ai MacKeeper ! (non, je déconne ;-)

call -151

(comprenne qui pourra...)

Sans oublier "Thunderstrike", contre lequel un patche avait été commis, mais qui reste cependant a nouveau sensible :

"... C’est le même bidouilleur, accompagné de son collègue Xeno Kovah, qui a démontré qu’il était possible d’infecter un Mac à distance. Pour cela, il suffit d’utiliser un site web malveillant ou encore d’envoyer un email renvoyant vers ledit site pour que le code s’execute sur la machine ciblée. De la même manière que la faille précédente, Thunderstrike 2 vient se placer dans l’EFI de votre Mac et contamine tous les périphériques qui seraient branchés via les prises Thunderbolt. Le malware est alors très difficile à déloger..."