La conférence Black Hat qui se tient actuellement à Las Vegas est comme toujours le théâtre de la présentation de nouvelles failles de sécurité. Apple n'est pas épargnée avec l'annonce de Thunderstrike 2, le retour, si l'on peut dire, d'une vulnérabilité révélée fin 2014.

La première « version » de Thunderstrike était capable de modifier l'EFI (le programme de démarrage du Mac) à l'aide d'un appareil Thunderbolt vérolé, permettant ensuite de dérober le mot de passe de la session et d'injecter un malware. La limite de cette faille était qu'il fallait un accès physique à la machine pour l'infecter.

Comme toutes les suites, Thunderstrike 2 fait plus fort. Wired rapporte que les chercheurs en sécurité Trammell Hudson, à l'origine de la première découverte, et Xeno Kovah ont remarqué qu'il était possible d'infecter un ordinateur à distance à l'aide d'un site web malicieux ou d'un email trompeur.

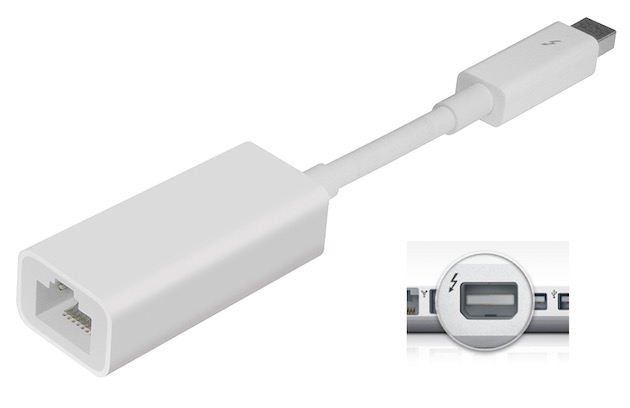

Une fois que le programme malveillant est installé, il contamine les accessoires Thunderbolt qui utilisent Option ROM, comme l'adaptateur Apple Thunderbolt vers Ethernet. Et ces accessoires vont à leur tour contaminer les Mac sur lesquels ils sont branchés. Niché dans l'EFI, le malware est quasiment indétectable et résiste aux mises à jour classiques du système.

Apple, mis au courant avant la révélation publique, a déjà comblé entièrement une brèche et partiellement une autre. Il en reste encore trois autres à colmater. Selon le chercheur Rich Mogull, tirer parti de Thunderstrike 2 est plus compliqué que Wired ne l'écrit, même si la découverte est tout à fait valable et qu'il y a véritablement besoin de correctifs. Trammell Hudson et Xeno Kovah présenteront en détail Thunderstrike 2 le 6 août au Black Hat.

Mise à jour 05/08 : Rich Mogull nous a précisé qu'OS X 10.10.4 « cassait le vecteur d'infection par le web ».