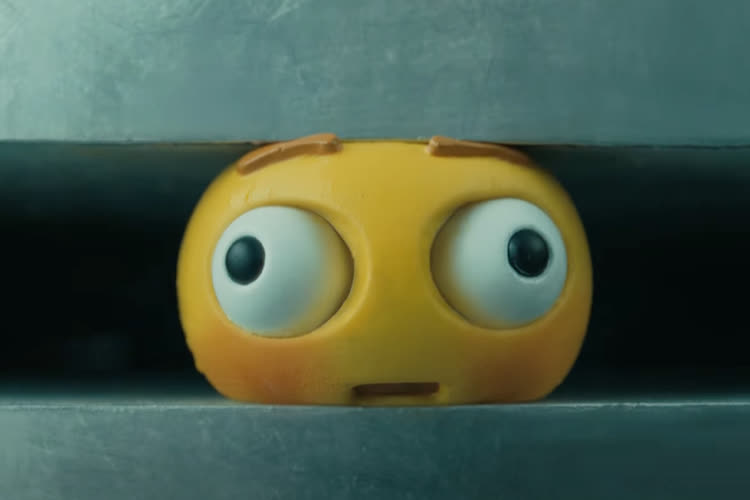

MacGeneration victime d’une attaque informatique

MacGeneration a été récemment victime d’une attaque informatique de grande ampleur. Au cours de cette opération nous visant directement, les attaquants ont exploité une faille dans un module tiers pour pénétrer dans notre infrastructure, et accéder à notre serveur de bases de données.

Nous avons découvert cette attaque après une tentative de phishing visant nos journalistes et nos développeurs. Nous avons immédiatement mené un audit complet de nos serveurs, pris des mesures de sécurisation, et mis hors d’état de nuire les serveurs utilisés par les malandrins.

Nous venions heureusement de supprimer une partie des comptes inactifs depuis plusieurs années. Les informations des comptes de 102 262 membres ont toutefois été compromises. Le pseudonyme et l’adresse e-mail apparaissent en clair, mais le mot de passe est haché avec SHA-512 et salé.

Les motivations de cette attaque ne sont pas claires, aussi les conséquences sont probablement limitées. Par acquit de conscience, nous vous recommandons toutefois :

- si vous n’utilisez plus votre compte MacGeneration : cliquez ici pour demander sa suppression ;

- si vous utilisez votre compte MacGeneration : cliquez ici pour changer votre mot de passe.

Outre cette annonce publique, nous avons averti tous les membres actifs1 par e-mail, et nous avons notifié le service Have I Been Pwned? afin de faire remonter l’information dans les gestionnaires de mots de passe. Nous avons notifié l’incident à la Cnil, et nous déposerons plainte dans les prochains jours.

Nous tenons à vous présenter nos excuses pour cette fuite de données indépendante de notre volonté. Nous continuons à étudier les conséquences de cette attaque, et nous restons à votre disposition pour tout complément d’information.

- Qui se sont connectés au moins une fois dans les douze derniers mois. Les comptes qui possèdent des adresses erronées ou témoignent de vagues de spam seront progressivement supprimés dans les mois qui viennent, et les derniers comptes inactifs pourront être supprimés pour répondre à notre objectif de minimisation des données en notre possession. ↩︎

@Anthony

merci Anthony pour ce complément d'informations 🙂.

Dans le doute, j'ai quand même changé mon mot de passe, mais j'utilise les mots de passe suggérés par Safari qui sont quand même assez compliqués 😱. Donc je suppose que ce n'est pas ce que tu appelles "un mot de passe faible", n'est ce pas? 🙂.

Bonne journée à toi, et encore bravo à l'équipe Macg pour votre réactivité 😊.

@cecile_aelita

Les mdp enregistrés dans un navigateur c'est pas forcément safe non plus.

Un gestionnaire de mdp tel que 1password ou KeePassXC sont bien meilleurs, avec une passphrase de 14 caractères aléatoires minimum, et surtout en activant le mfa.

Et bien sur la règle d'or du 3-2-1, une sauvegarde de la base, sur un autre support et dans le cloud, chiffré préalablement avec cryptomator ;)

@vandykmarsu

Merci pour ta réponse.

Évidement qu’il y a toujours moyen de faire mieux 🙂. Mais je pense que ce que je fais (peut être à tort évidement 😋) n’est déjà pas si mal que ça 🥰.

@calotype

Empêcher l’accès à ton compte et surtout empêcher l’accès à d’autres comptes au cas où tu n’utilises pas de gestionnaire de mots de passe et réutilise le même combo login / password sur plusieurs sites.

Là les pirates ont une base de données de mots de passe chiffrée mais rien ne dit qu’ils n’arrivent pas à la déchiffrer un jour.

@calotype

Pour éviter qu’il décryptent ton mot de passe en 10 secondes avec un M5 max, se connectent avec ton compte pour te faire dire des trucs pas drôles.

En vrai ça sert à rien.

@ calotype

> ça va servir à quoi de changer mon mot de passe s’ils ont déjà mes données

1. Vos "données", comme expliqué dans l'article sont uniquement votre pseudo et votre email.

2. Changer votre mot de passe permettra d'éviter le risque que quelqu'un se fasse passer pour vous sur les sites de macg, pas uniquement au niveau des commentaires, mais aussi je suppose vu que vous êtes membre, au niveau de la vente de produits via le site.

Comme les nombreux autres commentaires je salue la transparence 👏🏻 ça arrive à tout le monde il faut en tirer les conséquences et faire de votre mieux pour éviter une autre attaque.

👍🏻👍🏻👍🏻

Merci Dashlane :)

Bravo pour la transparence c’est très rare en cette époque de frilosité 👏👏👏

Respect à vous✊

Très rare... de moins en moins rare quand même, du moins en Europe où c'est une obligation légale sous peine d'amende relativement lourde.

@r e m y

Cette vidéo en parle bien.

Ça vient de la loi sur le gdpr.

https://youtu.be/v_W0wR4AClk

Didier serait-il à ce point jaloux du succès de MacG?

Merci pour cette transparence, que ce soit ici ou directement par mail.

Merci d’avoir prévenu ! Mdp changé !

Ça n’a pas traîné: j’utilise un alias en particulier … et me voilà avec les premiers mails frauduleux sur cet alias

Merci pour la transparence et la réactivité. Il serait peut-être utile de partager quelques précisions sur l'ancienneté de la découverte de l'attaque.

GG pour être aussi clair. Merci d'avoir fait ce qu'il faut. Juste une précision, savez vous de quand date l'intrusion ?

Merci pour la transparence et de ne pas avoir traîné à prévenir vos fidèles lecteurs. Bon courage pour la suite et croisons les doigts pour que les dégâts soient limités.

J'ai eu un doute avec les deux mails (les croyants frauduleux), mais j'ai ici la confirmation.

Je vous remercie de votre réactivité et aussi pour votre excellent travail !

@Azurea

moi aussi j'ai préféré attendre que macg rédige un article pour avoir la confirmation🙂. J'étais sure qu'ils en feraient un si il y avait vraiment eu une attaque 😊😘.

@cecile_aelita

L'équipe est assez réactive mais j'ai choisi la prudence car il y a tellement de mails frauduleux !

@Azurea

En même temps il s’est passé 7mn entre le moment où j’ai vu le mail et le moment où il y a eu l’article 😋😘

@cecile_aelita

Il a dû y avoir un peu d'affolement, compréhensible. Mais ils s'en sont bien sorti !

@Azurea

Oui c’est sûr ☺️

Quid des informations de paiement utilisées pour s'abonner ?

Merci pour la transparence et pour votre retour ;-)

Super ! Merci encore pour votre retour !

Merci et bravo pour votre transparence et votre réactivité. Mail reçu, mot de passe changé.

Courage.

Punaise. 56 commentaires et pas un seul qui râle ou qui cherche à grater un truc. Vous censurez les commentaires ou quoi ? Bein sinon bon courage effectivement.

@bobytron

Attends, on va commencer alors ! :p

@MacG ! Mais c'est honteux ! Filez nous 5 ans d'abonnement gratuit par mail reçu, sinon je me désabonne ! 😠

La, c'est bon, on a au moins une personne qui vient de râler ! 😘

@bobytron

Comme quoi, c’est un peu comme dans la vie (dans un pays ou autre 🙂) malgré quelques mauvais éléments, la majorité est quand même plutôt bien 🙂, mais je te l’accorde qu’on a toujours tendance à ne retenir que les quelques fauteurs de troubles 😘🥰😋.

Macgé était le dernier site sur lequel j'utilisais encore un mot de passe reçu par courrier, en 1997, par Mygale.org...! RIP :'-)

Bon courage aux équipes !

@L4P

Comment ? MacG n’est pas né le 1er Avril 1976 ?😆

Moi 2002, mais j’ai un abo à vie, que j’ai tenu à prendre dans la dernière minute du Kickstarter 😜

En ce moment c’est un fléaux.

L’entreprise où je travaille (d’envergure mondiale) a été également la cible de malandrin il y a une dizaine de jours.

et mon numéro de carte enregistré pour le renouvellement de l'abonnement ?

Merci pour votre transparence. Déjà passer par là, pas évident du tout, bon courage. Si j’ai bien compris votre e-mail, les mots de passe ne sont pas compromis, c’est ça?

Merci pour cette transparence MacG. Il faut maintenant l’appliquer sur vos notifications Cookies et vos partenaires à « intérêts légitimes » :)

Cela ne concerne que MAcG ou bien également Watch génération et iGeneration ?

C’est une attaque d’Apple qui cherche ses meilleurs idées dans les commentaires MacG!

Bon courage à toute l’équipe, professionnels jusqu’au bout!

Merci ! Tout s’explique maintenant ! 3ème email de Warren Buffet et 2 de Bill Gates me demandant un numéro de compte pour me virer des fonds ! Tout s’explique maintenant !

Moi j'ai reçu un email de Tim Cook me disant qu'il est mon oncle d'Amérique.

Force et courage à vous (bien reçu votre mail)

Pourquoi cette attaque ?

- Nous sommes une population qualifiée, à savoir des usagers francophones majoritairement possesseurs de plusieurs matériels Apple, et donc pour certains d’entre nous, en utilisant ici des adresses iCloud actives.

- Notre pseudo, rattachés à une adresse mail, et cette dernière, vont être testé sur plein d’autres sites (RS, eCommerce, forums, etc). Avec un peu de chance pour les malandrins, ces autres sites seront moins protégés/surveillés et ils pourront pénétrer chez eux, avec plus de dégâts qu’ici.

Ils peuvent aussi les croiser avec d’autres bases de données/sources (leaks, etc.) qu’ils possèdent et avec un peu de chance, compléter nos profils avec ces informations nouvelles. Et là c’est nous, individuellement, qui, potentiellement, pourraient être visés.

Merci pour le post, j’ai hésité lors de la reception du mail, pensant a un phishing l’adresse mail n’étant pas explicite.

merci pour l’alerte générale !

"et mis hors d’état de nuire les serveurs utilisés par les malandrins. »

vous avez menez une frappe avec vos drone d’attaque ? Et moi qui croyait que Mickael etait juste un journaliste quebecquois sympa ou Nicolas un amateur de Tesla...

Merci de nous avoir prévenu, ça arrive malheureusement à tout le monde. Courage à vous !

Je viens de recevoir le mail. Un grand merci et bravo pour votre travail.

Toutefois si j’ai une recommandation à faire :

Vous devriez inviter les utilisateurs à se rendre sur le site pour modifier leur mot de passes plutôt que de fournir le lien directement. On ne sait jamais, cela pourrait être une tentative de phishing rusée pour capter des infos supplémentaires du point de vue du user.

Bin courage

Tout d'abord merci pour votre rapidité et votre transparence, c'est rare de nos jours, il faut donc le saluer et le souligner.

Petite remarque concernant l'article , "le mot de passe est chiffré avec SHA-512 et salé", semble être inexact. Ce serait plutôt "le mot de passe est hashé avec SHA-512 et salé" dans ce cas là. Où alors, il manque une partie de l'explication, auquel cas veuillez pardonner ma remarque.

Pages