Faille de sécurité : Safari pouvait activer la caméra sans votre autorisation

Le chercheur en sécurité Ryan Pickren a trouvé pas moins de sept failles « zero-day », c’est-à-dire des failles de sécurité totalement inconnues jusque-là, dans Safari. En exploitant trois de ces failles, il a réussi à créer un site qui, une fois affiché dans le navigateur d’Apple, activait la webcam d’un Mac ou la caméra avant d’un appareil iOS sans que l’utilisateur ne donne son autorisation.

Inutile de paniquer, ce chercheur a informé Apple en premier à la fin du mois de décembre 2019 et toutes les failles ont été comblées depuis. Les trois qui ont servi à la démonstration ont été corrigées avec Safari 13.0.5 sortie à la fin du mois de janvier et distribuée avec macOS 10.15.3 et iOS 13.3. Les autres failles de sécurité découvertes par Ryan Pickren étant moins graves, Apple a pris son temps, mais depuis Safari 13.1, sorti il y a quelques jours avec macOS 10.15.4 et iOS 13.4, elles sont comblées.

Si vous maintenez votre Mac, iPhone ou iPad à jour, vous n’avez donc plus aucune crainte à avoir. Et puisque ce chercheur en sécurité a suivi cette voie, Apple l’a récompensé avec un don de 75 000 $ dans le cadre de son programme bug bounty qui est désormais ouvert à tout le monde. C’est une belle somme, même si le programme prévoit jusqu’à un million de dollars pour les plus grosses failles de sécurité. Et quand on voit ce que cela donnait concrètement, on se dit que cette faille était quand même sérieuse1 :

Le chercheur en sécurité a publié un article détaillant sa technique pour arriver à contourner les règles de sécurité. Pour faire simple, il a utilisé le mécanisme de Safari qui autorise certains sites à utiliser la caméra pour créer un faux site qui se fait passer pour le site légitime. En clair, le navigateur d’Apple pensait que vous aviez ouvert une page de Skype et il reprenait les réglages de sécurité de ce site. Si vous aviez déjà utilisé Skype et autorisé Safari à activer la caméra, le faux site bénéficiait de la même permission.

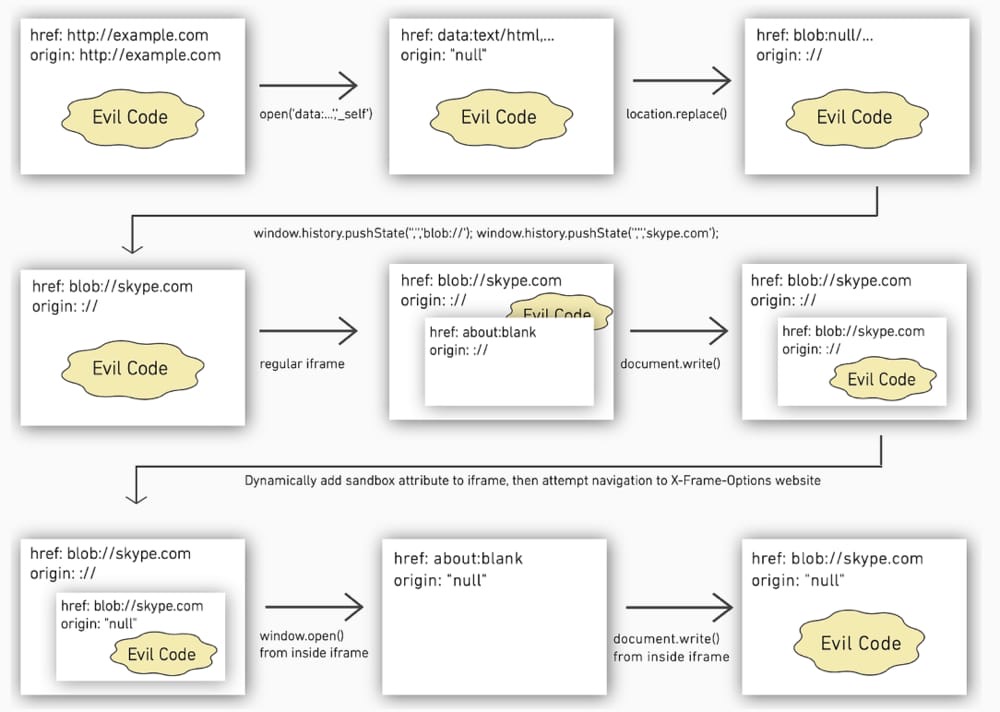

C’est très malin et les explications complètes détaillent tout ce qu’il a fallu faire pour déjouer les garde-fous mis en place par Apple pour éviter précisément ce cas de figure. Comme pour beaucoup de faille de sécurité, ce chercheur a pensé à des cas de figure qui n’existent jamais en théorie et qui n’avaient ainsi pas été envisagés par les développeurs d’Apple. Par exemple, au lieu d’afficher un site en http ou https, il a utilisé un autre « scheme »2, en l’occurrence blob qui sert parfois avec JavaScript.

Toute l’astuce du chercheur a été de duper Safari en évitant de charger la page web qui était fausse et qui aurait conduit le navigateur à détecter la supercherie et la bloquer. La manipulation assez complexe se fait en huit étapes, dont une qui implique de modifier l’historique du navigateur, une autre qui crée une iframe et encore une qui ouvre un pop-up dans cette iframe.

Il fallait y penser, mais c’est précisément pourquoi chercheur en sécurité est un métier. Et une fois que tout est en place, l’attaque fonctionne remarquablement bien, comme le prouve bien la vidéo envoyée par Ryan Pickren à Apple. Si vous avez encore une copie de Safari 13.0.4 ou antérieur qui traîne, vous pouvez tester la faille à cette adresse, en saisissant le mot de passe blahWrasse59.

-

Et au passage, elle rappelle fort cette faille de sécurité liée à Zoom découverte l’été dernier qui avait conduit Apple à bloquer l’app à distance. ↩

-

Dans une URL, le scheme correspond à tout ce qui se trouve avant

://. Les plus connus sonthttpethttpsbien sûr, mais vous en avez peut-être croisé d’autres :ftp,mailtoou encoretel. ↩

@Krysten2001

J’avais l’impression que c’était un favicon. Purée je vois rien 🤓😳

@SyMich

Oui je sais.

C’est bien pour ça que je fais la remarque.

Pas lu encore son explication détaillée mais je me demande du coup si Safari ne requiert pas automatiquement une sortie visible/audible (audio & vidéo).

Et quels seraient les paramètres par défaut.

Aucun système quel qu’il soit n’est infaillible !

Entre avoir une passoire et quelques brèches difficilement perfectible ou il faut être chercheur en sécurité pour les déceler ! Il y a quand une énorme différence...

Par exemple, un smartphone chinois sous Androïde qui ne reçoit aucune mise à jour... ça c’est une vrai passoire ou il y a du soucis à se faire 👾

@MacWare

C'est bizarre en terme de sécurité je m'inquiéterais moins en ayant quelque chose qui ne contient rien d'américain, quel smartphone Android ne reçois plus de mise à jour ? J'ai un s6 dans le tiroir qui reçoit toujours les mises à jour de sécurité...

@guilpa

Rien d’Americain ????

Android c’est quoi à ton avis ??? Chinois !!! 😁

Du coup quand t'as apprit que la faille facetime a été découverte par un gamin qui jouait à Fortnite t'as commencer à te chier dessus en tenant dans ta main ta passoire avec une pomme dessus ? :)

@fier_mâle_blanc_cis_het

Une passoire ? Tu parles d’androïde très ouvert sur pleins de constructeurs différents et qui mettent un temps dingue à mettre ses appareils à jour voir pas du tout ainsi qu’un play store merdique ?

@Krysten2001

En attendant, il n’y a pas de soucis comme avec FaceTime ou l’accès aux photos / contact téléphone verrouillé sur Android

@armandgz123

https://www.phonandroid.com/android-nouvelle-faille-menace-568-smartphones-android.html les failles iOS ne sont rien comparé à celle d’android 😂🤣

https://www.frandroid.com/marques/samsung/569161_quatre-ans-apres-les-mises-a-jour-du-galaxy-s6-justifient-le-choix-des-soc-de-samsung

@guilpa

🤣 serieux? Un article sur frandroid....

D’abord ce sont des mises à jour sécurité de Samsung et on sait ce que ça vaut, vu qu’ils ont été pris la main dans le sac avec d’autres constructeurs à faire des mise à jour qui n’avaient que le nom.

Et tant qu’à faire un iPhone ça reçoit une mise a jour de TOUT l’Os, j’ai bien plus confiance dans ça.

D’où le fait que j’avais pris des Nexus qui eux recevaient l’Os Android en complet. Mon Samsung S9 a eu 3 versions d’Android, et mon Nokia 7 plus actuel est sous Android 10, mais c’est le dernier. Mais en gros c’est toujours moins que iOs.

@rolmeyer

C’est bine le problème : si tu veux juste les mise à jour de sécurité ou de safari sur iOS, tu es obligé de tout mettre à jour. Et au bout de quelques années, c’est la garantie d’avoir une brique ! Super !

@armandgz123

Oui bien sûr une brique... 5 ans de mise à jour au moins pas seulement 2 ans 🤪😉😉😉 faut juste changer la batterie

@guilpa

iOS s’en prend plein la pomme 😜, mais le plus drôle c’est la fin , il termine sur « le SEUL problème d’Android sont les mises à jour » 🤣🤨

Pour les paranos

😉

https://obdev.at/products/microsnitch/index.html

Parano ou pas, mes caméras sont masquées depuis plus de 10 ans et les micros bloqués via un micro jack au câble sectionné...

alors il faut être sacrément balèze pour utiliser les hp comme micros...

@421

Sur Mac c’est mit par une diode et sur iOS le logo est en rouge vif donc pour mon cas ça va :)

Attention sur Mac, la caméra ne peut pas être alimentée elecrriquement sans allumer la diode, donc si la caméra est utilisée on a obligatoirement la diode qui s'allume. Physiquement ça ne peut pas être autrement.

Par contre sur iOS, l'icône rouge est gérée logiciellement. Donc ça peut potentiellement être by-passé. On n'est pas à l'abri d'une faille qui permettrait d'activer la caméra SANS afficher ce logo rouge.

@SyMich

Oui c’est vrai aussi. J’achète ce genre d’appareil car ils sont quand même bien géré et sécurisé même si il y aussi des failles

Et cela s'affiche sur la Touch Bar si je ne m'abuse

Bravo Safari!

Confidentialité vous disiez ? 😂

Vu la bouse qu'a l'air d'être safari, apple devrait restreindre ses accès apple.com et rien d'autre où l'éjecter complètement pour que ses utilisateurs soit en sécurité. :)

@fier_mâle_blanc_cis_het

Niveau vie privée c’est le meilleur donc je ne pense pas 😏🙃

Tiens, mais quelle surprise, le navigateur d'Apple n'est pas irréprochable ?! Nul doute que ceux qui, ces derniers jours, se sont scandalisés des failles dans Zoom vont immédiatement cesser d'utiliser Safari ! :-P

@webHAL1

Bien utilise Chrome avec zoom ! Tu seras le plus sécurisé au monde

@bbibas

Et on oublie pas au passage de se connecter à sa session Google et Facebook, sinon c’est moins drôle 😋

@bbibas

Je vais en effet continuer à utiliser Zoom et Chrome, qui sont d'excellents logiciels, les meilleurs dans leur catégorie selon moi. Et j'encourage tout le monde à les essayer.

L'astuce de fin pour voir sa bobine ne fonctionne pas sous Safari 9 (chez moi en tout cas).

Les gens restés sous El Capitan n'intéressent pas les malandrins.

^^

PS : je n'utilise plus Safari depuis longtemps, je viens de le dépoussiérer un peu pour l'occasion.

Certains fanas qui nous racontaient que iOS était plus sur que Androïd 👏🤑

@en chanson

Ben c’est le cas mdr 😂 si on compare les failles iOS est plus sécurisé et les failles sont plus vite bouchés ;)

Ah qu’ils sont merveilleux ces spécialistes de la sécurité qui gagne leur vie 2 fois. Une fois en trouvant la faille et une deuxième fois en apportant à Apple la meilleure comm pour nous obliger à être tjrs à jour et ainsi œuvrer à l’obsolescence programmée de nos appareils.

Je suggère que si Apple ne le paie pas pour ça on fasse une collecte : Rien ne l’obligeait une fois la faille découverte de livrer le modus operandi sur la place publique! Espèce d’enf…!

Je suis quand même assez admiratif de ce que les connaisseurs sont capables de détourner. Il faut sacrement connaître toute l'architecture logicielle... Bon, dommage que beaucoup l'utilisent à de mauvaises fins.

En publiant la faille et son fonctionnement, il oblige Apple à la corriger. Et c’est une bonne chose.

Sinon, Apple serait tenter de ne pas la corriger, au risque qu’elle soit découverte par quelqu’un de moins honnête ou plus avide.

Je m’en tape. J’ai tjrs mis un postit sur l’œlleton

Intéressant, mais comme d'habitude ça ne marche pas chez moi (safari 9.1.3) sous Mavericks.

Mais alors pas du tout.

Je suis déçu, mais déçu...

(Syntax error : Unexpected keyword 'function'

ReferenceError : Can't find variable : hackcamera)

Cela voudrait-il dire que les versions récentes de safari sont pourries ?

Je n'oserais pas. ;-)

C'est dans les vieux pots... etc.

De toute façon j'ai un scotch noir, sous la vitre de l'iMac, par dessus la webcam, depuis l'achat.

10 Ans.

Pages