KRACK : toutes les réponses à vos questions sur la faille Wi-Fi [MàJ]

Mathy Vanhoef, un chercheur en sécurité flamand a trouvé une faille de sécurité dans le protocole WPA2 qui protège tous les réseaux Wi-Fi les plus récents. On croyait ce protocole de sécurité infaillible, mais ce chercheur de l’université de Louvain prouve que tous les appareils peuvent être attaqués par un tiers, même si le mot de passe du réseau n’est pas compromis.

Surnommée KRACK, cette faille de sécurité est majeure et tous les acteurs vont probablement sortir des mises à jour de sécurité rapidement. Mais en attendant, voici les réponses à toutes les questions que vous pourriez vous poser.

[MàJ 16/10/2017 20h19] : Microsoft et Apple ont tous deux corrigé la faille, même s'il faudra attendre les prochaines mises à jour d'iOS, macOS, tvOS et watchOS pour en bénéficier.KRACK ? ?

KRACK est un acronyme pour « Key Reinstallation Attack », le nom de l’attaque découverte par ce chercheur contre le protocole WPA2 qui sécurise les réseaux Wi-Fi.

En quoi consiste cette faille de sécurité ?

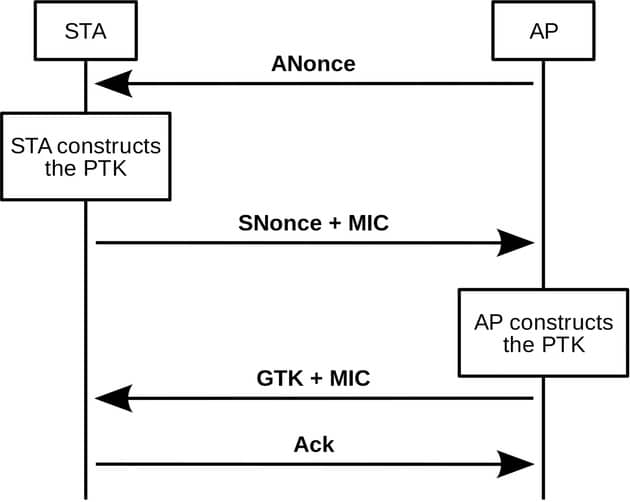

La découverte principale de Mathy Vanhoef, c’est qu’il existe une faille dans la phase de connexion à un réseau Wi-Fi sécurisé par le protocole WPA2. En théorie, la sécurité de la connexion est assurée par une technique nommée 4-Way Handshake, une phase de négociation qui permet à un appareil (votre smartphone, par exemple) de se connecter à un autre appareil (votre routeur, par exemple).

Lors de la connexion, le routeur Wi-Fi qui offre le point d’accès doit s’assurer que l’appareil qui veut se connecter au réseau est autorisé à le faire, c'est-à-dire qu’il dispose de la clé d’accès au réseau. Au lieu de transférer le mot de passe en clair sur le réseau, cette phase de négociation se fait en quatre étapes :

- Le routeur transmet tout d’abord un « nonce », un chiffre généré aléatoirement et qui n’est utilisé qu’une seule fois ;

- Le client récupère ce nonce et envoie au routeur son propre nonce accompagné d’un code d’authentification qui est la preuve qu’il dispose du bon mot de passe ;

- Le routeur génère à partir de ces données une clé temporaire d’accès qui est transférée au client pour permettre à ce dernier de se connecter, en même temps que le code d’authentification ;

- Le client envoie finalement une confirmation au routeur.

La clé transmise par le routeur à la troisième étape ne sert pas seulement à finaliser la connexion, elle permet aussi de chiffrer tous les échanges. Sur un réseau Wi-Fi sécurisé en effet, les paquets échangés entre les clients et le routeur sont chiffrés pour qu’ils ne puissent pas être exploitables en cas d’interception par un tiers.

C’est précisément cette fonction qui est visée par KRACK. Puisque tout passe par les ondes du Wi-Fi, il peut y avoir des pertes et le protocole WPA2 a prévu des garde-fous. Par exemple, si le routeur ne reçoit pas de confirmation de la part du client, c'est-à-dire s’il manque la quatrième étape de la négociation, la troisième étape est répétée. En clair, le routeur n’envoie pas une seule fois la clé de chiffrement à l’étape 3, il répète cet envoi à plusieurs reprises tant qu’il n’a pas reçu de confirmation. Ce qui veut dire aussi que le client peut recevoir plusieurs fois la clé de chiffrement.

L’attaque consiste à simuler cette troisième étape pour tromper le client. L’objectif est de le forcer à utiliser une clé de chiffrement préexistante plutôt que la nouvelle clé envoyée à chaque fois par le routeur. En cas de réussite, le client se connecte au réseau Wi-Fi sécurisé en utilisant une clé connue par l’attaquant. La faille peut alors être exploitée.

Que peut-on obtenir grâce à cette faille ?

KRACK permet à un tiers malveillant d’afficher en clair les paquets échangés sur un réseau sans fil sécurisé par le protocole WPA2 ; elle permet aussi d’en injecter à l’insu des utilisateurs.

Cette vidéo de démonstration publiée par Mathy Vanhoef présente ce qu’il est possible de faire avec un smartphone sous Android 6.0 :

Voici comment un attaquant pourrait exploiter cette faille de sécurité :

- Connaître le détail de votre utilisation, c'est-à-dire lister tous les sites et toutes les pages que vous visitez avec un appareil ;

- Forcer la connexion non sécurisée sur les sites qui proposent les deux options (HTTP et HTTPS) et donc intercepter les données de formulaires qui sont alors transmises en clair, par exemple le nom d’utilisateur et le mot de passe d’un compte en ligne ;

- Modifier les requêtes pour envoyer l’utilisateur vers un faux site (phishing) au lieu du site véridique et récupérer des informations personnelles par la même occasion.

Tous les appareils ne sont toutefois pas concernés par toutes ces exploitations. Le pire, à ce jour, concerne les terminaux Android à partir de la version 6.0 et les appareils sous Linux. Pour ceux-là, une faille supplémentaire permet d’accéder à la totalité des paquets déchiffrés et de manipuler totalement la connexion.

Sur les dernières versions d’iOS, de macOS et de Windows, la faille ne donne pas autant de pouvoir à l’attaquant puisqu’il n’est pas possible de déchiffrer totalement la connexion. La faille laisse malgré tout la porte ouverte à des attaques de type MITM (Man in the Middle).

Quels appareils sont concernés ?

Tous les appareils sont susceptibles d’être touchés par la faille de sécurité, mais les fabricants et éditeurs de système d’exploitation travaillent déjà sur des correctifs. Microsoft est le premier à avoir réagi, avec une mise à jour disponible dès aujourd'hui pour les versions maintenues de Windows.

Si vous utilisez un ordinateur avec une distribution Linux récente, ou un smartphone Android basé sur Android 6.0, Android 7.0 ou Android 8.0, vous êtes dans la pire des situations. KRACK peut permettre à une personne malveillante d’obtenir la liste de tous les paquets échangés sur le réseau Wi-Fi, mais elle permet aussi de modifier la connexion à la volée sans que vous puissiez le savoir. À titre d’information, environ 41 % des appareils Android sont concernés aux dernières nouvelles.

Google a déjà indiqué travailler à une mise à jour d’Android et elle sera disponible dans un mois pour les Pixel. Malheureusement, Google n’est pas le seul acteur à avoir un contrôle et il faudra passer par les constructeurs de smartphones et les opérateurs pour que le correctif soit diffusé plus largement. Il faudra probablement plusieurs semaines encore avant de voir la faille comblée totalement de ce côté.

Ce sera plus facile pour Apple, qui contrôle entièrement le processus de mise à jour. Étant donnée l’importance de la faille, on peut supposer que des mises à jour sortiront dans les prochains jours. Les versions actuelles de macOS et iOS sont peut-être même déjà corrigées, puisque l’information avait été distribuée en avance par le chercheur en sécurité.

[MàJ 16/10/2017 19h47] : outre Microsoft, Intel a réagi très rapidement et propose de nouveaux pilotes pour ses produits Wi-Fi. Si vous utilisez un ordinateur sous Linux, un patch correctif est déjà disponible et peut facilement être installé sur les distributions basées sur Debian (dont Ubuntu), les autres devraient suivre rapidement. Quant à OpenBSD, le correctif était déjà appliqué dans les versions actuelles.

Une liste de mises à jour annoncées ou disponibles est proposée à cette adresse. On attend toujours une communication d’Apple à cette heure.

[MàJ 16/10/2017 20h18] : Apple indique ce soir que la faille est déjà corrigée dans les bêtas d’iOS, tvOS, watchOS et macOS. Ce qui signifie a priori qu’il faudra attendre les mises à jour de chaque système pour que tout le monde en profite, mais cela devrait probablement venir d’ici la fin du mois.

[MàJ 17/10/2017 09h48] : Free a réagi dans la soirée également pour indiquer que ses Freebox n'étaient pas concernées par la faille.

Que faire pour se protéger ?

Il n’y a rien à faire pour le moment, sauf à couper le Wi-Fi si votre appareil dispose d’une autre méthode de connexion et si la sécurité de vos données est essentielle. La meilleure protection sera de mettre à jour tous vos appareils dès qu’un correctif de sécurité sera proposé.

Précisons que vous devrez mettre à jour les clients, c'est-à-dire les smartphones, tablettes, ordinateurs et autres objets connectés, non pas les routeurs eux-mêmes. Donc surveillez bien les mises à jour d’iOS, de macOS, Windows, Android et aussi des ampoules, thermostat et autres réfrigérateurs connectés.

Le problème va se poser pour certains objets connectés qui ne sont plus maintenus, ou qui ne sont jamais mis à jour. Le cas échéant, ils seront toujours fragilisés par KRACK et vous devrez alors envisager de vous en passer éventuellement. Il faudra faire le point dans quelques mois et agir en fonction.

Cette faille a-t-elle déjà été exploitée ?

On ne peut pas le savoir. Il n’y a aucune exploitation connue à ce jour, mais détecter la faille en action n’est pas possible, ou en tout cas ce n’est pas facile et le chercheur en sécurité reste prudent sur le sujet.

Le prototype utilisé pour démontrer l’existence de KRACK n’est pas disponible publiquement. Mathy Vanhoef publiera son code source dans quelques mois, pour laisser aux principaux acteurs concernés le temps nécessaire pour corriger la faille de sécurité.

Faut-il paniquer ?

Non, parce qu’il n’y a a priori pas d’exploitation connue de la faille. Il n’y a pas non plus de programme qui permette de l’exploiter simplement. Par ailleurs, l’attaquant doit avoir accès à votre réseau Wi-Fi, c'est-à-dire être suffisamment proche de votre routeur. Enfin, sauf pour les terminaux Android concernés, l’exploitation de cette faille n’est pas aisée.

Cela ne veut pas dire que vous n’avez pas à vous inquiéter du tout. Inutile de paniquer, mais mettez à jour tous vos appareils dès que les mises à jour de sécurité seront distribuées.

Comment cette faille a-t-elle été découverte ?

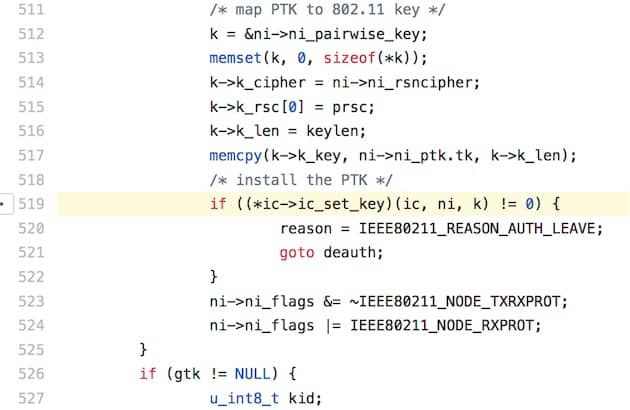

Mathy Vanhoef explique sur le site mis en place pour l’occasion qu’il a découvert la faille de sécurité un petit peu par hasard, en procrastinant. Il devait terminer un article scientifique pour son université et il a été distrait par la lecture du code source d’OpenBSD concernant le 4-way Handshake (on s'occupe comme on peut).

C’est en parcourant ce code source qu’il a repéré une fonction qui pouvait potentiellement poser problème si elle était appelée plus d’une fois. Son intuition était bonne : quelques semaines plus tard, il dénichait la faille de sécurité et créait un outil pour prouver la faisabilité de l’attaque.

Bref on l’a in the krack.......

moi je trouve surtout qu'il y a des gars qui se decarcassent pour trouver un acronyme qui sonne bien tout en etant pas trop tiré par les cheveux

parce que bon, glouglou, ou bizchrtunk ca se vends moins que krack

enfin je dit ca, je dis rien, je constate juste

Krack ?

La drogue c'est mal

"Faut-il paniquer ?

Non.Par ailleurs, l’attaquant doit avoir accès à votre réseau Wi-Fi, c'est-à-dire être suffisamment proche de votre routeur"

ah ben ca, deja que depuis mon modeste appartement je vois une bonne 20aine de routeurs voisins...

je panique ou pas ?

(d'ailleurs, on fait ca comment?

sinon, tout en retsant calme, j'hesite a tapisser mes murs et plafonds de papier alu et ressors mon vieux telephone filaire (et remplace mon mac pro par un minitel bien cablé))

@MacGyver

Je pense qu’il faudra s’inquiéter en tant que particulier quand le code sera devenu public et que ce genre d’attaque sera à la porte de « n’importe qui ».

Il faut attendre les mises à jour et croiser les doigts pour que nos chers objets connectés soient aussi mis à jour ...

Sinon il faudrai développer un script qui surveille les rogue ap avec des SSID aux noms similaires (peut être ?) ou vérifier les de-auth sur les clients ...

@ volfield

Je suis assez d'accord.

On a ici une faille qui a ete zero-day depuis 2004 dont la realisation et le fonctionnement relevent clairement de la backdoor.

L'extreme dangerosité de cette backdoor vient du fait qu'il n'y a pas de trace et que cela permet de faire du MITM de maniere particulierement vicieuse et en contournant les protocoles de securité: HTTPS et tous les chiffrement a part l'AES-CCMP!!!

C'est le genre de pepites que recherchent les espions et les cybercriminels pratiquant le vol de données: pas vu, pas pris, pas de preuve.

Apres, comme tu dis, il faut connaître le mecanisme (somme-toute simple) de cette faille. Donc pour l'instant, comme je le dis dans le commentaire sur l'article precedent, ça reste du domaine des compétents (cybercriminels de haut vol et agences de securité), ça ne concerne pas le nuisible de bas de gamme - kevin le script kiddy - qui utilise des outils ultrasimples et disponible au grand public.

Mais @MacGyver a raison, l'argument donné par l'article pour eviter la panique est mauvais:

«Non, parce qu’il n’y a a priori pas d’exploitation connue de la faille.»

L'exploitation de la backdoor ne laisse pas de trace. Son mecanisme d'exploitation (le forçage de deconnexion par exemple) est un classique qui a mis le WEP a la retraite...

«Il n’y a pas non plus de programme qui permette de l’exploiter simplement.»

Il n'y a pas de programme connu et disponible auprés du grand public, nuance. L'exploitation de la backdoor ne releve pas d'une haute competence en ingénierie logicielle et vu le code incriminé il y a plusieurs voies relativement simples possibles d'exploitation...

«Par ailleurs, l’attaquant doit avoir accès à votre réseau Wi-Fi, c'est-à-dire être suffisamment proche de votre routeur.»

La on est clairement dans le faux argument et - pardon - mais c'est stupide. Pour exploiter un Wifi, il faut etre dans la zone de couverture du Wifi, soit en fonction de la puissance du signal et des obstacles presents de 10 a 50 metres. En ville on a tellement de reseaux dans cette situation que c'est au contraire une menace d'autant plus serieuse.

«Enfin, sauf pour les terminaux Android concernés, l’exploitation de cette faille n’est pas aisée. »

Argument fallacieux la aussi. Les conditions d'exploitation de base de la backdoor sont les plus graves. A ce niveau le danger vient de la vulnérabilité minimale, pas du maximum possible.

Ce que l'on peut regretter sur Android, c'est a fragmentation qui fait que la majorité des appareils ne seront jamais patché et qui seront le maillon faible qui permettra de compromettre un reseau Wifi. L;'auteur est très clair, il suffit d'un appareil vulnérable pour que tout le réseau soit compromis.

Techniquement, le code mis en avant montre que la realisation de la fonction en question est une ineptie qui n'aurait jamais du etre utilisée. N'importe quel programmeur sait qu'il y a des elements du langace C a ne jamais utiliser, surtout dans un contexte de securité, et la on en a plusieurs!!!

C'est d'autant plus grave que n'importe quel outil d'analyse de code, meme a un niveau tres basique, met tous les voyants au rouge face a ce type de pratique de programmation.

Ce que cette backdoor demontre aussi c'est qu'il y a, comme pour plusieurs autres, une pratique deficiente dans l'absence d'audit ou un audit baclé sur des points cruciaux de securité.

Bref, depuis Snowden on se rend compte chaque jour un peu plus de l'illusion de securité omnipresente. Et il faut etre clair: il faut considérer toute information transitant sur un reseau interconnecté comme publique!!!

On peut imaginer qu'Apple va mettre à jour iOS 10 également ou seul iOS 11 le sera ?

@etienne2pain

Je pense que oui enfin j’espère en tout cas ?

@etienne2pain

Il arrive que pour les cas les plus graves, d’anciennes versions soient mises à jour pour les appareils qui ne sont pas compatibles avec les dernières versions.

@quentinf33

Oaui donc ceux qui ont un appareil qui peux recevoir ios 11 mais qui veulent rester sur ios 10 l'ont dans le uc !

Tanpis ca ne me fera pas passer a ios 11 pour autant

Super merci pour votre article qui explique bien en détail ????????

Un bon VPN ne peu pas nous protéger ???

@lepori

Comment tu définis un "bon" VPN?

@lepori

Non je pense pas c'est pas c'est vraiment la connexion à ton réseau wi-fi qui pose problème, même connecté en vpn, tu dois te connecter à ton réseau wi-fi auparavant. Y'a qu'en filaire et en désactivant le wi-fi de ta box que tu sera à peu près tranquille mais bon je pense pas que ça sera très exploité comme faille, juste par quelques curieux qui veulent tester mais pas malintentionnés ou sinon plutôt par les renseignements etc ça peut leur servir mais ils ont bien d'autres moyens aussi ;)

@sangoke

Hmmm non si tu montes un vpn en wifi, les paquets interceptés seront ceux du vpn ... donc chiffrés.

@volfield

"Hmmm non si tu montes un vpn en wifi, les paquets interceptés seront ceux du vpn ... donc chiffrés."

Certes...

Le problème est que les échanges pour la connexion en VPN peuvent être interceptées. Ces informations peuvent par la suite être utilisées par le hacker.

KRACK est vraiment vraiment en amont de toutes autres connexions

@XiliX

Oui, cependant, avec cette faille la situation n’est pas pire que sur un hotspot de macdo les vpns restent une bonne solution.

@volfield

"Oui, cependant, avec cette faille la situation n’est pas pire que sur un hotspot de macdo les vpns restent une bonne solution."

Tout à fait

@lepori

« Un bon VPN ne peu pas nous protéger ??? »

Nous protéger de quoi ?

D’une vulnérabilité théorique qui sera corrigée rapidement jamais mise en oeuvre, au scénario complexe et aux conséquences assez limitées ?

J’aime pas Bigard, mais je te renvoie à sa chauve-souris.

J’adore le « procrastinant »

@domtom93

Le véritable auteur de l’article est Jean-Claude Van Damme !

C’est bien clair comme article ??

J'adore le logo "officiel ".

Ah ben on va avoir droit a des mises a jour apple toutes les semaines a ce rythme !

Ça montre une nouvelle fois qu'iOS est bien plus sûr qu'Android en permettant une mise à jour rapide de quasiment tout le parc d'iDevices.

@Giloup92

On peut inverser le raisonnement : vu le taux de mise à jour sur iOS et en cas de mise à jour foireuse (problème de sécurité) bien trop d’appareils seront concernés.

La fragmentation d'Android a toujours ete un probleme de securité, ce n'est pas nouveau. Le probleme tient au fait qu'Android n'existe pas, mais que chaque constructeur équipe chacun de ses appareils d'une version unique d'Android, et que seul le constructeur peut fournir une mise a jour pour un appareil donné...

Cela implique aussi que chaque constructeur peut amener des failles de securité dans ses realisations d'android.

Maintenant, iOS est aussi menacé dans le sens de l'obsolescence programmée pratiquée par Apple:

- un appareil fonctionnel acheté $500 ne sera pas remplacé parce que Apple ne fourni plus de mise a jour de l'OS. Il y a encore un paquet d'appareils en iOS 6 et precedents...

- si la mise-a-jour rend l'appareil lent et dysfonctionnel le client ne le mettra pas a jour

Surtout il faut prendre conscience que le probleme dont il est question ne repose pas sur Android, iOS ou un autre OS, il s'agit d'un backdoor multisysteme qui touche tous les types de machines: PC, smartphone, routeur, camera, borne airport, NAS, drone, balise Wifi,... et qu'il suffit qu'un seul de ces appareils soit vulnerable pour que le reseau entier soit compromis...

@maruku

Et il y a surtout les mécontents qui râlent s'il n'y a pas de mise à jour pour régler les problèmes et qui râlent quand il y a des mises à jour.

@Giloup92

Peut-être. On le souhaite ardemment.

Et Nicolas écrit dans son article :

« Les versions actuelles de macOS et iOS sont peut-être même déjà corrigées, puisque l’information avait été distribuée en avance par le chercheur en sécurité. »

Peut-être. Encore une fois, on le souhaite ardemment.

Mais le fait demeure que, pour ce qui en est de la communication, Apple nous laisse encore dans le noir.

Au moment où j'écris, comme si souvent, nada, zéro, zilch.

Alors que Microsoft montre l'exemple : prendre les devants, et le faire savoir.

La politique du trou noir risque de se retourner un jour contre Apple. Ironiquement, cela pourrait arriver malgré leurs meilleurs efforts, juste par absence de communication.

[MàJ 16/10/2017 20h18] : Apple indique ce soir que la faille est déjà corrigée dans les bêtas d’iOS, tvOS, watchOS et macOS. Ce qui signifie a priori qu’il faudra attendre les mises à jour de chaque système pour que tout le monde en profite, mais cela devrait probablement venir d’ici la fin du mois.

Et donc ? Nada, zéro, zilch ?

@Malum

« Et donc ? Nada, zéro, zilch ? »

Avez-vous des difficultés de lecture ? Ou de compréhension ?

• À 18:51, écrivant mon commentaire, je prenais bien soin de préciser :« Au moment où j'écris, comme si souvent, nada, zéro, zilch. »

La MàJ que vous étalez date, et vous ne vous privez pas de le signaler, de 20:18.

Soit une heure et demie plus tard.

Les faits n'ont jamais été votre fort, mais même tenant compte de votre malomanie chronique, vous manquez de tenue.

• Pire, vous citez in extenso un paragraphe de Nicolas Furno, mais sans prendre la peine de vous reporter à sa référence. Si vous aviez vérifié, vous auriez constaté aisément que l'information provient d'un tweet de Rene Ritchie, qui relate une réponse particulière de la part d'Apple, réponse à une question également privée.

Rene Ritchie, verbatim : « Apple has confirmed to me that #wpa2 #KRACK exploit has already been patched in iOS, tvOS, watchOS, macOS betas.

Deeper dive to follow. »

TO.ME. On ne peut plus clair. TO.ME.

Jusqu'à l'heure, je n'ai pu trouver de prise de position publique de la part d'Apple concernant KRACK. Ni d'autre source qu'un tweet de Rene Ritchie.

Donc, à cette heure, et jusqu'à preuve du contraire, la communication officielle d'Apple au sujet de KRACK consiste en… Nada. Zéro. Zilch.

https://twitter.com/reneritchie/status/919988216501030914

La partie in extenso. Chacun sera juge.

Mais le fait demeure que pour ce qui est de la communication, Apple nous laisse encore le noir.

Au moment où j'écris, comme si souvent, nada, zéro, zilch.

Alors que Microsoft montre l'exemple : prendre les devants, et le faire savoir.

La politique du trou noir risque de se retourner un jour contre Apple. Ironiquement, cela pourrait arriver malgré leurs meilleurs efforts, juste par absence de communication

Ps comme vous vouliez avoir raison vous avez agi sans attendre les quelques minutes qui séparaient les mises à jour de l’info entre Microsoft et Apple, et vous n’avez apporté aucun correctif à votre commentaire.

Comme dit plus haut chacun sera juge de vos deux commentaires et du mien.

@occam

Oui Apple a une com de merde, c'est pas nouveau.

Apres il faut aussi prendre le point de vu d'Apple: l'utilisateur est captif, n'a aucune autonome ni marge de manoeuvre, Apple controle tout.

Ce qui veut dire que le comportement de l'utilisateur n'a aucun impact. Lorsque le patch sera pres Apple le "poussera" dans une mise a jour automatique et a condition que l'utilisateur ait un appareil compatible il sera patché. Rien a faire avant, rien a faire a coté.

Sur quoi Apple pourrait donc communiquer?

Pour Apple l'utilisateur de reference est un riche naif de l'informatique qui utilise un iPhone X ou un Macbook Retina, des appareils tres chers quasi impossibles a bidouiller (faut lire le log de changement d'iOS 11.0.3 concernant le fait qu'Apple peut briquer un iPhone n'importe quand s'il a ete reparé hors reseau Apple) et ou tout est fait pour empecher un usage autre que ceux autorisés et prevus.

iOS est lui meme totalement verrouillé, meme la communauté jailbreak jette l'eponge. Reste les agence de securité et les cybercriminels qui en utilisent les failles ou le FBI qui reclame ses backdoors pour pouvoir incriminer quelqu'un administrativement en zappant le juge...

Apple va pas dire a ses clients: ok, on a un probleme dans iOS concernant la phase 3 de la connexion a un reseau Wifi qui rend nos iDevice vulnerable a des attaques pernicieuses et menace tout les reseaux Wifi, cela d'autant que...

Non, Apple va dire a ses client, regardez notre innovation technologique de precurseur de l'informatique vous permet de chater avec vos amis en vous colant un animoji "caca" a la place de votre facies... Pour le reste on s'occupe de tout, dormez en securité on veille sur vous...

@C1rc3@0rc

« Pour Apple l'utilisateur de reference est un riche naif de l'informatique qui utilise un iPhone X ou un Macbook Retina... »

Alors qu’ailleurs l’utilisateur de référence qui utilise un Galaxy S8 ou un PC Asus est économe et fin connaisseur de l’informatique ?

En général c’est intéressant ce que tu dis mais tu as deux défauts : tu es négatif et ta colère contre Apple font que tes interventions partent vite en couille.

@occam

« Mais le fait demeure que, pour ce qui en est de la communication, Apple nous laisse encore dans le noir. »

Apple a communiqué sur le sujet

« Apple indique ce soir que la faille est déjà corrigée dans les bêtas d’iOS, tvOS, watchOS et macOS. »

Merci cet article très instructif.

Ptain ils sont doués les mecs quand même pour trouver des failles dans les centaines de millions de lignes de code d'un OS.

Surtout quand tu vois le charabia que c'est pour le péon lambda.

swdklhjbvsdo=wv/?.BSlkhqBX.J>DLHCKG

tu sais quoi, ya pas seulement des gars cherchent des failles dans ce charabia

ya meme des mecs qui ecrivent ce charabia

Je sais pas comment ça marche, mais j'espère pour eux que c'est un minimum assisté, qu'il faut pas taper caractère par caractère

Genre t'oublie un apostrophe, y'a rien qui fonctionne quoi. Et après faut trouver la faute mdr ...

@Issou la chancla

C’est en bonne partie assisté. Les IDE font un travail de fou.

@Issou la chancla

Haha je voyais le code comme ça avant de devenir développeur !

En fait la programmation c’est de la logique et les langages de programmation sont un mélange d’anglais, de symboles mathématique, de symboles comme les accolades ou les parenthèses

Voilà ?

Il n'y a que moi à qui ça déplaît (pas mal) le "goto" dans le code d'OpenBSD ?

?

Merci pour cette mise au point utile et éclairée.

- post supprimé, c'était stupide -

@Lightman

Simplement parce que l’attaque cible le client :) en très gros elle permet de faire une attaque de type « man in the middle » en redirigeant le trafic sur un rogue access point qui permettra au pirate de lire le contenu.

Ce que je ne comprends pas dans ces explications c’est qu’il est dit que dans la phase trois le serveur envoie une clef de cryptage et que le pirate force le client à accepter une autre clef. Avec cette autre clef envoyée ensuite du client au serveur celui-ci ne peut l’accepter car elle ne correspond pas à celle qu’il a envoyée.

Pour les appareils connectés je vois mal le gros danger. Quels secrets un réfrigérateur va-t-il envoyer par le WEB ?

Enfin puisque cela ne se passe qu’à la connexion initiale, il faut être présent à ce moment-là car ensuite, je suppose, les quatre phases ne sont plus utilisées.

@Malum

On peut installer un malware sur un frigo. Malware qui mettra le souc sur ton réseau une fois le pirate déconnecté

@Malum

« Enfin puisque cela ne se passe qu’à la connexion initiale, il faut être présent à ce moment-là car ensuite, je suppose, les quatre phases ne sont plus utilisées. »

Le pirate peut forcer la phase de ré authentification et toute la renégociation « à la demande »

C’est ce qui était utilisé pour brute forcer les clés (avant cette faille)

Ok

@Malum

"Pour les appareils connectés je vois mal le gros danger. Quels secrets un réfrigérateur va-t-il envoyer par le WEB ?"

Le problème est que surtout le hacker peut piloter ton frigo à distance. En gros, le hacker peut piloter à distance les appareils connectés. Ça peut être dangereux pour les chaudières connectées par exemple

Pages