Si Apple acceptait de créer un outil pour contourner les mesures de sécurité d’un iPhone, est-ce qu’il n’y aurait pas le risque de le voir tomber ensuite entre de mauvaises mains ? Avec des centaines de millions de terminaux iOS de par le monde, la tentation serait grande pour beaucoup de s’en emparer, que ce soient des gouvernements ou des organisations criminelles.

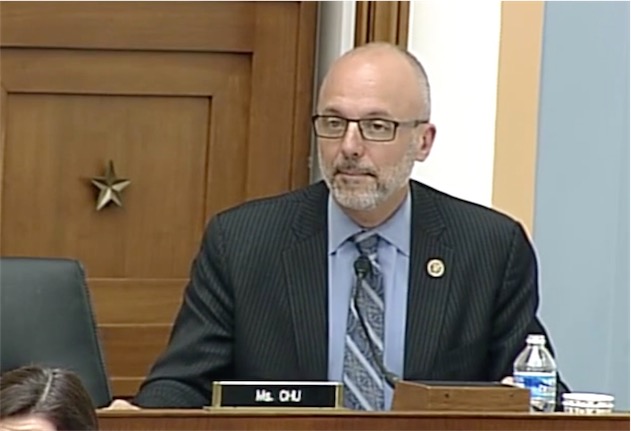

Cette crainte, qui motive le refus d’Apple d’assister le FBI dans la création d’un “GovtOS” (une version d’iOS capable d’outrepasser les barrières de sécurité de l’iOS installé sur l’iPhone 5c du terroriste de San Bernardino) a été évoquée par l’un des membres du Congrès — Ted Deutch. Hier, avec quelques-uns de ses pairs, il auditionnait le patron du FBI James Comey et Bruce Sewell, le responsable des affaires juridiques d’Apple.

À cette inquiétude exprimée par Ted Deutch, James Comey a répondu que cela relèverait probablement de la responsabilité d’Apple, mais c’était à la justice de décider d’un protocole :

C'est une bonne question et je pense que c'est quelque chose qui sera solutionné par le juge. Apple affirme, et en toute bonne foi je le pense, qu'il y aurait un risque important à créer ce logiciel. Du côté du gouvernement nous sommes plus sceptiques, même si nous pouvons avoir tort. Je crois que l'argument du gouvernement est que c'est à vous de protéger votre logiciel, vos innovations. D'assurer que cela ne soit utilisable que pour un seul téléphone. Mais encore une fois, c'est quelque chose que le juge va devoir régler. Ce n'est pas une question facile.

Question compliquée en effet. Lorsqu’un logiciel est écrit puis supprimé, à partir de quel moment considère-t-on qu’il a été réellement détruit ? Et le peut-on seulement ? “Non”, avait expliqué la Pomme la semaine dernière dans son objection formelle à la demande du FBI. Erik Neuenschwander, Head of Privacy Engineering chez Apple écrivait :

Même si le code sous-jacent est complètement éradiqué des serveurs d'Apple, de façon à ce qu'il soit irrécupérable, la personne qui a conçu ce code détruit aura passé du temps et fourni des efforts pour répondre aux challenges que constituent sa création, sa mise au point et sa réalisation. C'est un processus qui pourra être réitéré. Dès lors, GovtOS ne pourra jamais être complètement détruit.

Ted Deutch relance alors le directeur du FBI, en insistant sur cette hypothèse d’un logiciel qui serait utilisable avec n’importe quel téléphone « Que se passerait-il si les méchants avaient accès à nos téléphones et à ceux de nos enfants, dans ce cas ce sont des [préoccupations] légitimes n’est-ce pas ? ».

« Bien sûr » admet James Comey, et d’estimer qu’il va y avoir un débat pour savoir si cette crainte d’un logiciel qui pourrait se retrouver dans la nature est véritablement fondée ou non. Quitte à s’engager « sur une pente glissante » poursuit le directeur de l’agence fédérale en donnant un autre exemple « on pourrait aussi se dire : ‘Puisque les ingénieurs d’Apple ont cette solution dans leur tête, eh bien que se passerait-il s’ils se faisaient kidnapper et qu’on les forçait à écrire ce logiciel ?’ C’est pour cela que le juge doit dénouer ce contentieux entre les avocats des deux parties qui ont chacune des arguments recevables ».

Si l’on suit le raisonnement du patron du FBI, le risque d’une dissémination incontrôlable de “GovtOS” n’a rien à voir avec cette demande spécifique de ses services. Elle est inhérente à l’existence même des ingénieurs d’Apple qui ont conçu les verrous d’iOS et qui sont en mesure de les casser s’ils le veulent bien. Une éventualité qu’Apple n’a d’ailleurs jamais contesté, en expliquant simplement que cela nécessiterait de faire travailler pendant quelques semaines certains de ses meilleurs ingénieurs iOS.

Est-ce que pour autant il suffirait vraiment de kidnapper quelques-uns des cerveaux d’iOS pour y parvenir ? D’après une source de TechInsider au fait de la politique interne à Apple, les consignes de sécurité en pareille situation sont simples : « accéder aux demandes qui sont faites et faire tout ce qui est nécessaire pour s’en sortir sain et sauf. Faites tout ce qu’ils vous demandent. Inutile de jouer les héros ».

Réunir les compétences capables de mettre au point ce logiciel obligerait aussi à piocher dans plusieurs équipes, ajoute le site. Ensuite, celle qui a la haute main sur la clef capable de signer et authentifier ce logiciel (baptisée Certificate Authority), serait constituée de 5 personnes. Deux au minimum seraient requises pour apporter cette touche finale à ce “GovtOS”. Un tel plan impliquerait donc une certaine organisation…