Il y a actuellement un regain d'activité dans le phishing autour d'Apple (hameçonnage). Il est maintenant courant que les noms de services et logos de l'entreprise soient utilisés au sein de courriers électroniques destinés à abuser leurs destinataires. La rançon du succès… Leurs auteurs surfent aussi sur l'actualité, profitant par exemple de transitions comme celle survenue par le passé entre MobileMe et iCloud.

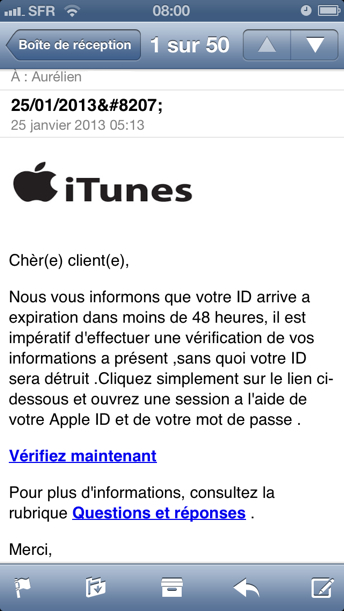

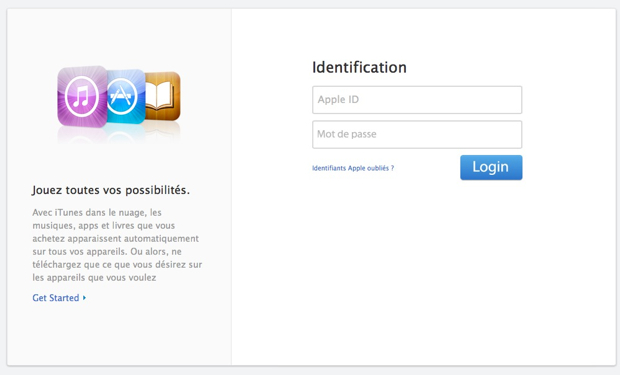

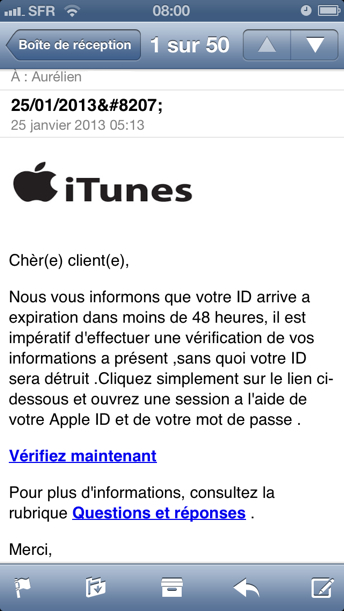

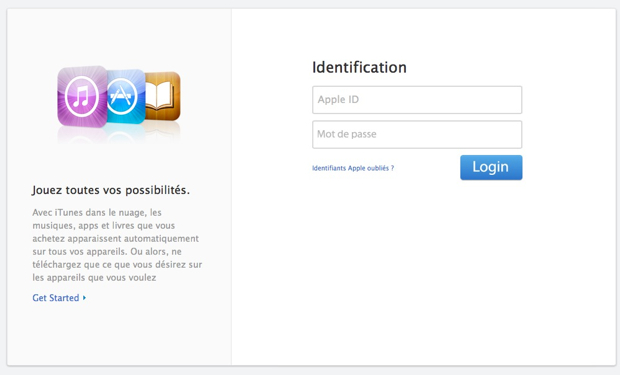

Depuis quelques jours, plusieurs d'entre vous ont reçu un courrier identique, qui avertit l'utilisateur d'une expiration de son Apple ID (le sésame sur iTunes, le Mac App Store, etc). On est invité à cliquer sur un lien qui nous transporte vers une page reprenant la présentation d'Apple, où l'on nous demande de décliner nos identifiant et mot de passe. Si l'on s'exécute, le mal est fait votre compte sera entre de nouvelles mains. Ce message est un vieux client, il circule depuis déjà quelques années, sous une présentation ou une autre, avec de temps à autre quelques pics de diffusion.

À ce stade - si l'on ne s'est pas étonné des quelques fautes d'orthographe - on peut voir que l'URL de ce site n'a plus grand-chose à voir avec Apple, mais encore faut-il faire attention. Dans le courrier aussi, le lien fallacieux est accompagné d'un second de Questions/Réponse emmenant cette fois vers Apple.

Comme d'habitude, on peut douter de la légitimité de ce courrier en voyant qu'il est envoyé depuis une adresse inhabituelle, et encore… le itunes-service.fr peut aisément tromper son monde, sauf à aller vérifier ce qu'il y a derrière, c'est à dire rien.

Pour ne plus se faire avoir par les mails de hameçonnage, il est crucial pour tout internaute de savoir lire correctement les noms de domaine des sites Internet.

Commençons par définir ce qu'est un nom de domaine : il s'agit d'une adresse en texte (typiquement sous la forme www.exemple.com) qui se substitue à une adresse IP. Cela présente le double avantage d'être d'une part plus facile à retenir que des chiffres abscons, et d'autre part de pouvoir changer d'adresse IP sans devenir injoignable.

En effet, lorsque vous tapez l'adresse d'un serveur dans votre navigateur, la couche TCP/IP de votre système d'exploitation va d'abord demander à un serveur de noms de domaine quelle adresse IP correspond au nom de domaine en question. Par exemple, apple.com redirige vers l'IP 17.172.224.47 (l'un et l'autre sont interchangeables, vous pouvez donc accéder au site d'Apple en tapant http://17.172.224.47 dans votre navigateur). Lorsque vous accédez à http://www.apple.com, votre machine demande au DNS à quelle IP ce nom de domaine correspond, puis elle va se connecter à cette adresse IP directement.

Les escrocs du net s'appuient notamment sur le sens de lecture contre-intuitif des noms de domaines pour arnaquer leurs proies : la hiérarchie d'un nom de domaine va de droite à gauche, du plus important au moins important. Un nom de domaine est constitué de deux parties ou plus, séparées par un point (il s'arrête à la première barre oblique, par exemple, dans http://www.apple.com/ipad/specs/, le nom de domaine complet est www.apple.com)

La partie la plus à droite est appelée Top Level Domain, ou TLD. Il n'existe qu'une liste limitée (quoi que de plus en plus importante) de TLD (.com, .biz, .edu, .fr, etc). On ne peut donc pas choisir un texte arbitraire pour un TLD.

La partie immédiatement à la gauche du TLD est le Second-Level Domain (SLD). C'est le couple constitué par le TLD et le SLD auquel il faut impérativement se référer pour savoir à qui vous avez affaire, car c'est la partie qui est soumise à validation par les instances qui gouvernent leur attribution.

Notez par exemple que apple.com et apple.org ne pointent pas sur les mêmes sites : si la plupart des sites majeurs enregistrent leurs noms de domaines avec un maximum de TLD différents, ces différences d'attribution ne sont cependant pas rares. C'est donc rigoureusement apple.com qui pointera vers le site d'Apple. Il faut également vous méfier des noms de domaine qui semblent légitimes mais qui appartiennent à des personnes mal intentionnées (par exemple store-apple2012.com).

Mais plus important encore, chaque détenteur d'un nom de domaine est susceptible de créer un sous-domaine librement. Il s'agit d'une partie optionnelle du nom de domaine qui se trouve au tout début de l'adresse. La plupart du temps, le sous-domaine se résume à "www", mais vous avez déjà pu rencontrer bien d'autres cas. Il peut y avoir jusqu'à 128 sous-domaines, pour peu que le domaine complet ne dépasse pas 256 caractères. Il ne faut donc pas vous fier à tout ce qui précède le SLD, car nombre de hameçonnages reposent là dessus : http://www.apple.com.arnaque.com/ ne pointe pas sur le site d'Apple, mais sur un sous domaine du site arnaque.com !

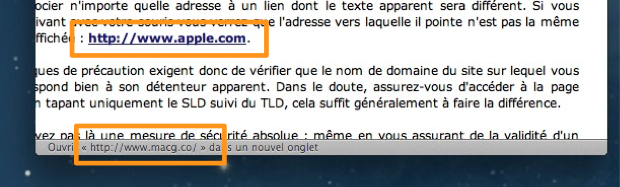

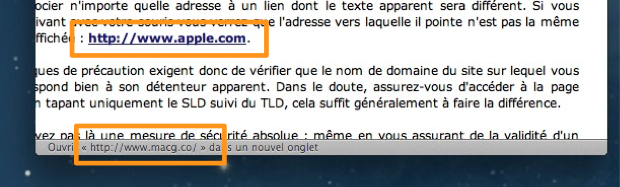

Les emails en html ne simplifient pas la donne, car un faux domaine peut être caché derrière un vrai : on peut en effet associer n'importe quelle adresse à un lien dont le texte apparent sera différent. Si vous survolez le lien suivant avec votre souris vous verrez que l'adresse vers laquelle il pointe n'est pas la même que celle qui est affichée : http://www.apple.com.

Une vérification facile à faire sur Mac, par contre dans Safari Mobile pensez à faire une pression prolongée sur le lien pour afficher une fenêtre qui présentera la véritable URL.

Les mesures basiques de précaution exigent donc de vérifier que le nom de domaine du site sur lequel vous croyez être correspond bien à son détenteur apparent. Dans le doute, assurez-vous d'accéder à la page d'accueil du site en tapant uniquement le SLD suivi du TLD, cela suffit généralement à faire la différence.

Cependant n'y voyez pas là une mesure de sécurité absolue : même en vous assurant de la validité d'un nom de domaine, il reste des cas, certes bien plus rares, où vous pourriez être arnaqués : il suffit que le site ait été hacké, ou pire encore, que le serveur de nom de domaines l'ait été, ou encore que le certificat du nom de domaine soit compromis, pour être trompé. Mais l'écrasante majorité des méthodes d’hameçonnage repose sur ces quelques éléments de base, que chacun d'entre vous se doit donc de bien maîtriser.

Comment se protéger ?

Concernant les emails d’hameçonnage, certaines fraudes sont grossières (formatage différent de la source officielle, fautes d'orthographe…), mais c'est de moins en moins le cas. N'oubliez également pas que les sociétés de confiance qui ont éventuellement besoin d'une action de votre part sur votre compte chez eux procèdent de manière standard :

- les mails qui vous sont adressés contiennent votre nom en plus de votre adresse email (les fraudeurs ont plus rarement les deux).

- toute action requise se fait en vous connectant sur la page d'accueil du site et en navigant manuellement jusqu'à la partie concernée, et non en suivant un lien direct dans un email.

Lorsque vous avez détecté une page de hameçonnage, n'hésitez pas à la signaler sur ce lien, afin de protéger les internautes moins aguerris que vous. Il faut également savoir que la plupart des pages d’hameçonnage sont hébergées en pleine innocence par des serveurs qui ont été hackés - il ne faut donc voir aucune malice de la part du propriétaire des lieux, si ce n'est par le manque de protection de sa machine.

Depuis quelques jours, plusieurs d'entre vous ont reçu un courrier identique, qui avertit l'utilisateur d'une expiration de son Apple ID (le sésame sur iTunes, le Mac App Store, etc). On est invité à cliquer sur un lien qui nous transporte vers une page reprenant la présentation d'Apple, où l'on nous demande de décliner nos identifiant et mot de passe. Si l'on s'exécute, le mal est fait votre compte sera entre de nouvelles mains. Ce message est un vieux client, il circule depuis déjà quelques années, sous une présentation ou une autre, avec de temps à autre quelques pics de diffusion.

À ce stade - si l'on ne s'est pas étonné des quelques fautes d'orthographe - on peut voir que l'URL de ce site n'a plus grand-chose à voir avec Apple, mais encore faut-il faire attention. Dans le courrier aussi, le lien fallacieux est accompagné d'un second de Questions/Réponse emmenant cette fois vers Apple.

Comme d'habitude, on peut douter de la légitimité de ce courrier en voyant qu'il est envoyé depuis une adresse inhabituelle, et encore… le itunes-service.fr peut aisément tromper son monde, sauf à aller vérifier ce qu'il y a derrière, c'est à dire rien.

Bonnes pratiques

Pour ne plus se faire avoir par les mails de hameçonnage, il est crucial pour tout internaute de savoir lire correctement les noms de domaine des sites Internet.

Commençons par définir ce qu'est un nom de domaine : il s'agit d'une adresse en texte (typiquement sous la forme www.exemple.com) qui se substitue à une adresse IP. Cela présente le double avantage d'être d'une part plus facile à retenir que des chiffres abscons, et d'autre part de pouvoir changer d'adresse IP sans devenir injoignable.

En effet, lorsque vous tapez l'adresse d'un serveur dans votre navigateur, la couche TCP/IP de votre système d'exploitation va d'abord demander à un serveur de noms de domaine quelle adresse IP correspond au nom de domaine en question. Par exemple, apple.com redirige vers l'IP 17.172.224.47 (l'un et l'autre sont interchangeables, vous pouvez donc accéder au site d'Apple en tapant http://17.172.224.47 dans votre navigateur). Lorsque vous accédez à http://www.apple.com, votre machine demande au DNS à quelle IP ce nom de domaine correspond, puis elle va se connecter à cette adresse IP directement.

Les escrocs du net s'appuient notamment sur le sens de lecture contre-intuitif des noms de domaines pour arnaquer leurs proies : la hiérarchie d'un nom de domaine va de droite à gauche, du plus important au moins important. Un nom de domaine est constitué de deux parties ou plus, séparées par un point (il s'arrête à la première barre oblique, par exemple, dans http://www.apple.com/ipad/specs/, le nom de domaine complet est www.apple.com)

La partie la plus à droite est appelée Top Level Domain, ou TLD. Il n'existe qu'une liste limitée (quoi que de plus en plus importante) de TLD (.com, .biz, .edu, .fr, etc). On ne peut donc pas choisir un texte arbitraire pour un TLD.

La partie immédiatement à la gauche du TLD est le Second-Level Domain (SLD). C'est le couple constitué par le TLD et le SLD auquel il faut impérativement se référer pour savoir à qui vous avez affaire, car c'est la partie qui est soumise à validation par les instances qui gouvernent leur attribution.

Notez par exemple que apple.com et apple.org ne pointent pas sur les mêmes sites : si la plupart des sites majeurs enregistrent leurs noms de domaines avec un maximum de TLD différents, ces différences d'attribution ne sont cependant pas rares. C'est donc rigoureusement apple.com qui pointera vers le site d'Apple. Il faut également vous méfier des noms de domaine qui semblent légitimes mais qui appartiennent à des personnes mal intentionnées (par exemple store-apple2012.com).

Mais plus important encore, chaque détenteur d'un nom de domaine est susceptible de créer un sous-domaine librement. Il s'agit d'une partie optionnelle du nom de domaine qui se trouve au tout début de l'adresse. La plupart du temps, le sous-domaine se résume à "www", mais vous avez déjà pu rencontrer bien d'autres cas. Il peut y avoir jusqu'à 128 sous-domaines, pour peu que le domaine complet ne dépasse pas 256 caractères. Il ne faut donc pas vous fier à tout ce qui précède le SLD, car nombre de hameçonnages reposent là dessus : http://www.apple.com.arnaque.com/ ne pointe pas sur le site d'Apple, mais sur un sous domaine du site arnaque.com !

Les emails en html ne simplifient pas la donne, car un faux domaine peut être caché derrière un vrai : on peut en effet associer n'importe quelle adresse à un lien dont le texte apparent sera différent. Si vous survolez le lien suivant avec votre souris vous verrez que l'adresse vers laquelle il pointe n'est pas la même que celle qui est affichée : http://www.apple.com.

Une vérification facile à faire sur Mac, par contre dans Safari Mobile pensez à faire une pression prolongée sur le lien pour afficher une fenêtre qui présentera la véritable URL.

Les mesures basiques de précaution exigent donc de vérifier que le nom de domaine du site sur lequel vous croyez être correspond bien à son détenteur apparent. Dans le doute, assurez-vous d'accéder à la page d'accueil du site en tapant uniquement le SLD suivi du TLD, cela suffit généralement à faire la différence.

Cependant n'y voyez pas là une mesure de sécurité absolue : même en vous assurant de la validité d'un nom de domaine, il reste des cas, certes bien plus rares, où vous pourriez être arnaqués : il suffit que le site ait été hacké, ou pire encore, que le serveur de nom de domaines l'ait été, ou encore que le certificat du nom de domaine soit compromis, pour être trompé. Mais l'écrasante majorité des méthodes d’hameçonnage repose sur ces quelques éléments de base, que chacun d'entre vous se doit donc de bien maîtriser.

Comment se protéger ?

Concernant les emails d’hameçonnage, certaines fraudes sont grossières (formatage différent de la source officielle, fautes d'orthographe…), mais c'est de moins en moins le cas. N'oubliez également pas que les sociétés de confiance qui ont éventuellement besoin d'une action de votre part sur votre compte chez eux procèdent de manière standard :

- les mails qui vous sont adressés contiennent votre nom en plus de votre adresse email (les fraudeurs ont plus rarement les deux).

- toute action requise se fait en vous connectant sur la page d'accueil du site et en navigant manuellement jusqu'à la partie concernée, et non en suivant un lien direct dans un email.

Lorsque vous avez détecté une page de hameçonnage, n'hésitez pas à la signaler sur ce lien, afin de protéger les internautes moins aguerris que vous. Il faut également savoir que la plupart des pages d’hameçonnage sont hébergées en pleine innocence par des serveurs qui ont été hackés - il ne faut donc voir aucune malice de la part du propriétaire des lieux, si ce n'est par le manque de protection de sa machine.