Depuis quelques années, les extensions de noms de domaine se sont largement diversifiées : on peut atterrir sur un site qui se termine en .app, .dev, .tech, .io ou bien encore en .xyz. Google commercialise depuis peu deux extensions supplémentaires qui font débat, le .zip et le .mov.

De nombreux spécialistes en sécurité relèvent que ces nouveaux domaines de premier niveau peuvent servir à mener des campagnes d'hameçonnage. Le .zip est l'extension habituellement associée aux dossiers compressés. Or, un malandrin qui prendrait possession du site photos.zip, par exemple, pourrait mener une arnaque efficace : puisque certaines applications, comme Twitter, convertissent automatiquement les URL en liens cliquables, l'escroc n'aurait même pas besoin d'envoyer le lien qui conduit au site malveillant.

D'autres stratagèmes plus ou moins élaborés pourraient être mis en œuvre pour utiliser l'extension .zip de manière pernicieuse. Le chercheur en sécurité Bobby Rauch souligne par exemple qu'il est possible de camoufler un lien malfaisant dans une URL en .zip a priori inoffensive. Prenez ces deux URL :

- https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

- https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

Alors que la première mène bien au téléchargement du dossier compressé attendu, la seconde mène en fait vers un site, https://v1271.zip, qui pourrait être utilisé à de mauvaises fins. Google se défend en répondant qu'il surveille l'utilisation qui est faite des noms de domaine qu'il vend et que son service Google Safe Browsing intégré à de nombreux navigateurs protège contre les sites web malintentionnés.

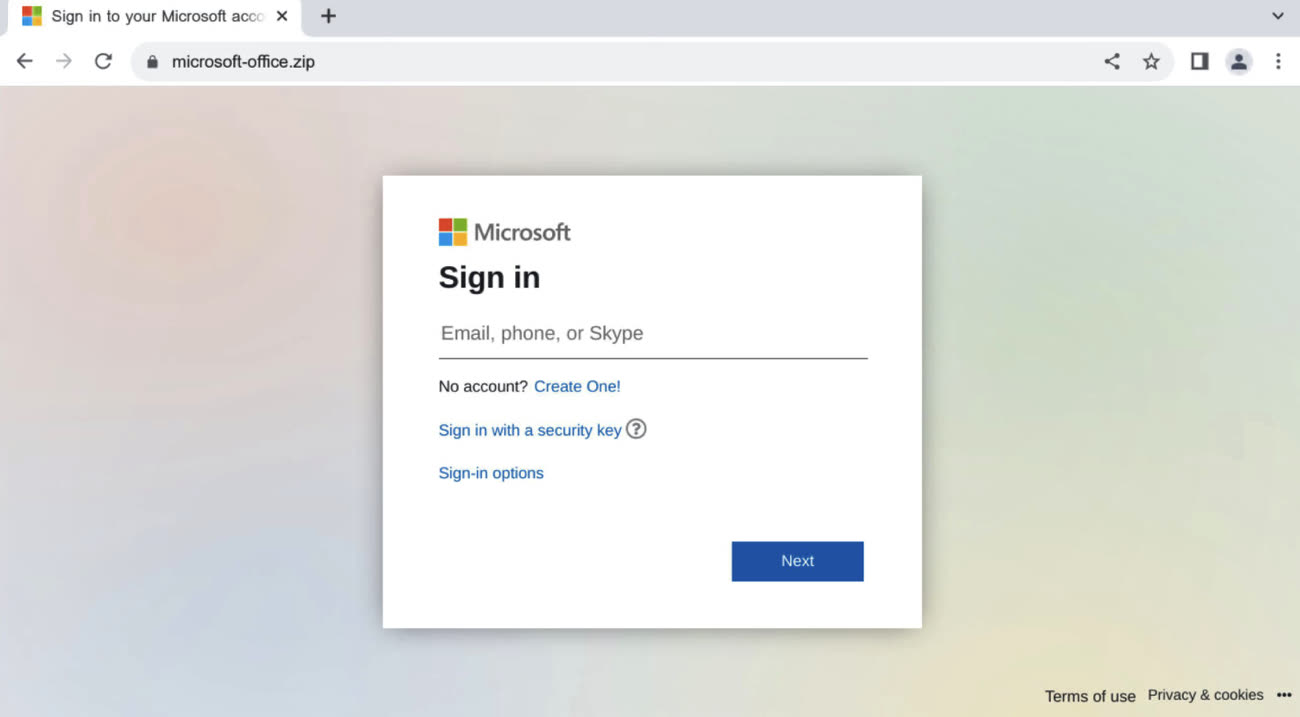

Le géant du web a véritablement intérêt à contrôler de très près les sites en .zip, car des détournements ont déjà eu lieu. Les adresses microsoft-office.zip et officeupdate.zip ont brièvement conduit vers des sites malveillants avant que Google ne les supprime. D'après une analyse du SANS Institute publiée hier, plus de 2 750 sites en .zip ont été enregistrés, parmi lesquels deux destinations potentiellement malveillantes (l'une d'entre elles a depuis été supprimée).