Chrome veut mettre la pression sur les sites non sécurisés

Avec de plus en plus de sites sécurisés en HTTPS, Google estime qu'il n'est plus nécessaire de le préciser dans la barre d'adresse. Actuellement, lorsque l'on navigue sur un site HTTPS, on retrouve à gauche de son URL la mention « Sécurisé » précédée d'un petit cadenas vert.

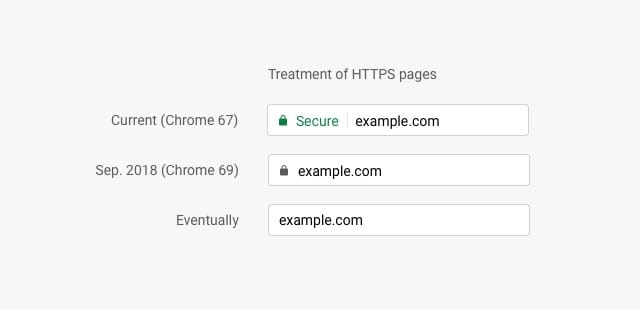

À partir de la version 69 du navigateur (il sera disponible en septembre), seul un cadenas noir sera présenté ; par la suite, il n'y aura plus rien du tout. Voici à quoi ressemblera la barre d'adresse de Chrome :

La version 68 du navigateur, prévue pour le mois de juillet, préviendra noir sur blanc quand l'internaute surfera sur une page HTTP, qui peut donc présenter un souci de sécurité (lire : HTTPS : Chrome préviendra quand un site n'est pas sécurisé). En octobre, avec Chrome 70, le logiciel l'affichera en rouge avec un petit panneau :

Les sites qui utilisent le chiffrement HTTPS représentent 81% du trafic de Chrome pour macOS. Ils sont devenus la règle et non plus l'exception.

Il faut vraiment réserver le cadenas vert pour les certificats EV.

@koko256

Mis à part une assurance pour le site, les certificats EV n’apportent rien par rapport aux certificats Lets Encrypt. En terme de sécurité c’est exactement la même chose

@fornorst

Oui et non.

Techniquement, ce sont les mêmes protocoles, tu as raison.

Mais d’un point de vue utilisateur, les EV affichent un nom d’entreprise protégé (copyright/trademark), qui va au-delà du nom de domaine.

Www.Apple.net ne pourra pas se faire passer pour un site d’Apple, Inc, tout crypté en https qu’il soit.

(J’ai pris Apple.net en exemple, hein, ce nom de domaine appartient peut-être déjà à Apple :)

Et si Chrome était lui-même sécurisé, déjà !? Je dis ça je dis rien...

@ce78

Chrome est securisé mais il s'agit d'un logiciel d'une complexité monstrueuse (en fait c'est quasi un OS virtuel a lui tout seul, c'est absurde d'ailleurs) et s'il contient inevitablement des bug et failles, il fonctione aussi avec un environnement qu'il ne peut pas maitriser. Il y a une notion essentielle en securité qui est celle de périmètre: on ne peut securiser que ce qui est dans son périmètre d'action.

Les techniques de piratages reposant sur la falsification d'identité d'un site ou service Web sont impossibles a dejouer au niveau du navigateur. Les attaques utilisant les relais, interpositions, proxy,... sont aussi tres difficiles a eviter au niveau du navigateur.

La seule chose que le navigateur peut faire c'est alerter l'utilisateur qu'il n'utilise pas un protocol chiffré et assurant un minimum le controle d'integrité a travers des certificats...

Le gros probleme c'est qu'on est sur un niveau de securité tres technique et complexe et une utilisation du produit tres grand public.

Il ne faut donc pas compter sur la competence de l'utilisateur ou meme son information!

Il faut donc avertir systematiquement et de maniere explicite l'utilisateur du moindre risque et lui demander une confirmation explicite.

Avec un seul site compromis on peut mener des attaques massives qui touchent des milliards de personnes et infectent des milliard de machines a tous les niveaux.

@C1rc3@0rc

Pas faux. Mais on peut quand même comparer à Firefox et à Safari ?

Pour les petits budgets ou sans budget, les certificats SSL "let's encrypt" sont gratuits, y compris les wildcard pour les sous-domaines

https://letsencrypt.org/

Je ne vois pas en quoi ça met la pression de ne plus rien mettre où je n'ai pas compris.

@xDave

Aujourd’hui, les navigateurs signalent « positivement » les sites https (icône rassurante du cadenas, gros logo vert...)

Demain, ce seront les sites en http qui seront signalés « négativement » (grosse croix rouge, cadenas ouvert...)

@sebasto72

Ce n'est pas ce que dit l'article justement.

Actuellement c'est inscrit en rouge et demain rien du tout.

Donc je ne vois pas en quoi c'est mettre la pression vu qu'on revient au comportement initial.

Ce qui entre nous me va très bien.

@xDave

Je viens de relire... l’article dit exactement ce que j’ai écrit...

@sebasto72

Hmm my bad. Très bizarrement l'article m'apparaît en petit morceaux.

Je n'avais pas les derniers paragraphes et images.

Ce n'est pas d'une clarté cet article.

Cela étant. C'était déjà le cas il me semblait, voire que c'était plus agressif visuellement

@xDave

Pas de souci :)

C’est agressif quand le certificat présente une incohérence (expiré, signataire inconnu...), et ça le restera dans ce cas-là, amha.

Mais actuellement une simple page en http est neutre.

Il y a pas mal de sites hébergés sur Github Pages ou Heroku et il me semble que jusqu’à récemment (et encore pour le second), il était impossible d’ajouter un certificat pour un nom de domaine personnalisé sans passer à une offre payante. Pénaliser les sites statiques sans authentification n’a pas beaucoup de sens, mais il semble que l’avertissement rouge n’apparaît pas tant qu’on n’utilise pas d’identifiant.

C’est assez faux de faire croire à un internaute que parce que le site utilise un certificat SSL, le site est sécurisé. C’est la communication qui est sécurisée pas le site en lui même, il peut très bien se faire hacker ou se faire voler des données. Et un site qui n’a pas un seul formulaire sur sa page, on va dire un site statique tout bête, n’a pas du tout besoin de certificat SSL. Même si Let’s Encrypt est gratuit, il y a un coût de mise en place. Je comprends pas cette philosophie de pousser tous les sites en SSL et surtout de faire peur en disant qu’un site n’est pas sécurisé.

tout à fait d'accord, la sécurité c'est toute la chaine, pas juste un bout.

Quand on prends on hébergement même de base chez OVH on dispose d'un certificat gratuit. Avant c'était 50€ ...