Six universitaires ont détaillé des failles de sécurité de grande ampleur dans iOS et OS X, avec comme conséquences d'exposer le contenu du Trousseau d'accès de ces systèmes, de contourner les contrôles de sécurité lors des validations de logiciels sur l'App Store et de faire fi du sandboxing des applications pour fouiner dans leurs contenus et y récupérer des données [pdf].

Le document liste toute une série de titres de premier plan qui sont touchés par ces faiblesses du système : Evernote, Wunderlist, LastPass, Dropbox, Pocket, Dashlane, 1Password, le Creative Cloud, Mail, Chrome, Safari et bien d'autres.

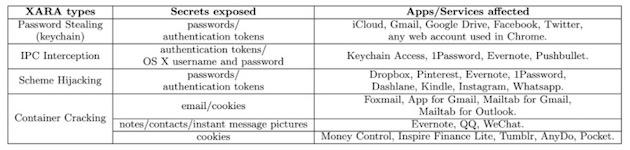

Pour tester ses découvertes, l'équipe a mis au point des malwares qui ont été soumis sur le Mac App Store et l'App Store et validés sans problème. Ces outils sont d'abord capables de voler des mots de passe stockés par les applications dans le trousseau d'accès d'iOS et OS X.

Baptisé XARA (pour Cross-app Ressource Access Attacks) cet exploit, apte à différentes manoeuvres, est décrit comme particulièrement compliqué à bloquer. Les chercheurs ont contacté Apple en octobre dernier puis encore en novembre et, reconnaissant la gravité du problème, les responsables de l'équipe sécurité de la Pomme leur ont demandé de retarder la publication de leurs travaux. Ils ont expliqué qu'il leur faudrait six mois pour revoir le mécanisme de sécurité des deux OS.

Depuis, les chercheurs n'ont pas eu de nouvelles. Ils ont inspecté le fonctionnement de Yosemite 10.10.3 et de la bêta du 10.10.4 pour y constater des prémices de changements destinés à protéger au minimum l'accès à iCloud mais des efforts de nature insuffisante selon eux. Il n'est pas fait mention en revanche d'OS X El Capitan, il est possible qu'Apple ait davantage travaillé sur cet OS.

Le premier problème est le cas de l'IPC interception, il est illustré dans cette démonstration par l'extension 1Password pour les navigateurs. Celle-ci communique avec 1Password mini par le protocole WebSocket. C'est par ce biais qu'ils s'échangent les identifiants de sites web dont a besoin l'utilisateur. Le malware mis au point par cette équipe créé un serveur WebSocket qui prend la main sur le port de communication 6263 avant que l'application 1Password ne puisse le faire. Dès lors, il peut dialoguer à sa place avec l'extension du navigateur et il se trouve aux premières places pour récupérer les identifiants de l'utilisateur. Il n'a pas accès à tout ce qui était déjà enregistré dans 1Password mais aux échanges qu'il est devenu en position d'intercepter (lire aussi Pas de solution magique pour 1Password et la dernière faille d'OS X).

Ensuite il y a le vol de mots de passe dans le Trousseau d'accès d'OS X. Un enregistrement de mot de passe dans le Trousseau ne peut être lu que par l'application qui l'a créé en premier lieu, sauf exceptions. Un programme malveillant peut anticiper l'installation de cette application et créer une entrée en attendant que le logiciel, une fois lancé, aille la compléter. De même, si l'application est déjà installée, le malware peut supprimer son enregistrement dans le Trousseau pour mettre le sien à la place. L'utilisateur sera alors sollicité par son application pour ressaisir son mot de passe, mais l'origine de la demande — une application légitime — a de bonnes chances de ne pas éveiller ses soupçons.

Interrogée par The Register qui révèle l'affaire, l'équipe sécurité de Chromium a expliqué qu'elle allait retirer l'accès au Trousseau dans Chrome car elle ne peut rien faire de plus au niveau de son application. Un constat dressé à l'identique par l'éditeur de 1Password.

Un troisième problème réside dans la capacité d'un malware à obtenir les droits d'accès à des sous-dossiers appartenant à une autre application et supposés protégés de toute intrusion par le sandboxing. Si l'application y stocke des données personnelles (contacts, photos, mots de passe, textes…), elles sont alors récupérables par l'intrus.

Enfin, les chercheurs ont réussi à intercepter un échange réalisé par le bias d'une URL. Par exemple, une URL commençant par wunderlist:// va ouvrir le gestionnaire du même nom dans OS X et lui transmettre différents paramètres. Dans le cas présent, il a été possible pour le malware de prendre le contrôle de cette forme d'URL et de récupérer les identifiants Google utilisé pour se logger dans Wunderlist.

L'équipe à l'origine de ces découvertes a mis en ligne 3 vidéos qui montrent le vol de tokens iCloud dans le Trousseau d'accès d'OS X ; une seconde où une application sandboxée peut lire et écrire dans les répertoires sandboxés d'une autre application (ce seront des notes dans Evernote, des contacts ou des images échangées dans un logiciel de chat) et enfin la subtilisation des mots de passe de sites web enregistrés par Chrome dans le trousseau.

Source :