Un nouveau « Malware as a Service » (MaaS) serait en vente sur divers forums tenus par des malandrins. Si vous ne connaissez pas le concept, il est simple : un hacker développe une base pour un logiciel malveillant, qu'il vend à d'autres personnes. Et ces dernières peuvent ensuite le configurer en fonction de leurs besoins pour cibler un individu, un groupe d'utilisateurs, etc.

MacStealer reste encore assez léger

MacStealer est pour le moment vendu 100 $ car il est peu configurable : pour ce prix, vous obtiendrez un fichier DMG (une image disque) préinfecté, sans possibilité de réglages. Il est capable d'infecter macOS Catalina, Big Sur, Monterey et Ventura et une fois actif, il récupère de nombreuses données qu'il envoie ensuite via Telegram.

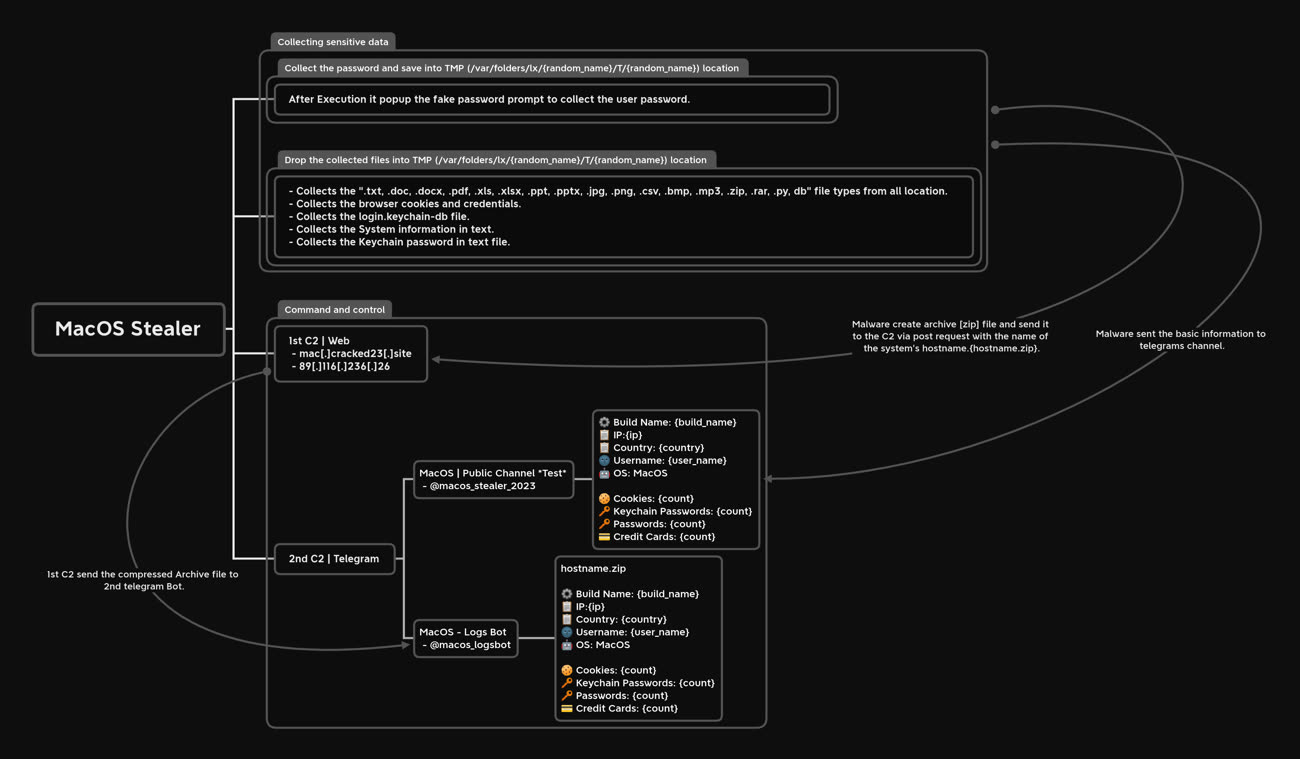

Les données en question sont nombreuses : toutes les informations liées à Firefox, Chrome et Brave — mots de passe, cookies, cartes de crédit enregistrées —, les fichiers textes (DOC, TXT, PDF), les images (JPG, PNG, BMP), tout ce qui est lié à la suite Microsoft Office (XLS, PPT) ainsi que les fichiers compressés de l'utilisateur (RAR et ZIP) et quelques types de fichiers qui peuvent contenir des données importantes (bases de données DB, fichiers CSV, etc.). Il récupère aussi le trousseau d'accès du Mac — qui contient les mots de passe, les cartes de crédit, etc. — et différents wallets liés aux cryptomonnaies, c'est-à-dire les fichiers qui contiennent les clés donnant accès aux cryptos en question.

N'entrez pas votre mot de passe sans raison

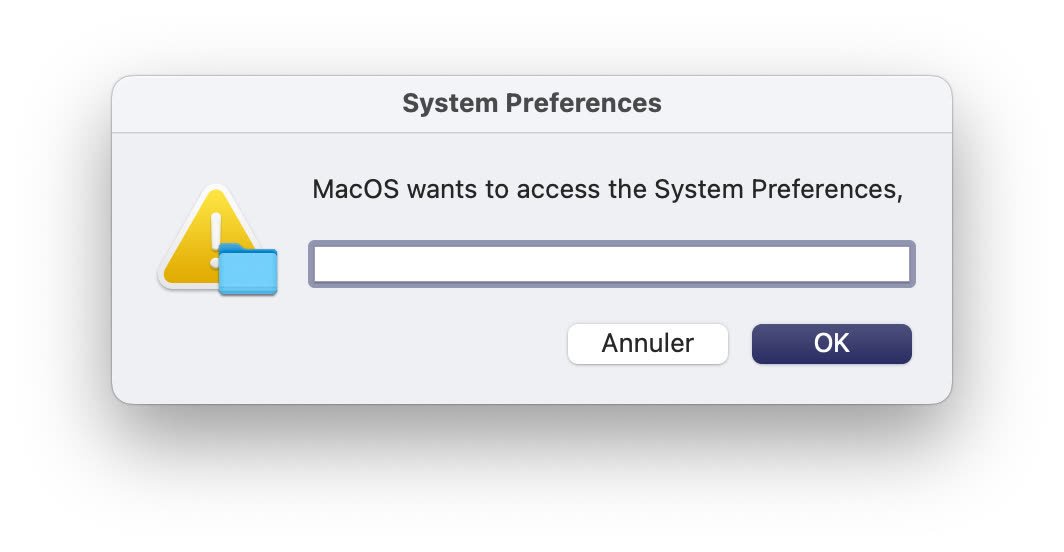

Le fonctionnement même du malware demeure assez basique : il contient un programme qui n'est pas signé, avec du code Python qui va effectuer l'attaque. Il ne passe pas par une faille de macOS ou une voie détournée pour obtenir le mot de passe de l'utilisateur, nécessaire pour opérer les différentes tâches, mais affiche simplement une demande de mot de passe générée en AppleScript. Les chercheurs de chez Uptycs, qui ont décortiqué le malware, donnent même la commande pour déployer la fenêtre en question, que nous reproduisons ici.

Le message demeure assez basique et peut éventuellement abuser un utilisateur peu habitué à macOS, mais ceux qui connaissent bien l'OS d'Apple ne devraient normalement pas se laisser avoir même si une erreur d'inattention est toujours possible. Il y a plusieurs points qui montrent rapidement qu'il ne s'agit pas d'une demande légitime : le nom d'utilisateur n'est pas affiché et il n'y a pas de possibilité d'utiliser la biométrie1. De même, le message est en anglais (quelle que soit la langue de l'OS) et il y a une majuscule à « MacOS ». Enfin, la raison de la demande du mot de passe n'est pas indiquée.

Dans tous les cas, il y a deux règles d'or pour éviter de se faire avoir : ne pas télécharger un fichier n'importe où — il faut privilégier les sites officiels des développeurs — et ne pas entrer son mot de passe à tout bout de champ. Même si macOS s'est un peu « Windowsvistaisé » avec le temps, les demandes restent assez rares et l'OS explique la raison de la requête, ce qui n'est pas le cas ici. Mais comme MacStealer est en vente depuis peu et risque d'évoluer… méfiez-vous.

-

Attention, ce second point est moins sûr que le premier : tous les Mac ne sont pas compatibles avec Touch ID et certaines autorisations peuvent ne pas utiliser la biométrie. ↩︎