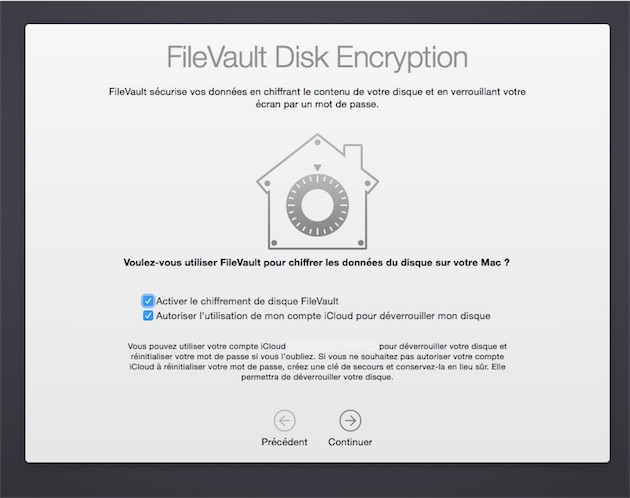

Alors que les appareils iOS sont chiffrés quasiment par défaut depuis l'iPhone 3GS (il suffit d'activer le verrouillage par code pour que le chiffrement soit activé), ce n'est pas encore le cas sur les Mac, mais Apple pousse à l'utilisation de FileVault avec Yosemite. Est-ce que cette mesure de protection est efficace ? Un informaticien expert judiciaire donne la réponse sur son blog.

Zythom, comme il se fait appeler, raconte depuis plusieurs années des anecdotes sur ses expertises informatiques réalisées dans le cadre d'enquêtes judiciaires. Dans son dernier billet « Le disque dur chiffré », il revient sur une analyse « plutôt ancienne » qu'il a dû faire sur un Mac dont le disque dur était chiffré.

Mais avant de pouvoir mettre le nez dans le disque dur, encore faut-il pouvoir l'extraire de la machine, ce qui n'est pas une mince affaire :

Je cherche sur internet de l'aide et, après quelques instants, trouve le site d'un passionné qui explique comment entreprendre l'opération chirurgicale. Première étape : fabriquer les outils de démontage. [...] Comme à chaque fois, je ne dois laisser aucune trace : le matériel qui m'est confié ne doit pas être endommagé. Dans ce cas particulier, aucune vis n'apparaît. Il va falloir ouvrir l’œuvre d'art par petites pressions délicates pour déclipser les différents éléments.

Interrogé par nos soins sur le modèle de Mac en question et la version du système, Zythom n'a pas donné plus de détails. Après avoir meulé des brosses à dents pour en faire des tournevis mous, l'expert parvient à ouvrir la machine.

Je place le disque dur dans ma station d'analyse et démarre le processus de copie numérique avec blocage d'écriture. Il va durer toute la nuit. [...] Nous sommes dimanche : la copie numérique s'est terminée, les hashs MD5 ante et post copie montrent que le contenu disque dur n'a pas été modifié et que la copie est fidèle. Je souffle un peu.

Je commence l'analyse inforensique de la copie numérique pour répondre à la mission. Et là, surprise : l'ensemble du disque dur est chiffré.

Aïe.

Pour accéder au contenu du disque dur, il faut le mot de passe qui a servi à le chiffrer. Sauf que le propriétaire a refusé de le divulguer. Ne reste alors plus que la manière forte. L'informaticien met en route son ordinateur le plus puissant et lance des programmes d'attaque par force brute réglés sur une semaine de calculs.

Après plusieurs jours de calculs, l'attaque par force brute ne donne toujours aucun résultat et l'expert judiciaire commence à se résigner. « Un bon chiffrement associé à un bon mot de passe n'est pas déchiffrable, même avec des moyens illimités. Alors, moi, avec mes petits ordinateurs de simple particulier... »

En relisant une nouvelle fois la mission qui stipule qu'il doit indiquer si oui ou non le fichier « SECRETINDUS.xls » est ou a été présent sur le Mac, une drôle d'idée lui vient à l'esprit ; chercher la chaîne de caractères « SECRETINDUS » sur l'ensemble du disque dur.

Et ça marche ! Le chemin de stockage du fichier « SECRETINDUS.xls » apparait sous ses yeux. Comment est-il possible de trouver des données en clair à l'intérieur d'un disque dur chiffré ?

Après quelques heures d'analyse avec mon éditeur hexadécimal, je comprends que le système d'exploitation de l'ordinateur portable que j'ai à analyser a un petit défaut (corrigé par Apple depuis) : lorsque les batteries de l'ordinateur arrivent au bout du bout, l'ordinateur fait en urgence une copie non chiffrée de la mémoire sur le disque dur, pour permettre une récupération des données de l'ordinateur lors du redémarrage. C'est ce dump que je peux explorer en clair, avec la chance d'y trouver la trace d'accès au fichier demandé...

Cette histoire soulève une question : est-on obligé de fournir à un expert judiciaire, un policier ou un douanier son mot de passe ? Zythom pointe l'article 434-15-2 du Code pénal :

Est puni de trois ans d'emprisonnement et de 45 000 euros d'amende le fait, pour quiconque ayant connaissance de la convention secrète de déchiffrement d'un moyen de cryptologie susceptible d'avoir été utilisé pour préparer, faciliter ou commettre un crime ou un délit, de refuser de remettre ladite convention aux autorités judiciaires ou de la mettre en oeuvre, sur les réquisitions de ces autorités délivrées en application des titres II et III du livre Ier du code de procédure pénale.

Si le refus est opposé alors que la remise ou la mise en œuvre de la convention aurait permis d'éviter la commission d'un crime ou d'un délit ou d'en limiter les effets, la peine est portée à cinq ans d'emprisonnement et à 75 000 euros d'amende.

Mais il nous indique aussi que « sans être juriste, je pense qu'il est quand même possible de plaider le droit au silence mentionné dans le pacte international relatif aux droits civils et politiques dont la France est signataire » :

Toute personne accusée d'une infraction pénale a droit, en pleine égalité, au moins aux garanties suivantes : [...] g) A ne pas être forcée de témoigner contre elle-même ou de s'avouer coupable.

Rue89, qui a interrogé des avocats et des gendarmes, va dans ce sens. La Cour européenne des droits de l’homme reconnaît le droit de ne pas participer à sa propre incrimination. Cela comprend le fait de ne pas donner son mot de passe ou sa clé de chiffrement.