L'internet des objets, une arme efficace pour attaquer le web

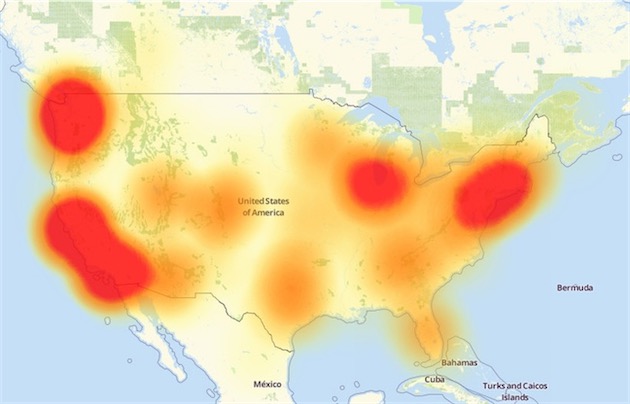

L’attaque qui a pesé hier soir sur le fonctionnement de quantité de sites web petits ou (très) gros à travers le monde a comme un air de déjà vu.

Ce sont à nouveau des objets connectés — que l’on imagine bien plus inoffensifs et passifs que de gros PC — tels que des routeurs, caméras IP ou des platines d’enregistrement vidéo qui ont été asservis à l’insu de leurs propriétaires par un malware, fédérés puis télécommandés pour assaillir de requêtes les serveurs de la société américaine Dyn. Celle-ci fournit un service indispensable de gestion de DNS. Le système qui fait correspondre les adresses URL des sites que l’on tape aux adresses IP de leurs serveurs.

Fin septembre, ce vecteur d’attaque avait été utilisé pour tenter de mettre à genoux l’hébergeur français OVH, le plus gros en Europe dans son domaine. L’assaut avait été contenu mais non sans mal (lire : Hébergeur : OVH attaqué par des… caméras connectées).

Même mode opératoire, en septembre encore, contre le blog de Brian Krebs, spécialisé sur l’actualité de la sécurité. Akamai avait pu contrer l’attaque, d’une ampleur inédite, où des pointes de traffic de 665 Go par seconde avait été relevées en direction du blog. Un volume bien au dessus du pic de 363 Go par seconde qu’Akamai avait enregistré précédemment dans l’année. S’agissant d’OVH, l’afflux de requêtes avait atteint le tera-octet par seconde.

D’après les chercheurs de Flashpoint, l’un des botnets associé à l’attaque d’hier utilisait le malware Mirai. Sa spécialité est de chercher sur le web de petits appareils connectés sur lesquels s’installer. Une caméra IP en soit n’a guère de puissance mais c’est l’accumulation de ces petits soldats qui finit par constituer une armée à l’impressionnante force de frappe.

L’accès à ces appareils est théoriquement limité par la présence d’un identifiant et mot de passe utilisateurs. Leurs propriétaires peuvent d’ailleurs les modifier depuis une interface web d’administration. Cependant, ces identifiants par défaut inscrits en usine sont parfois maintenus dans les firmwares et accessibles en ligne de commande, par un accès distant Telnet et une connexion sécurisée SSH.

L’utilisateur pense avoir modifié ses identifiants alors qu’en réalité leur version originale subsiste. Et aucune fonction n’est proposée pour y accéder. Ce malware Mirai profite alors de l’aubaine. Une fois qu’il s’est installé, il utilise son hôte pour partir en chasse d’autres appareils, armé d’une liste de mots de passe par défaut connus.

Le 6 octobre, Flashpoint disait avoir recensé au moins 515 000 de ces appareils capables d’être infectés. Brian Krebs ajoute que le botnet Mirai utilisé hier s’appuie très largement sur les équipements d’une seule société chinoise, XiongMai Technologies. Celle-ci fabrique des composants et cartes électroniques qu’elle vend à des fabricants de périphériques. Insuffisamment protégés contre ce type de malware, ces composants se trouvent être de véritables chevaux de Troie en puissance.

« Il est remarquable de constater que pratiquement l’intégralité du catalogue produit d’une société a été transformé en un botnet qui attaque aujourd’hui les Etats-Unis », constatait hier Allison Nixon, directeur de recherche chez Flashpoint.

Toujours d’après Flashpoint, le botnet Mirai activé hier (il n’était pas le seul) était différent de celui employé lors des attaques de septembre. Peut-être s’agit-il des mêmes personnes néanmoins mais cela reste encore incertain. Tout comme les motivations des responsables de ces attaques qui semble être à chaque fois une répétition pour une prochaine de plus grande envergure.

“Anna_Senpai”, pseudo du ou de la hacker qui a dirigé le botnet contre le blog de Brian Krebs a rendu public le code source de Mirai au début du mois. Peut-être pour le répandre le plus largement possible et diluer les traces qui remonteraient à lui/elle. Depuis, Mirai est ainsi virtuellement utilisable par n’importe qui.

Malheureusement ce n'est que le début

@innocente

ces composants se trouvent être de véritables chevaux de Troie en puissance.

merci de lire l'Illiade d'Homère, le poète grec (et non pas Homer Simpson...). Ça t'évitera des contre-sens. Tu pars à vau-l'eau...

@heret :

La guerre de troie n'a pas eu lieu :-)

Quand à l'usage du concept fait par le rédacteur il est parfaitement légitime dans le cadre cas lui est donné en sécurité informatique.

faudrait l'avis de Bob Dylan pour trancher sur cette question

@awk: " La guerre de troie n'a pas eu lieu :-) " Et pourtant l'histoire a bien finie par démontrer le contraire :)

@Bob Dylan

Ce n'est pas l'avis de Jean Giraudoux ;-)

@awk

bah, comme toutes les vieilles barbes résistantes,

on peut lui excuser son Alzheimer

@béber1

Les témoins de l''Iliade se font rare :-)

Jusqu'au moment ou les puissants de ce monde mettront en place une IA suffisamment puissante pour régler le problème en traquant le ou les codes foireux directement sur nos périphériques et qui au passage sur le discourt du "on vous protège" brulerons gentiment nos libertés... Au pire, ces puissants pourrons lui donner le nom Skynet ! (dérision ou pas)

@mafieud41 :

IA sans bugs alors

Tant que ce n'est pas le bug de "la technologie se doit de protéger l'homme sauf que la plus grande menace de l'homme est l'homme alors pour protéger l'homme de l'homme, le choix le plus logique est de tuer l'homme"...

@mafieud41 :

Cest sur ca serait dommage ^^

Comment se protéger en tant que particulier ou PME ?

@Jacalbert :

Une médaille de Saint Christophe :-)

@Jacalbert :

À lire Brian Krebs, il faut bien sûr éviter les idioties les plus courantes, mais en ce qui regarde l'Internet of Things, l'utilisateur privé se trouve plutôt dépourvu :

https://krebsonsecurity.com/2016/10/who-makes-the-iot-things-under-attack/

Je conseille une lecture attentive de ce petit article.

En outre, le rapport de sécurité d'Akamai sur le 2e trimestre 2016, à première vue relativement peu spectaculaire, est saisissant et accablant. Mention spéciale pour fig. 2-2, 2-7, 2-8, 2-9.

https://www.akamai.com/us/en/multimedia/documents/state-of-the-internet/akamai-q2-2016-state-of-the-internet-security-report.pdf

@occam :

Le rapport d'Akamai est effectivement assez terrible !

Je vous conseille la lecture de Robopocalypse, ça vous passera l'envie d'acheter des objets connectés... (et c'est un très bon roman d'anticipation par ailleurs)

Merci pour ce papier vraiment intéressant.

On voit régulièrement des alertes depuis au moins un an ou deux à propos du manque de sécurité des objets connectés, y compris dans des domaines sensibles. Je me souviens en particulier d'alertes à propos de matériel medical connecté (des pompes a infusion, en particulier) qui faisaient plus rire qu'autre chose.

Il est peut-être temps de prendre ces problèmes de sécurité qui apparaissent donc à la lumière de ces événements comme majeurs, un peu plus au sérieux et avec un peu plus de responsabilité individuelle et collective...

@Bigdidou :

«…un peu plus de responsabilité individuelle et collective…»

Difficile de freiner l’industrie. La responsabilité collective serait le refus collectif, le seul qui puisse avoir un impact sur le marché. Je n’en espère pas trop.

Lors de l’Eurobike 2016 de Friedrichshafen, la grand-messe de l’industrie du vélo, l’innovation vedette fut le changement de vitesses wireless proposé par SRAM et par FSA. On y (re)vit aussi des freins wireless.

Quoi de plus anodin, direz-vous, si ce n’est que cela provoqua des débats très échaudés, très sains et assez fournis sur la sécurité informatique des bicyclettes à venir. SRAM insista énormément sur la sécurité du chiffrage de la communication entre la manette numérique et le dérailleur.

En effet, imaginons une erreur ou une manipulation de communication qui fait que l’on intervient sur les freins ou les vitesses d’une autre bicyclette. De la dégringolade télécommandée sur la piste cyclable jusqu’à l’assassinat, tout devient possible.

Bon, on pourrait continuer à utiliser des câbles Bowden, ou des freins hydrauliques à la rigueur, mais ça fait tellement vieux jeu…

@occam :

"Difficile de freiner l’industrie. La responsabilité collective serait le refus collectif, le seul qui puisse avoir un impact sur le marché. Je n’en espère pas trop."

Je suis hélas assez d'accord.

Par responsabilité collective je pensais à quelque chose de global : les distributeurs, les états au travers de normes de sécurité informatique, et surtout, effectivement, les consommateurs, au travers d'associations de consommateurs, qui pourraient faire un lobbying utile, pour une fois.

Mais c'est assez naïf, et je trouve que ta citation debBruce Schneider résumé bien les choses.

ce n'est queue expérience, personnelle, mais toutbde même : quand je vois tous les jours a quel point nous (tous les acteurs concernés) sécurisons mal des données médicales terriblement sensibles pour chacun d'entre nous, et a quel point les gens concernés s'en foutent, pour la cafetière connectée, c'est pas gagné.

@Bigdidou :

Pompe à transfusion

(Infusion camomille)

@fabsolar :

Non plus ;) En fait le terme correct est pompe de perfusion, infusion étant effectivement un horrible anglicisme (infusion anglais = perfusion français).

Transfusion (même mot en anglais, ça nous évite les anglicismes) est réservé au produits cellulaires dérivés du sang, mais on n'est vraiment plus dans le sujet.

Ça montre au moins que c'est une bonne chose qu'Apple s'attaque à la sécurité sérieusement en obligeant les constructeurs HomeKit à utiliser des technologies de pointe dans le domaine.

Après l'attaque massive contre le site de Brian Krebs, Bruce Schneier écrivait :

« This same problem is going to occur all over the Internet of Things.

The market can't fix this because neither the buyer nor the seller cares. Think of all the CCTV cameras and DVRs used in the attack against Brian Krebs. The owners of those devices don't care. Their devices were cheap to buy, they still work, and they don't even know Brian. The sellers of those devices don't care: they're now selling newer and better models, and the original buyers only cared about price and features. There is no market solution because the insecurity is what economists call an externality: it's an effect of the purchasing decision that affects other people. Think of it kind of like invisible pollution. »

https://www.schneier.com/blog/archives/2016/10/security_econom_1.html

Je pense que Bruce Schneier, une fois n'est pas coutume, pèche par optimisme.

Quand Allison Nixon constate « que pratiquement l’intégralité du catalogue produit d’une société a été transformé en un botnet qui attaque aujourd’hui les Etats-Unis », il n'est pas exagéré de se demander si ces composants sont véritablement « insuffisamment protégés contre ce type de malware », ou s'il sont délibérément laissés démunis.

Une porte peut rester béante par mégarde, par incompétence, ou par intention.

Je résume : c'est pas les Russes.

les klingons sont aussi à exclure , je crois

@béber1

Sans vouloir tomber dans la sgimatisation facile le klingons est fourbe, ne l'oublions pas :-)

@awk

Halte au délit de faciès !

@béber1 :

Ils ont quand même une sale gueule:-)

@awk

assez détestable,

même s'ils doivent être des pochetrons assez sympas dans l'intimité

@béber1

On en apprend enfin sur ta vie privée ;-)

@awk

c'est étrange,

dès que je parle beuveries, y'en a plein qui se reconnaissent

et qui croient déjà me connaitre comme un des leurs

ça montre aussi que les petits utilisateurs anonymes, leurs petits secrets, n'intéressent personne.

Si tu restes toute ta vie un petit anonyme, peu de chance en effet d'intéresser les agences gouvernementales. Mais si tu commences à endosser des responsabilités dans n'importe quel domaine (membre d'une ONG ou d'un média qui dénonce les exactions d'un gouvernement ; cadre supérieur ou chercheur dans une entreprise, surtout si celle-ci produit du matériel ou des services à valeur stratégique ;...).

@ marenostrum

Ce ne sont pas les petits secrets des petits utilisateurs anonymes qui intéressent les malandrins, mais leurs bidules qui sont utilisés à l'insu de leur plein gré pour faire des attaques ailleurs. Les machins connectés de milliers de "petits utilisateurs anonymes" constituent les petits soldats des grosses ataques.

Hello, est-ce que quelqu'un peut m'expliquer ce qu'une telle attaque rapporte à la personne qui la mène ? J'ai entendu parler du fait que cela pourrait être un état qui mène l'attaque, mais dans tous les cas le problème est résolu au bout de quelques heures. Merci!

@charlie105

"peut m'expliquer ce qu'une telle attaque rapporte à la personne qui la mène"

De manière triviale : renifler le cul de l'adversaire potentiel ;-)

https://www.schneier.com/blog/archives/2016/09/someone_is_lear.html

@charlie105 :

De façon moins triviale : savoir si on est en mesure de déstabiliser un système pour le faire le jour où on en aura besoin dans le cadre d'un plan plus large (coup d'état, guerre, espionnage, que sais-je...)

un défi personnel, c'est tout.

Ne serait-ce que pour les peines encourues pour une attaque de cette envergure, c'est tout sauf un défi personnel.

@marenostrum

C'est beau ce romantisme :-)

C'est surtout triste de voir qu'en bloquant Twitter, Spotify et Netflix et d'autres entreprises du loisir, on parle partout qu'une attaque a bloqué le monde.

@backfromcharly33 :

Ne te trompes pas sur la portée de ces attaques et extrapoles un rien ;-)

@awk :

Quelqu'un avec beaucoup d'esprit écrivait sur ce forum : " j'ai pas pu twitter que twitter ne fonctionnait plus, j'suis dégoûté"

On est malheureusement pas loin de la réalité.

@backfromcharly33 :

Il y a évidemment ce type de réaction primaire inévitable, mais attention de ne pas réduire le pb à ces réactions primaires... ce serait primaire :-)

@awk :

Est ce qu'une épidémie de gastro signe la fin de l'humanité? Non, tu te laves plus les mains que les autres jours et tu perds trois jours de travail.

@backfromcharly33 :

Étonnant cette farouche volonté de réduire le pb à une dimension anecdotique.

Quasiment tous les experts en sécurité dressent un portrait peu reluisant des défis qui nous attendent.

Mais tu vas dire que c'est pour justifier leur existence ? :-)

@backfromcharly33 :

"Est ce qu'une épidémie de gastro signe la fin de l'humanité? Non, tu te laves plus les mains que les autres jours et tu perds trois jours de travail."

Si c'est une épidémie d'Ebola tu perds un peu plus que 3 jours de travail.

@IceWizard :

"Si c'est une épidémie d'Ebola"

Oui, enfin si le virus Ebola provoquait de simples gastros, ça arrangerait pas mal de monde.

@backfromcharly33 :

Modèle d'analyse logique de ce dilemme (par Kris Kristofferson et Ani DiFranco, lors du concert anniversaire des 90 ans de Pete Seeger) :

https://www.youtube.com/watch?v=roTdVxIydww

Pages