Mise à jour — Apple promet un correctif.

C'est une grosse faille de sécurité qu'Apple va devoir boucher très très vite. Lemi Orhan, d'Agile Software, s'est rendu compte qu'il était vraiment facile de se connecter au compte administrateur d'une machine sous macOS High Sierra.

La manipulation permet à un malandrin ayant un accès physique au Mac de sa victime d'obtenir toutes les informations contenues dans l'ordinateur, de modifier tous les réglages ou d'installer un malware à l'insu de l'utilisateur. Pire : la faille fonctionne également à distance, via la fonction d'écran partagé (qu'on gagnera à désactiver pour s'éviter des problèmes).

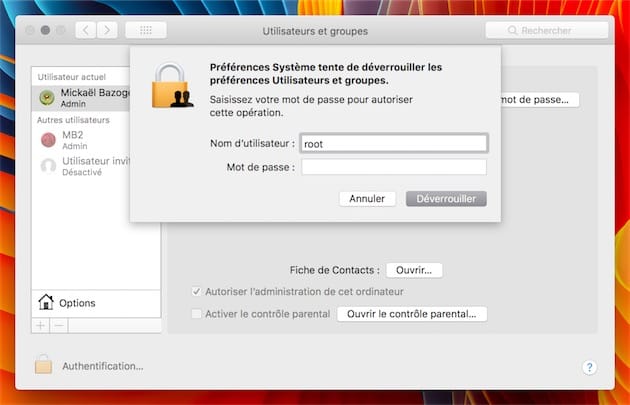

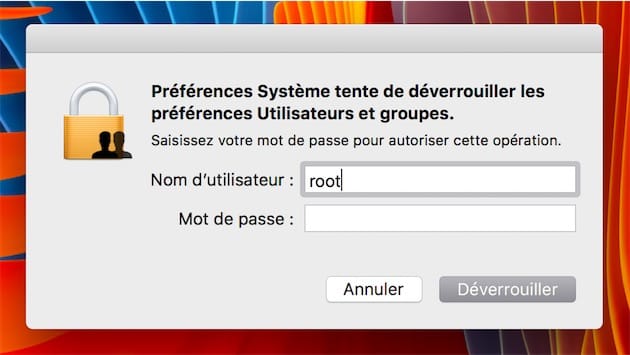

Dans le panneau Utilisateurs et groupes des Préférences système, cliquez sur le cadenas qui, fermé, empêche les modifications. Entrez le nom d'utilisateur "root", puis une nouvelle fenêtre flottante demande de saisir une fois encore un identifiant. Tapez de nouveau "root", et… surprise, vous accédez tout simplement au compte admin du Mac. Le tout sans avoir tapé aucun mot de passe.

Le mode d'emploi a fonctionné chez plusieurs d'entre nous, même sur la bêta 10.13.2 sortie ce soir (les machines sous Sierra ne sont pas concernées). Évidemment, on peut regretter que le découvreur n'ait pas d'abord prévenu Apple de sa trouvaille, car désormais elle est publique et la manip' se répand à vitesse grand V.

Ce slogan qui trône sur la page Sécurité de macOS a soudain pris un coup de vieux…

Une solution pour éviter les problèmes

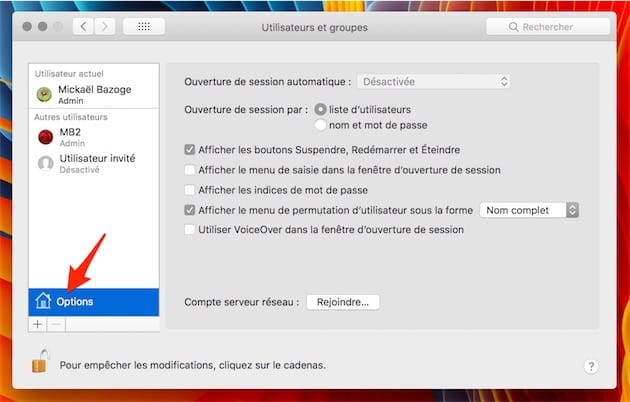

Une solution pour contourner ce risque de piratage est de modifier le mot de passe du compte root. Rendez-vous dans les options du panneau Utilisateurs et groupes, cliquez sur Rejoindre puis sur Ouvrir Utilitaire d'annuaire.

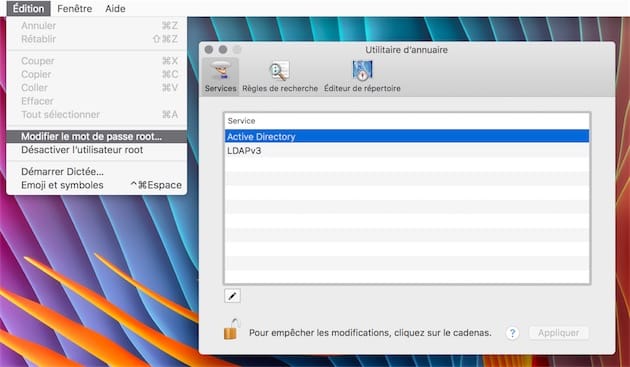

Dans l'Utilitaire d'annuaire, déverrouillez le cadenas et rendez-vous dans le menu Edition > Modifier le mot de passe root, puis saisissez un mot de passe sécurisé. Au besoin, créez un utilisateur root si ce n'est pas encore fait.

Vous devriez ensuite être tranquille : le nom d'utilisateur "root" n'est plus en mesure d'accéder au compte admin du Mac. Cela n'exonère pas Apple d'une solution…