Cet article est tiré de notre livre Protégez votre vie numérique. Il a été légèrement retouché pour cette parution en ligne.

Le bon sens : c’est ce qui doit vous guider dans toutes vos démarches pour protéger vos données. Pas besoin de verser dans la paranoïa, il suffit de prêter un peu d’attention à ce que l’on fait sur internet et de prendre quelques précautions simples. Voici un petit vade-mecum de principes simples à appliquer, mais qui vous apporteront une sécurité largement suffisante pour la vie de tous les jours.

Si vous voulez aller plus loin, nous ne pouvons que vous conseiller de consulter notre livre Protégez votre vie numérique, qui décrit les mécanismes de sécurité d’iOS et d’OS X et surtout, vous permet de les maîtriser !

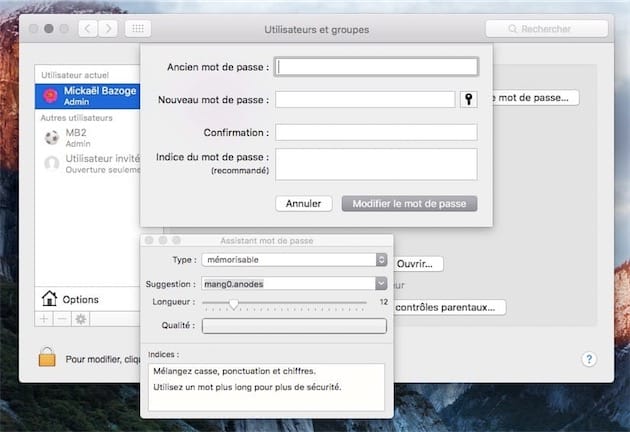

1 — Un mot de passe complexe, tu créeras

À au moins une reprise, vous avez été invité à créer un code d’accès (sur iOS) ou un mot de passe (sur OS X). Apple conseille officiellement le type de code suivant :

- qu’il soit long d’au moins huit caractères ;

- qu’il comprenne au moins une lettre ;

- qu’il comprenne au moins une lettre majuscule ;

- qu’il comprenne au moins un chiffre ;

- qu’il ne comprenne pas plus de trois caractères identiques consécutifs ;

- qu’il soit différent du nom du compte.

On peut ajouter aussi qu’il est tout à fait possible d’ajouter des signes de ponctuation. Évitez de choisir des mots de passe « évidents », comme votre date de naissance, votre numéro de téléphone, ou une suite de caractères trop simple.Ne faites pas comme Mark Zuckerberg, le créateur et patron de Facebook, qui a choisi le mot de passe « dadada » pour ses comptes Twitter et Pinterest !

2 — Des réponses originales aux questions secrètes, tu donneras

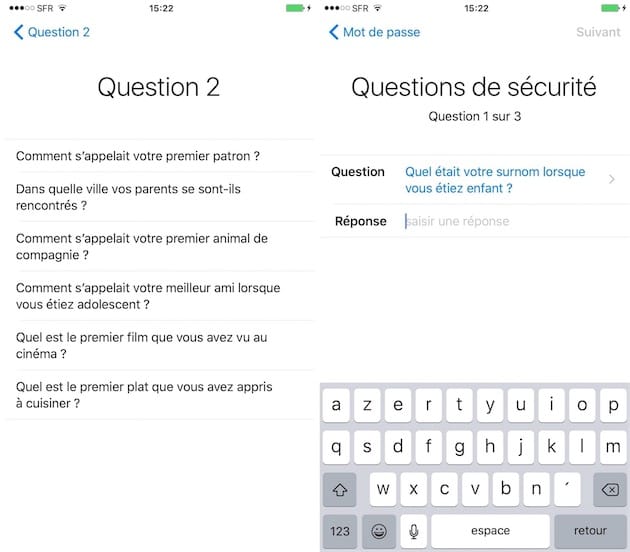

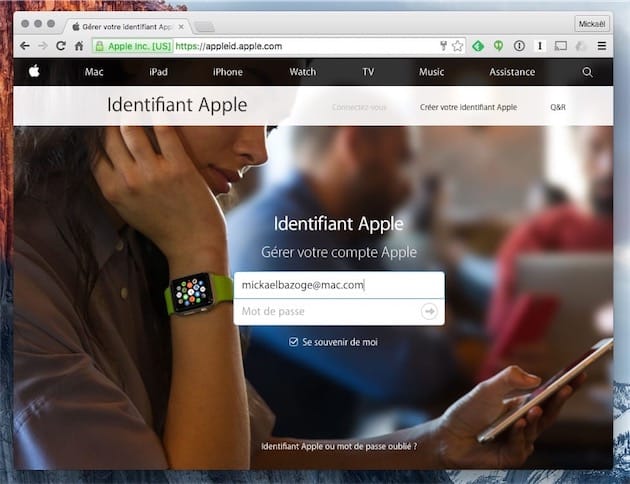

Les questions secrètes — et leurs réponses — ne sont pas à prendre à la légère. Lorsque vous tenterez de récupérer le mot de passe de votre identifiant Apple (sur ce site), le service va vous demander de répondre à deux des trois questions secrètes décidées lors de la création de votre compte.

Sachez toutefois aller au-delà des réponses les plus évidentes. Celles-ci peuvent être devinées avec un peu d’ingénierie sociale : les petits morceaux de vous que vous laissez sur les réseaux sociaux, au su et au vu de tous, peuvent aider une personne mal intentionnée à prédire les bonnes réponses à certaines questions. C’est d’ailleurs ce qui s'était passé avec le celebgate…

Pour tromper les malandrins, choisissez des réponses inattendues. Dans l’exemple ci-dessus, « Quel est le premier plat que vous avez appris à cuisiner ? » pourrait amener une réponse qu’on n’attend pas, comme « cercle » ou « chapeau ». Bien plus difficile à deviner donc, mais de votre côté, il faudra vous souvenir de ces réponses déconcertantes !

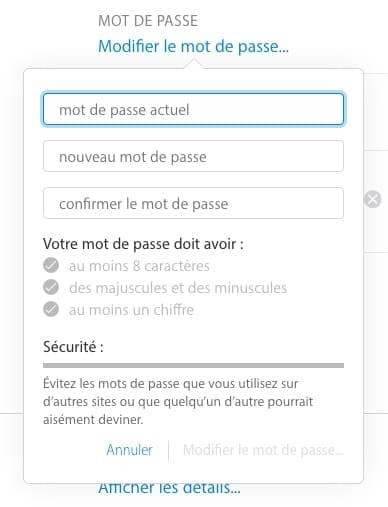

3 — Un mot de passe par compte, tu inventeras

Imaginez : tous les services en ligne que vous utilisez au quotidien sont protégés par le même mot de passe. Si jamais une personne mal intentionnée parvient à trouver ce mot de passe, il aura accès à l’ensemble des données de l’intégralité de vos comptes en ligne.

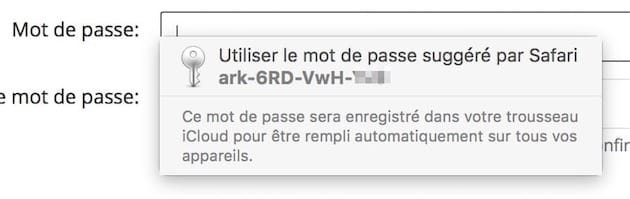

Vous l’aurez compris, il est impératif de créer, pour chacun de vos comptes, un mot de passe complexe. Si l’opération est trop fastidieuse, ou si vous avez peur de ne pas vous rappeler tous les mots de passe, Safari et le trousseau iCloud génèrent, conservent et synchronisent des mots de passe complexes.

Sur OS X, l’assistant mot de passe peut aussi générer des mots de passe complexes selon vos besoins.

Si vous utilisez des machines fonctionnant sur plusieurs systèmes d’exploitation, pensez à des applications multi-plateformes comme 1Password ou Enpass.

4 — De temps en temps, tes mots de passe tu modifieras

Nul n’est parfait. Malgré votre vigilance, vous craignez qu’un de vos mots de passe ait été craqué ? Vous venez de recevoir un e-mail d’Apple vous annonçant qu’une modification a été appliquée sur votre compte alors que vous n’aviez rien demandé ? Sans attendre, allez modifier le mot de passe (sur le site appleid.apple.com pour celui de votre identifiant Apple).

La modification du mot de passe est simple et avec les outils intégrés à iOS et OS X (Trousseau iCloud, génération de mots de passe complexes dans Safari), il sera difficile ensuite d’être pris au dépourvu.

5 — L’authentification à deux facteurs, tu activeras

L’authentification à deux facteurs, introduite avec OS X El Capitan et iOS 9 (ou la vérification en deux étapes pour les Mac et appareils iOS fonctionnant avec des OS moins récents) est un puissant système qui permet d’identifier un nouvel appareil de manière quasi sûre.

Pour l’autoriser, il faut saisir un code de vérification reçu sur un appareil de confiance, qui peut être votre iPhone ou votre Mac. Même s’il connaît votre mot de passe, un brigand qui voudrait accéder à vos données en sera empêché, ce dernier ne possédant aucun de vos appareils de confiance.

Une fois dûment vérifié, l’appareil tiers pourra accéder à toutes les données de votre compte iCloud. L’authentification à deux facteurs fonctionne également pour identifier un navigateur web sur OS X ou Windows. Attention, l’activation de cette mesure de sécurité nécessite un numéro de téléphone, de confiance lui aussi.

Apple n’est bien sûr pas le seul constructeur ou éditeur à avoir mis en place un tel système. Pour protéger leurs utilisateurs, la plupart des services en ligne ont mis en place de tels mécanismes. Voici une liste non exhaustive :

- Google : validation en deux étapes ;

- Microsoft : vérification en deux étapes ;

- Facebook : générateur de code ;

- Twitter : vérification de connexion ;

- Snapchat : vérification par SMS ;

- Dropbox : validation en deux étapes ;

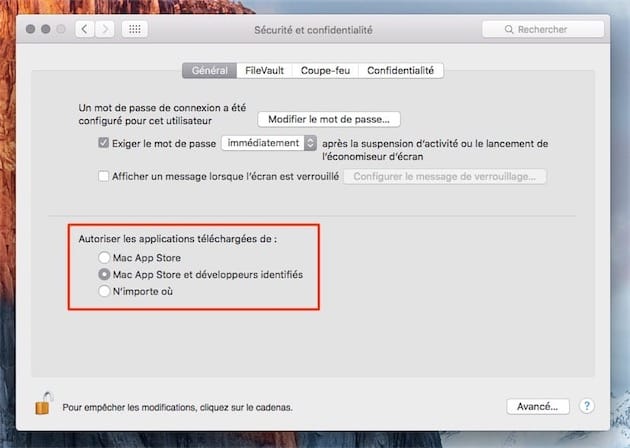

6 — Toutes les options de sécurité, tu activeras

Si Apple fait le maximum pour protéger vos données, il vous revient d’utiliser des technologies qui ne sont pas nécessairement activées par défaut. Dès le démarrage de votre appareil, préférez donc un code d’accès alphanumérique, plutôt qu’un code à quatre ou six chiffres (vous pouvez en changer quand vous le souhaitez par la suite, dans Réglages > Touch ID et Code).

Tant que vous y êtes, activez aussi l’option Effacer les données qui va supprimer tout le contenu d’un appareil iOS au bout de dix échecs de saisie de code d’accès. Si vous n’utilisez pas Touch ID, définissez l’option Exiger le code sur « Immédiatement ».

Sur OS X, n’hésitez pas à activer FileVault, qui va chiffrer la partition de démarrage. Les soucis qui ont dégradé les performances des Mac avec la première version de ce mécanisme sont désormais du passé.

Le Mac App Store ne contient que des applications non seulement approuvées par Apple, mais qui respectent aussi des règles draconiennes en matière de sécurité. On peut se contenter de la boutique pour télécharger des applications, mais le catalogue se désemplit petit à petit de ses noms les plus célèbres, ce qui va parfois vous obliger à récupérer des logiciels ailleurs sur le web.

La fonction Gatekeeper permet de n’autoriser que les applications provenant de développeurs identifiés dans la section Sécurité et confidentialité des Préférences système. Ces derniers doivent obtenir un certificat auprès d’Apple, ce qui est une garantie — certes minime — du respect de règles de sécurité.

Attention, dans macOS Sierra, la dernière option (N’importe où) n’est plus d’actualité (lire : Gatekeeper : Sierra n’acceptera que les logiciels signés).

7 — Tes appareils à jour, tu maintiendras

Les failles et les vulnérabilités font partie intégrante d’un logiciel et malgré tous les efforts des éditeurs, il y en aura toujours. Apple colmate les brèches au travers de ses mises à jour d’iOS et d’OS X ; certaines semblent anodines avec leurs notes de version banales (« Amélioration de la sécurité et de la stabilité »), mais il n’est pas moins nécessaire de les télécharger et de les installer.

Sur OS X, les mises à jour du système et des logiciels se trouvent dans l’onglet dédié du Mac App Store. Sur iOS, les mises à jour du système sont proposées dans la section Général > Mise à jour logicielle des Réglages. C’est dans l’App Store que l’on trouve les mises à jour des applications.

Tous les logiciels proposent des mécanismes de mises à jour, parfois automatiques. Généralement, vous trouverez ce réglage dans les préférences de l’application.

Tenez-vous également au courant de l’actualité de vos Mac, de vos appareils iOS et des logiciels que vous utilisez au quotidien ! MacGeneration et iGeneration sont (évidemment) d’excellentes sources d’information, mais vous pouvez aussi vous abonner aux comptes Twitter et Facebook des éditeurs et des constructeurs.

8 — Les accès des applications aux données, tu contrôleras

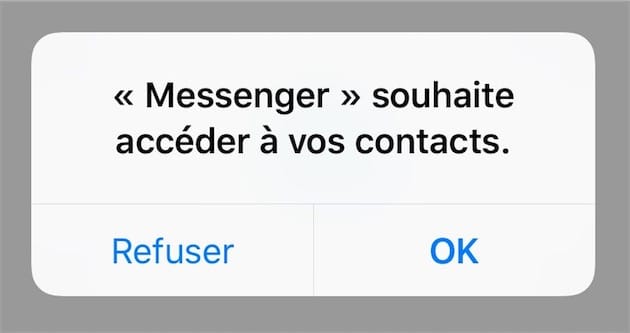

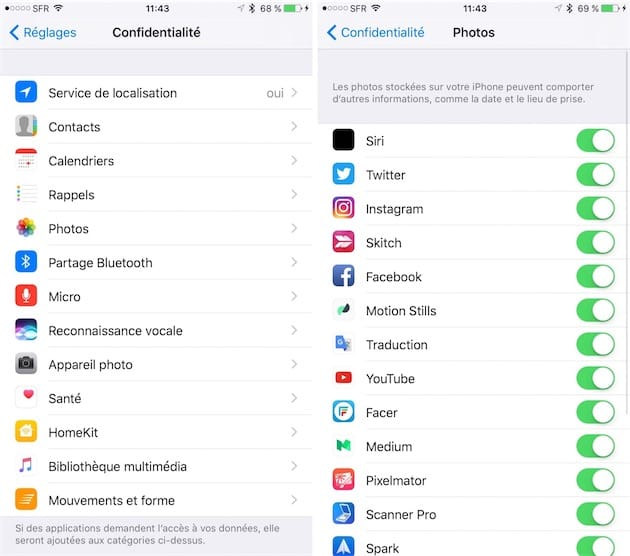

Pour offrir tous leurs services, les applications peuvent demander l’autorisation d’accéder à l’appareil photo de l’iPhone, à la localisation et aux données (Contacts, Calendrier, etc.). Mais si vous estimez qu’une app n’a pas à connaître votre carnet d’adresses par exemple, vous pouvez parfaitement refuser. L’application risque de revenir à la charge pour vous convaincre d’autoriser l’accès aux données désirées…

Vous pouvez aussi gérer a posteriori les autorisations accordées aux applications. Dans la section Confidentialité des Réglages, vous trouverez la liste des services dont vous avez autorisé l’accès. À tout moment, vous avez la possibilité de désactiver l’accès à tel ou tel service.

9 — Sur internet, tes traces tu effaceras

Entre les cookies et les traqueurs en tout genre, le moindre de vos mouvements en ligne est épié et décortiqué par les publicitaires. Si cette nuisance vous est insupportable, Apple a intégré dans iOS 9 et OS X El Capitan un système de blocage du contenu que peuvent exploiter les développeurs. On trouvera sur l’App Store (pour iOS) et dans les extensions pour Safari (sur OS X) plusieurs applications interdisant à ces petits programmes indiscrets de suivre votre surf.

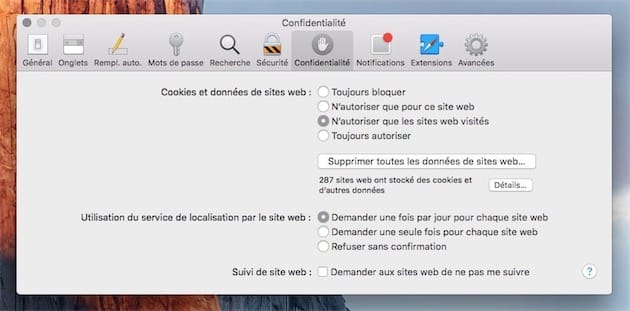

Les préférences de Safari, sur OS X comme sur iOS, contiennent aussi des réglages pour empêcher un site de vous suivre, de bloquer les cookies et la localisation.

Toujours dans Safari, Apple a mis au point un outil de navigation privée pour iOS et OS X. Ce mode ne mémorise ni l’historique du surf, ni celui des recherches, et il ne conserve pas les informations de remplissage automatique.

10 — Sur internet, de vigilance tu feras preuve

Protéger ses données, c’est aussi faire preuve de bon sens. Voici quelques recommandations simples à avoir toujours en tête pour s’éviter les problèmes :

- prenez garde aux e-mails qui réclament vos identifiants et mots de passe, ou encore vos coordonnées bancaires : c’est peut-être une tentative d’hameçonnage (phishing). On le repère souvent à la qualité approximative du français (présence de fautes d’orthographe), ou encore à l’adresse de l’expéditeur qui ne ressemble pas à celle d’un service officiel.

- ne cliquez pas sur les pièces jointes provenant d’un expéditeur inconnu.

- faites attention à la provenance d’une application : préférez le téléchargement depuis le site de l’éditeur, plutôt que depuis un annuaire. Souvent, les versions des applications qui y sont proposés ne sont pas les plus récentes, et on y trouve parfois des « passagers clandestins » indésirables, comme des malwares.

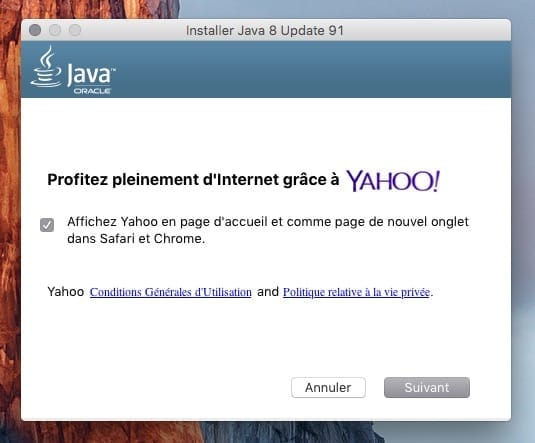

- prenez aussi le temps de lire les boîtes de dialogue des applications que vous installez. Vous vous y éviterez de mauvaises surprises, comme dans l’exemple ci-dessous.