Attention aux malwares déguisés en apps Mac sur GitHub. L’utilisateur de Reddit u/Maxdme124 a récemment fait un post pour alerter sur l’existence de ces fausses applications qui copient la présentation d’une autre afin de pousser à installer un virus. Il donne quelques astuces pour les repérer plus facilement.

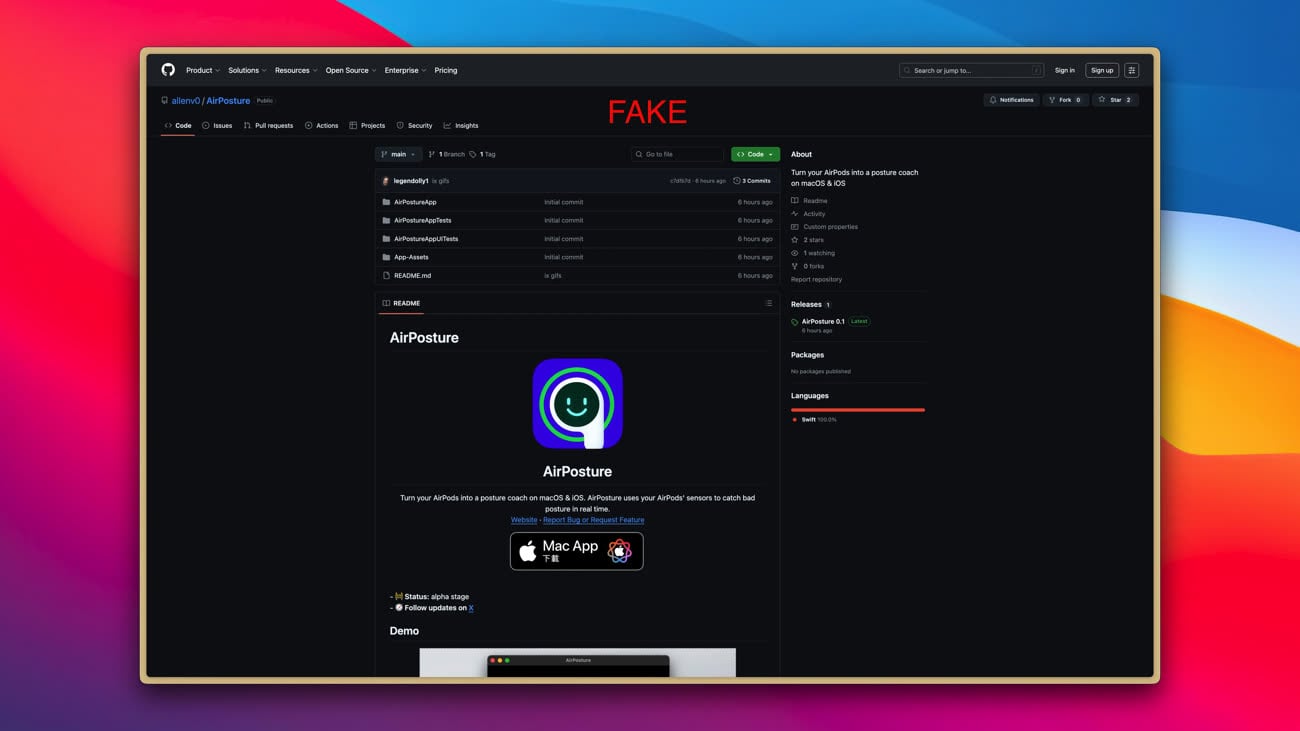

Il prend l’exemple d’une page pour l’application AirPosture, disponible sur la plateforme et publiée par le développeur allenv0. Un imposteur a mis en ligne une page identique pour une app du même nom avec comme pseudo… alIenv0, avec un « i » majuscule au lieu du L. Un détail difficilement repérable en un coup d’œil sur la barre d’URL. Les pages sont généralement bien faites, reprenant l’icône, la description et les captures d’écran officielles. Certaines ne proposent rien à télécharger directement et demandent plutôt de copier/coller une ligne de commande dans le terminal, installant un malware.

Avant de télécharger une app, il peut donc être intéressant de jeter un œil à l’historique du développeur : si son compte GitHub a été créé il y a quelques jours et que son profil est vide, c’est louche. Dans le doute, il est pertinent de croiser les liens, par exemple en vous rendant sur le site officiel du programme ou sur les réseaux sociaux du développeur. Rappelons que GitHub dispose d’un formulaire pour signaler les fausses pages.

De même, la taille des apps et des fichiers .DMG est à surveiller. Dans le cas de AirPosture, le paquet officiel fait 13 Mo, là où le malware en fait seulement 1,5. Un site comme VirusTotal peut scanner les fichiers à la recherche de virus directement depuis le navigateur, sans rien installer sur votre Mac. L’app Apparency permet d’obtenir des informations sur son contenu, comme le nom de son développeur et si elle a été correctement notarisée. On peut également fouiller dans ses fichiers sans l’exécuter.

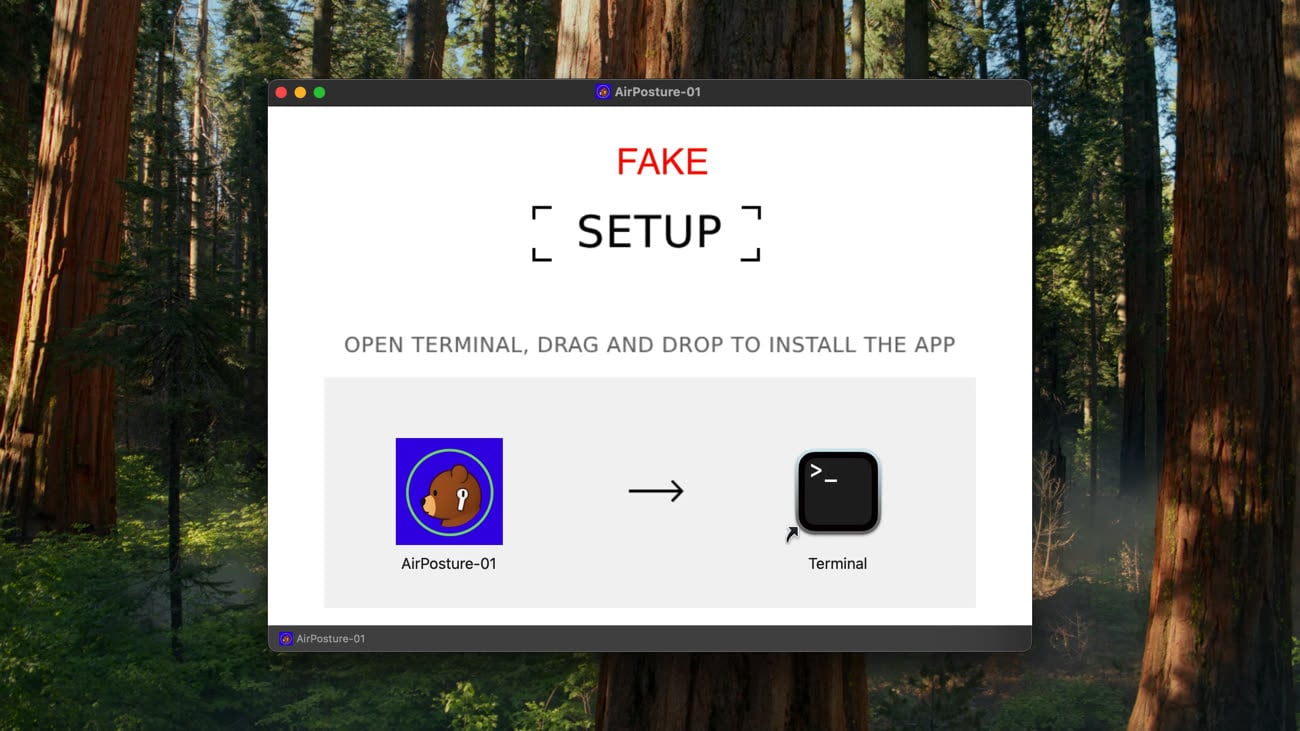

Enfin, les programmes malveillants ont tendance à demander des actions sortant de l’ordinaire. Pour installer le faux AirPosture, l’utilisateur est incité à faire glisser une app… dans le Terminal, et non dans le dossier application. La technique active en fait un script outrepassant les sécurités de macOS. De manière générale, si Gatekeeper se manifeste lors de l’installation avec une alerte indiquant que l’app n’a pas pu être vérifiée, il vaudrait mieux tout arrêter pour jeter un coup d’œil.

Dans le cas où vous réagiriez trop tard, quelques apps peuvent vous filer un coup de main. MalwareBytes peut scanner votre machine à la recherche de problèmes, tandis que KnockKnock permet de vérifier quels sont les logiciels persistants s’exécutant automatiquement à chaque redémarrage de l'ordinateur. Et faites bien attention aux offres trop belles pour être vraies, comme une application payante rendue gratuite sur une page GitHub louche.