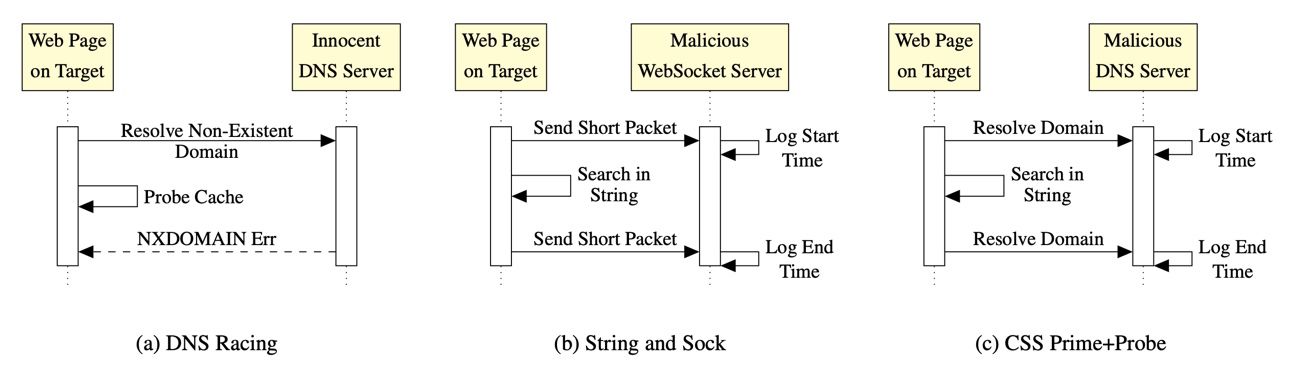

Une équipe de chercheurs en sécurité informatique basés aux États-Unis, en Australie et en Israël a trouvé une nouvelle méthode pour effectuer une attaque par canal auxiliaire (side-channel attack) sur un navigateur web. Habituellement, les pirates utilisent du Javascript pour opérer ce type d'attaque mais ici, les chercheurs ont mis au point une séquence construite avec du HTML et des CSS, des briques web de base qui permettent donc de « craquer » un navigateur — et désactiver l'exécution Javascript ne sert donc à rien (une préférence dans Safari est disponible à cet effet).

La vulnérabilité touche les ordinateurs équipés de processeurs Intel (Core i5-3470), AMD (Ryzen 9 3900X), Samsung (Exynos 2100), et aussi les Mac M1. Ce qui en fait le deuxième vecteur d'attaque connu après le malware Silver Sparrow. Cette faille donne à un malandrin la possibilité de réaliser des « prises d'empreinte » (fingerprinting) lui permettant de déterminer l'activité en ligne de sa victime, par l'analyse des paquets provenant de la machine.

La faille développée par l'équipe est également efficace dans des environnements web plus sécurisés, avec un VPN ou Tor. Comme le veulent les bonnes pratiques, les chercheurs ont soumis un brouillon de leur article (très velu) aux principaux intéressés, dont Apple (le constructeur a indiqué que la publication des trouvailles ne posait pas de problème).

Les chercheurs expliquent que la puce M1 conservant encore pas mal de zones d'ombre qui restent à explorer, il pourrait se passer un certain temps avant que des forbans puissent exploiter la vulnérabilité. Une période qui laisse un peu de temps à Apple pour boucher le trou.

Source :