Le nouveau mécanisme d’extensions exécutées dans l’espace utilisateur imposé par Apple ne permet plus de garantir que la configuration réseau des Mac et appareils iOS, et notamment la configuration d’un serveur VPN, est toujours utilisée par les apps système. C’est ce qui apparaît au fur et à mesure que les extensions de noyau traditionnelles (kexts en anglais) sont remplacées par leurs remplaçantes dans le cadre de DriverKit.

C’est un changement lancé par Apple il y a plusieurs années. macOS High Sierra a commencé par bloquer par défaut les extensions du noyau, puis macOS Catalina a ajouté DriverKit, un nouveau mécanisme pour offrir des extensions dans la session de l’utilisateur. Depuis macOS 10.15.4, un message d’alerte signale que les anciennes extensions sont désormais obsolètes et seront bloquées dans une future mise à jour du système.

Les développeurs n’ont pas le choix, ils doivent basculer sur le nouveau système qui est censé éviter tout problème d’instabilité et réduire les risques en matière de sécurité. En installant et exécutant des extensions dans la session de l’utilisateur, Apple opte pour une approche qui fonctionne à un niveau moins bas dans la hiérarchie du système. C’est positif pour les raisons que l’on vient d’évoquer, mais cela veut aussi dire qu’il est désormais techniquement possible de contourner une extension.

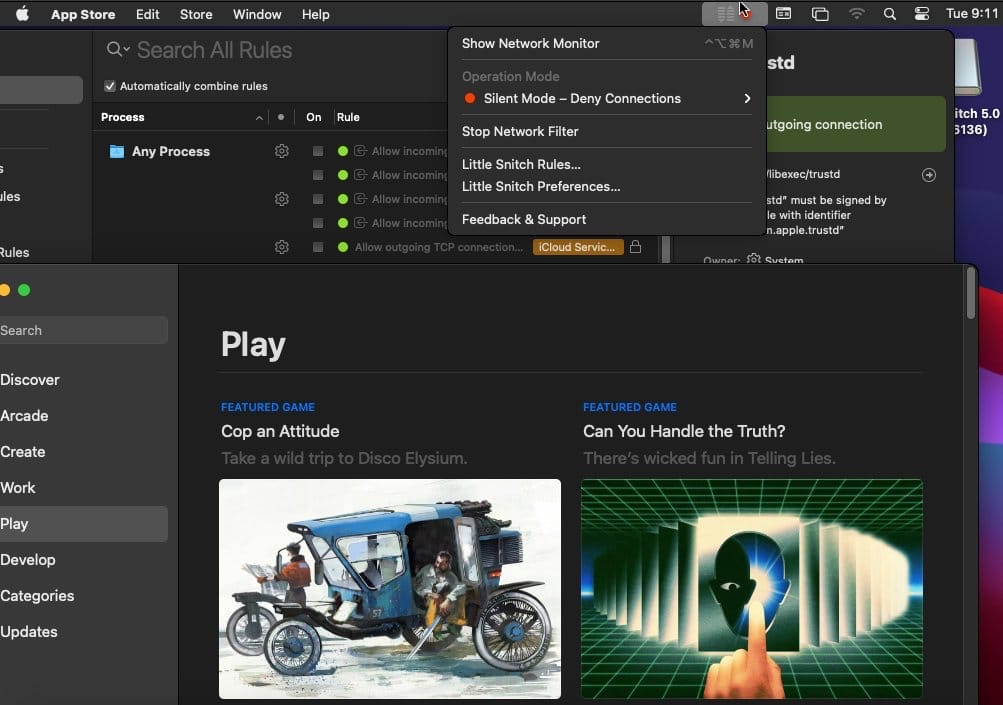

C’est ce que fait Apple avec ses propres apps pour les configurations liées au réseau. Comme l’a noté initialement le développeur @mxswd sur Twitter, puis confirmé par le chercheur en sécurité Patrick Wardle et par le développeur de l’app TripMode, 56 apps et services d’Apple ne respecteront pas les extensions de réseau installées par l’utilisateur à partir de macOS Big Sur. Si vous configurez un VPN, ces apps ne l’utiliseront pas pour leurs communications. Et si vous avez une app comme Little Snitch qui surveille le réseau et fait office de pare-feu, ces apps ne seront pas identifiées et filtrées.

Cette liste de 56 apps et services n’est pas nouvelle, elle était déjà définie dans macOS Catalina. Mais jusque-là, Apple n’utilisait pas cette exception accordée à ses propres apps et c’est la nouveauté de macOS Big Sur. Dans le lot, on retrouve le Mac App Store, le système de mises à jour de macOS, FaceTime, le service de notifications, l’app Musique ou encore Plans. Toutes ces apps pourront accéder à internet même si elles sont bloquées par un pare-feu, une app ne pourra pas visualiser leur trafic et la configuration VPN ne sera pas utilisée.

C’est un problème sur le plan de la sécurité, mais aussi pour une app comme TripMode qui surveille l’utilisation d’internet de chaque app pour éviter de vider son forfait trop rapidement quand on utilise un smartphone en mode modem. Avec macOS Big Sur, l’app ne pourra plus surveiller ni bloquer les 56 apps et services d’Apple, ce qui veut dire notamment que les mises à jour du système pourront être téléchargées à votre insu. Il est toujours possible de désactiver le téléchargement à l’arrière-plan dans les Préférences système, mais TripMode permettait de conserver ce comportement par défaut tout en le bloquant en mode modem.

Si vous comptez sur ces fonctions, vous pouvez l’indiquer à Apple en utilisant l’app Feedback Assistant sur votre Mac, un appareil iOS ou via le site web. Le développeur de Trip Mode encourage à citer le radar FB8808172 pour indiquer à Apple que c’est un problème qui touche beaucoup de monde.