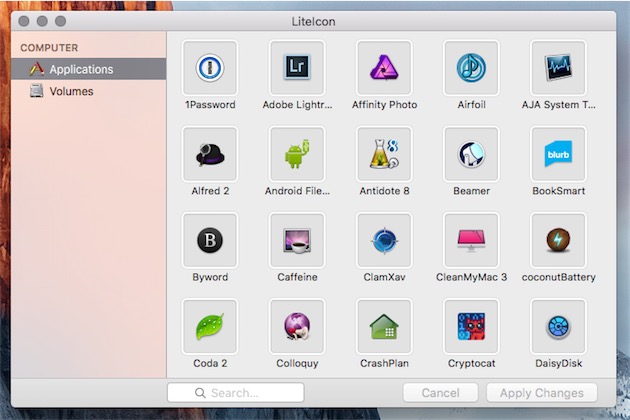

LiteIcon [2,4 Mo], l'utilitaire le plus pratique pour remplacer les icônes d'un Mac, est désormais compatible avec El Capitan. Au premier lancement, LiteIcon avertit qu'en raison de System Integrity Protection (SIP), un nouveau dispositif de sécurité, il n'est plus possible de remplacer les icônes liées au système et la plupart de celles d'Apple. Le seul moyen de changer ces icônes est de désactiver SIP, mais on perd alors cette sécurité qui protège les fichiers systèmes.

En revanche, LiteIcon sait toujours remplacer sans aucun souci les icônes des applications et celles des volumes de stockage. Il suffit pour cela de glisser une image sur l'icône à remplacer. L'utilitaire est gratuit et fonctionne également avec Yosemite et Mavericks.