Le journal du lapin a mené une expérimentation intéressante : que se passe-t-il quand on met en place un « faux » réseau Wi-Fi d'Apple Store dans un environnement où de nombreux appareils Apple sont présents ? Réponse courte : beaucoup d'appareils se connectent, logiquement, à ce pot de miel.

C'est bien connu, les Apple Store ne servent pas qu'à acheter des Mac, ils sont aussi des endroits bien pratiques pour se connecter gratuitement à Internet. Soit on monopolise un appareil en exposition, soit on connecte son propre terminal au réseau Wi-Fi public du magasin qui s'appelle « Apple Demo » (c'est son SSID). Par défaut, le terminal iOS et le Mac gardent en mémoire ce réseau pour pouvoir s'y reconnecter directement lors de la prochaine visite.

Et même si on n'a pas connecté soi-même son terminal à « Apple Demo », il y a une chance que ce SSID soit enregistré. Le service après-vente d'Apple utilise en effet ce réseau pour vérifier la connexion sans fil des produits en réparation.

À l'aide d'un Raspberry Pi et d'une clé Wi-Fi, le blogueur Pierre Dandumont a créé un « faux » réseau sans fil d'Apple Store, nommé donc « Apple Demo », qu'il a placé dans l'école 42 de Xavier Niel. Au bout de deux heures, six appareils s'étaient connectés automatiquement à ce réseau : quatre iPhone, un appareil Android et un appareil non identifié qui serait un PC portable.

Est-ce que cela pose un problème de sécurité ? Oui et non. « Ce n’est pas une faille de sécurité en tant que telle », souligne Pierre Dandumont, mais c'est une bonne première étape pour réaliser une attaque « Man in the Middle », c'est-à-dire une attaque où la personne malintentionnée se place entre l'utilisateur et le réseau. Dans cette opération, le faux réseau « Apple Demo » fait office de pot de miel, un élément qui sert à attirer les terminaux visés en se faisant passer, par exemple, pour quelque chose d'authentique.

Cette astuce fonctionne aussi avec d'autres noms de réseaux Wi-Fi publics, mais « Apple Demo » s'y prête particulièrement bien car il est largement répandu. Différentes possibilitées s'ouvrent ensuite à la personne qui contrôle ce pot de miel, comme intercepter les communications non chiffrées. Alors que faire pour éviter d'éventuelles déconvenues ?

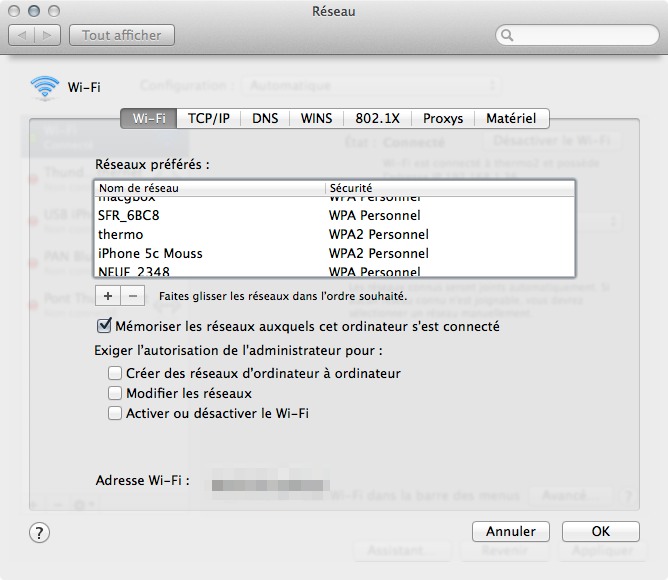

Sur Mac, on peut supprimer « Apple Demo » des réseaux enregistrés. Il faut aller dans Préférences Système > Réseau > bouton Avancé... dans le menu Wi-Fi > puis supprimer le réseau. En faisant cela, la machine ne se connectera plus automatiquement à « Apple Demo ». Et on peut décocher la case « Mémoriser les réseaux auxquels cet ordinateur s'est connecté » pour éviter que la machine ne retienne les réseaux Wi-Fi auxquels elle se connecte.

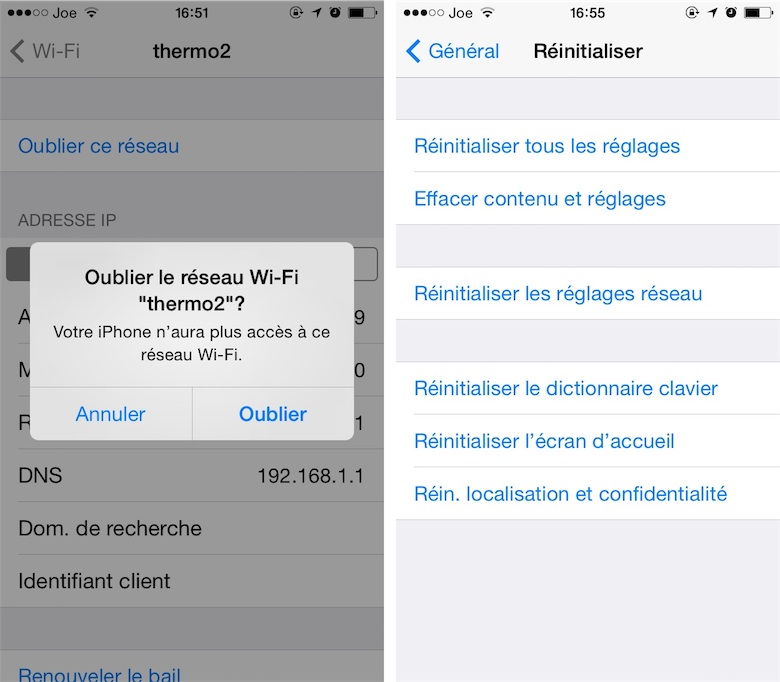

Sur iOS, ce n'est pas aussi pratique. Le système mobile ne liste pas tous les réseaux que l'iPhone ou l'iPad a en mémoire. Il faut soit supprimer « Apple Demo » au moment où on y est connecté (un tap sur le « i » à côté du SSID dans les réglages du Wi-Fi), soit réinitialiser les paramètres réseaux (Réglages > Général > Réinitialiser), mais alors tous les réseaux Wi-Fi sont oubliés.

De manière générale, il faut toujours être prudent avec les réseaux Wi-Fi publics qui, par nature, sont moins sécurisés que les réseaux privés.