« Ignorance et complaisance » c'est par ces deux termes que le PDG d'un éditeur chinois d'apps explique pourquoi des versions d'Xcode trafiquées avec un malware se sont retrouvées entre les mains de développeurs du pays.

« Ignorance de la part d'Apple » explique Andy Tian à Reuters et « complaisance » chez ses homologues où les développeurs ont téléchargé des versions d'Xcode sur des sites situés en dehors du giron d'Apple. Et pour cause, cela revient à prendre l'autoroute au lieu d'un chemin de traverse. C'est la banale et principale explication avancée. Elle figure d'ailleurs dans une FAQ d'Apple sur cette affaire "d'XcodeGhost", publiée à l'entrée de son site en Chine.

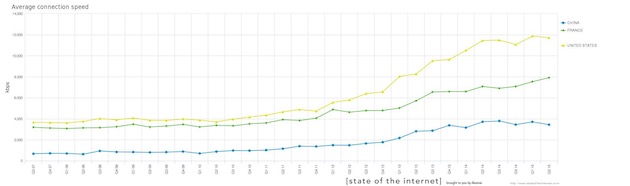

D'un côté, il y a Xcode qui pèse pas moins de 3,6 Go. De l'autre, des infrastructures réseau faiblardes, alourdies par le filtrage exercé par le gouvernement, qui rendent ces téléchargement plus fastidieux que partout ailleurs. Selon les mesures d'Akamai (qui assiste des entreprises dans leur distribution de logiciels sur le Net), la vitesse moyenne de connexion en Chine (3,4 Mbps) est trois fois inférieure à celle des États-Unis (la France est entre les deux). Et cela ne va pas en augmentant pour les utilisateurs chinois.

Dès lors, pour couper au plus court, ces développeurs téléchargent leurs outils sur des sites à l'intérieur du pays, puis les partagent parfois sur des supports physiques avec leurs collègues. Si ce n'est qu'il y a le risque de récupérer des logiciels préalablement bidouillés par des malandrins. C'est précisément ce qui s'est passé pour Xcode qui injectait, à l'insu de son utilisateur, un malware dans les logiciels iOS qu'il aidait à fabriquer.

Dave Aitel, directeur de la société de sécurité Immunity, a rebondi sur cette affaire pour raconter son expérience du téléchargement derrière le "Grand Firewall" de Chine :

Nous étions dans le bureau de notre principal revendeur et on ne pouvait pas télécharger les vidéos de présentation de notre logiciel Canvas à plus de 1 ko/s. Notre politique, lorsque nous allons en Chine, est de mettre sur une clef USB toutes les vidéos et fichiers commerciaux dont nous pourrions avoir besoin. Car même récupérer un fichier PDF sur notre site peut être incroyablement lent.

Il cite aussi l'exemple d'un autre de ses logiciels qui avait besoin du player (gratuit) de VMware pour fonctionner. Plutôt que de perdre un temps fou à le télécharger sur le site de VMware, son interlocuteur - dans une très grande entreprise chinoise — est allé sur un site local et a récupéré rapidement un ancien VMware complet et piraté.

S'agissant d'XcodeGhost, il fallait aussi que les développeurs imprudents désactivent l'option dans Sécurité et confidentialité qui évite l'installation de logiciels non signés par l'éditeur original. Ainsi, il y a eu toute une démarche visant à s'affranchir de règles de sécurité élémentaires pour s'épargner des téléchargements interminables.

Cette pratique n'est pas seulement en vigueur chez des éditeurs indépendants disposant d'une connexion internet poussive. Des éditeurs de premier plan, à la tête d'apps iOS énormément populaires, ont utilisé ces Xcode contrefaits.

Hier, Phil Schiller a assuré que les développeurs chinois pourraient à terme obtenir les outils développeurs d'Apple depuis des serveurs installés en Chine : « Aux États-Unis on peut le télécharger en 25 minutes mais ça peut prendre trois fois plus longtemps en Chine ».

D'après le dernier décompte effectué par FireEye, ce sont environ 4 000 apps compilées avec ces Xcode non légitimes qui se sont retrouvées sur l'App Store lestées d'un cheval de Troie. Apple s'en tient à son chiffre de 25 apps touchées — dont elle va bientôt publier la liste — mais tout dépend de la manière de compter.

FireEye semble faire un décompte plus exhaustif. Apple de son côté parle des 25 apps les plus populaire en termes de nombre d'utilisateurs. D'autres que celles-ci sont concernées, cependant leur audience n'atteint pas les mêmes proportions « Après les 25 principales apps concernées, le nombre d'utilisateurs touchés baisse de manière significative », explique la FAQ.

[MàJ] : la liste promise.