Cloudflare propose un nouveau standard de résolution DNS visant à renforcer la confidentialité de la navigation web. Conçu avec le renfort d’ingénieurs d’Apple et du fournisseur de cloud Fastly, Oblivious DoH (ODoH) dissocie la requête de l’adresse IP, empêchant le serveur DNS de suivre le fil de la navigation.

Le système DNS est souvent décrit comme un annuaire : lorsque vous entrez l’adresse macg.co, votre navigateur contacte le serveur DNS de votre opérateur, qui contacte lui-même le serveur du domaine de premier niveau national colombien. Celui-ci répond avec notre adresse IP principale, 91.121.49.215, vers laquelle votre navigateur peut maintenant se diriger.

Cette description ignore les subtilités de la hiérarchie des serveurs DNS, des systèmes de cache, ou encore des serveurs récursifs, mais suffit à comprendre l’intérêt du système. De la même manière qu’un annuaire associe le nom et l’adresse d’une personne, le système associe le nom de domaine et l’adresse IP d’un site.

Elle suffit aussi à comprendre le problème soulevé par l’absence de chiffrement des communications avec les serveurs DNS, et la relative simplicité des données échangées. Conçu à une époque où les ressources étaient limitées, le système DNS repose largement sur la confiance dans les acteurs impliqués.

Une confiance maintes fois abusée, notamment par les mécanismes d’empoisonnement du cache DNS, ou plus simplement par les « DNS menteurs » permettant aux opérateurs de détourner certaines requêtes. Ces attaques ont justifié la conception des protocoles DNS over HTTPS (DoH) et DNS over TLS (DoT), qui limitent le risque de manipulation en faisant passer les requêtes DNS par des protocoles sécurisés.

Ces nouveaux protocoles sont intégrés à Firefox et aux dernières versions des systèmes d’Apple, mais sont encore très rarement employés par les serveurs DNS. Cloudflare est leur principal partisan par l’intermédiaire de son service 1.1.1.1. Or avec son réseau de distribution de contenu et ses services de sécurité, l’entreprise américaine occupe une place centrale dans l’architecture du web.

Même si elle assure « être conçue pour être toujours joignable avec des centres de données dans plus de cent pays », elle est devenue un point de défaillance unique, dont la moindre panne entraine des millions de sites dans son sillage. Et quand bien même elle se présente en chantre « de la vie privée de l’utilisateur », Cloudflare représente de facto un risque de sécurité.

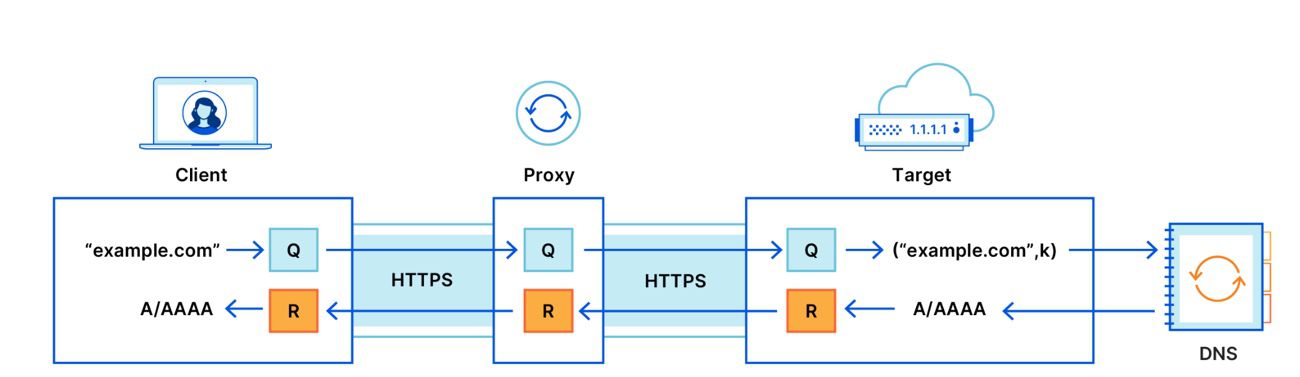

D’une certaine manière, ODoH vise à l’empêcher de renier ses promesses. Même avec des communications chiffrées, les serveurs DNS peuvent toujours relier une requête à une adresse IP, et ainsi suivre le fil de la navigation d’un utilisateur. Avec ODoH, un serveur mandataire (proxy) régit les communications.

Comme avec DoH, le client chiffre sa requête, mais au lieu de l’envoyer directement au serveur DNS, il la transmet au proxy. Cet intermédiaire relaie la requête, qu’il ne peut pas déchiffrer, au serveur DNS. Le serveur DNS reçoit la requête et l’adresse IP du proxy, mais pas l’adresse IP du client.

Ainsi, le proxy connait l’adresse IP du client mais pas sa requête, et le serveur DNS connait la requête du client mais pas son IP. Les deux informations sont découplées, les communications sont chiffrées, et les possibilités de détournement sérieusement réduites. ODoH est un peu plus lent que DoH, mais plus rapide qu’une requête DoH via le réseau Tor.

Cloudflare prend d’ores et déjà en charge ODoH, trois entreprises assurant le rôle de proxy (PCCW, SURF, et Equinix). L’implication d’une équipe d’ingénieurs travaillant pour Apple semble assurer une future intégration dans macOS et iOS, mais la standardisation et la généralisation d’ODoH pourraient prendre plusieurs années, pour autant qu’il soit standardisé.