En préparation depuis plus de deux ans, la fonctionnalité de DNS over HTTPS (abrégée DoH en anglais) est en cours d'activation par défaut chez les utilisateurs américains de Firefox. Bien qu'elle vise à renforcer la confidentialité des internautes, cette fonctionnalité fait l'objet de critiques.

Alors de quoi s'agit-il ? Pour rappel, DNS (pour Domain Name System), c'est, pour simplifier, une base de données qui associe un nom de domaine (par exemple en.wikipedia.org) à une adresse IP (208.80.154.224). C'est ce qui permet de ne pas avoir à se souvenir de grandes suites de chiffres pour accéder à un site web, il suffit de taper son nom.

Quand vous tapez le nom d’un site dans votre navigateur, votre appareil se connecte d’abord à un serveur DNS pour connaître l’IP correspondante, puis accède au serveur associé à cette IP pour récupérer le contenu.

Or, par défaut, cette requête DNS n'étant pas chiffrée (même pour les sites en HTTPS), d'autres appareils peuvent collecter ou altérer ses données en cours de route. Aux États-Unis, en exploitant cette technique, les opérateurs peuvent légalement enregistrer tout l'historique de navigation de leurs clients et exploiter ces données pour distribuer des publicités ciblées. Pour empêcher cela, Mozilla déploie DoH, qui permet à Firefox d'effectuer les requêtes DNS via une connexion HTTPS chiffrée, qui n'est donc pas lisible par les curieux.

Bien que cette fonctionnalité apparaisse comme bénéfique pour la confidentialité des internautes, elle est vivement critiquée par des experts (mais pas tous) pour plusieurs raisons. Notez que vous pouvez depuis toujours choisir un autre résolveur DNS que celui de votre FAI (et ainsi profiter de DoH), et ce au niveau du système d'exploitation. Ce qui créé notamment la polémique ici, c'est le fait que Mozilla change automatiquement le réglage par défaut de nombreux utilisateurs.

Dans un billet de blog intitulé « désactive DoH Firefox, maintenant » publié en septembre dernier, l'hébergeur suisse Ungleich souligne par exemple que cette fonctionnalité revient à confier un pouvoir immense à Cloudflare (une entreprise américaine), puisque c'est cet acteur qui va être chargé de « résoudre » les requêtes DNS de tous les utilisateurs de Firefox, à la place de leurs différents opérateurs.

La fondation Mozilla se défend aujourd'hui de cette centralisation en faisant valoir qu'il y a deux résolveurs de DNS au choix, Cloudflare et NextDNS, et qu'elle s'emploie à ajouter de nouveaux prestataires fiables à son programme.

Sur un autre plan, DoH permet d'outrepasser les configurations réseau mises en place dans les entreprises, par exemple. Une problématique à laquelle Mozilla répond en indiquant qu'il est facile pour un administrateur système de désactiver cette fonctionnalité.

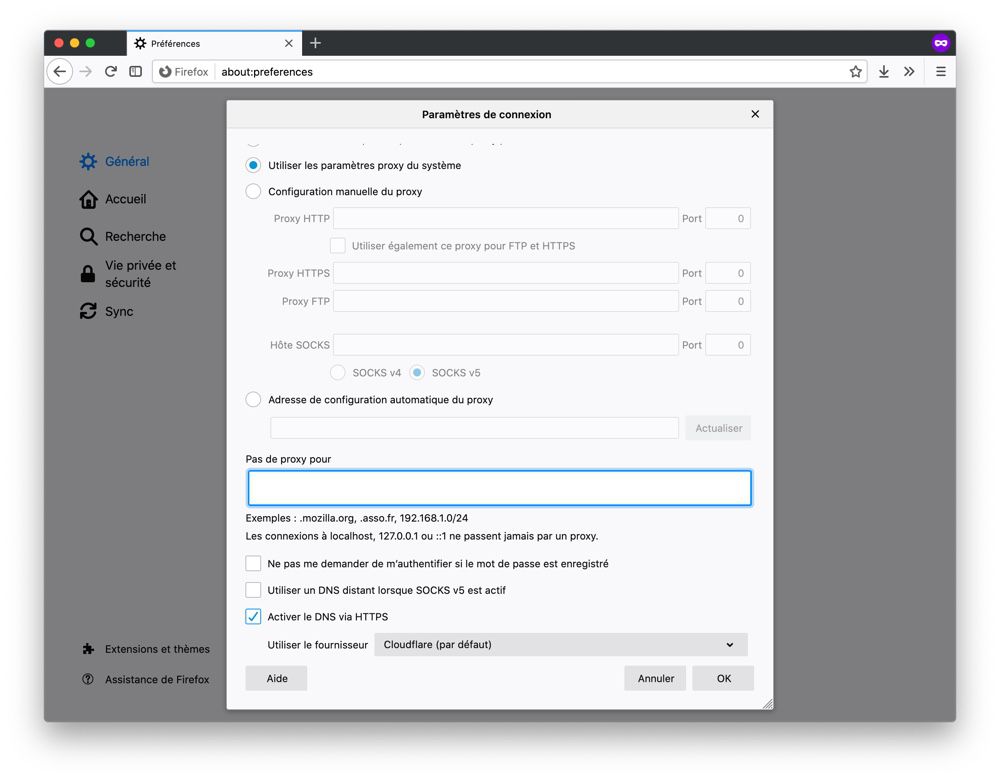

La fondation marche sur des œufs et n'a prévu d'activer par défaut DoH qu'aux États-Unis pour le moment, et ce de façon progressive. Néanmoins, vous pouvez d'ores et déjà activer manuellement DoH si vous le souhaitez dans les options de Firefox (Préférences > Général > Paramètres réseau > Activer le DNS via HTTPS). Les requêtes DNS de Firefox ne seront alors plus traitées par votre résolveur habituel (le plus souvent votre opérateur), mais par Cloudflare ou NextDNS.