Une équipe de l'université américaine Hopkins a fait la démonstration cette semaine d'une faiblesse dans la manière dont certaines webcams rendent compte de leur activité à l'utilisateur. Cette petite diode placée à côté de l'objectif qui s'allume selon que l'on est en train d'être filmé ou non. Il s'avère que l'on peut moyennant quelques efforts, faire fonctionner cette webcam sans que la LED ne s'allume. Et de filmer l'utilisateur à son insu.

Le duo, Matthew Brocker et Stephen Checkoway, en a fait la démonstration en détaillant son modus operandi et en contactant Apple pour l'avertir en priorité de sa trouvaille. Les objets de cette étude furent les iSight des iMac G5 et Intel des MacBook et des MacBook Pro de 2008.

Une webcam est constituée du capteur, d'une puce avec un microcontrôleur pour gérer l'USB et à l'intérieur, d'un peu de RAM et une mémoire EEPROM (reprogrammable). Cette interface USB contrôle le capteur en le faisant basculer d'un état où il filme à celui où il est éteint. La LED est physiquement branchée sur cette liaison et elle réagit en fonction. L'astuce consiste à intervenir sur la partie logicielle qui pilote ce dispositif.

À chaque lancement d'un logiciel de la webcam, un bout de code est chargé dans le contrôleur USB, un code qui va faire fonctionner le capteur. Ce comportement compris, l'astuce a consisté à lui substituer un pilote légèrement altéré pour intervenir sur l'une des rares variables modifiables du capteur vidéo, celle précisant s'il doit tenir compte du signal qui lui intime de filmer. Le code installé va forcer le capteur à filmer tout en faisant en sorte que la LED croit qu'elle doit rester éteinte. Cette substitution en outre peut se faire sans avoir les droits d'administration du Mac.

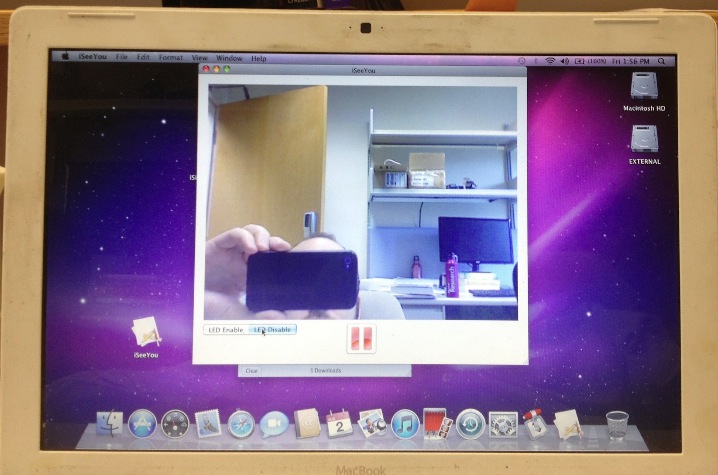

Tout en réalisant le logiciel - baptisé iSeeYou - capable de cet exploit, ses auteurs en ont développé un autre - iSightDefender - une extension au kernel d'OS X pour empêcher qu'un utilitaire de type iSeeYou puisse ainsi modifier le firmware de la webcam depuis une quelconque session utilisateur.

L'équipe ne s'est penchée pour le moment que sur ces quelques matériels d'Apple, elle va maintenant essayer de reproduire son test sur les versions plus récentes des caméras FaceTime et les équipements d'autres marques. Ils ont fourni les explications et leur code source à Apple l'été dernier. Des échanges ont eu lieu avec leur interlocuteurs, mais ces derniers n'ont pas dit si des contre-mesures avaient ou allaient être adoptées.

Source :