Un nouveau malware capable d'exfiltrer certaines données des Mac de ses victimes circule actuellement. Repéré par la firme de cybersécurité ESET et baptisé CloudMensis, celui-ci peut récupérer des documents, des saisies de clavier, mais aussi des e-mails. Il est également en capacité d'effectuer des captures d'écrans sur les Mac ciblés.

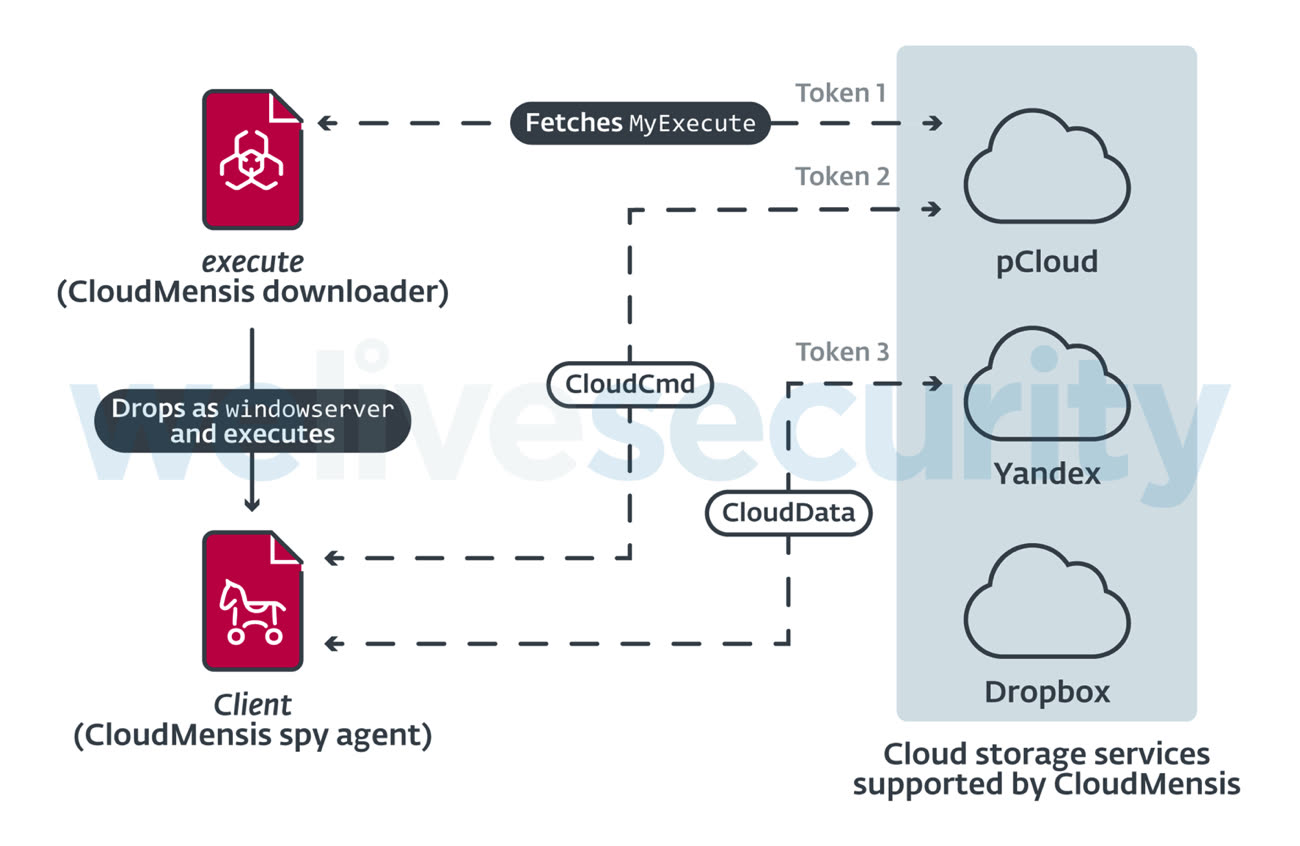

La particularité de CloudMensis est qu'il utilise des services de stockage dans le nuage public, à savoir Yandex, pCloud ou encore Dropbox. Ces serveurs ont été utilisés pour emmagasiner les données exfiltrées, mais aussi pour permettre au virus de recevoir des composants supplémentaires. Une fois installé sur les Mac ciblés par l'attaque et après avoir obtenu les droits administrateur, le programme pouvait télécharger un paquet comportant 39 commandes afin de récupérer différentes informations et documents.

Comment ce malware arrive-t-il à déjouer les protections d'Apple ? Difficile de le dire, et la firme de cybersécurité explique qu'aucune faille « zero day » (inconnue d'Apple) n'a été utilisée. ESET se veut rassurant dans le sens où ce malware vise des victimes spécifiques dans le cadre d'opérations ciblées : il dispose donc d'une diffusion très limitée.

« La qualité générale du code et l'absence d'obfuscation montrent que les auteurs ne sont peut-être pas très familiers avec le développement Mac et ne sont pas si expérimentés », précisent-ils. Actuellement, les chercheurs expliquent ne pas savoir comment CloudMensis est distribué et qui sont ses cibles. Ils ajoutent cependant que beaucoup de ressources semblent avoir été consacrées à la création du programme.

Source :