Hier est sorti la version finale de macOS 11.4. Cette version est importante car elle apporte un correctif de sécurité pour un malware prenant des captures d'écran sans que l'utilisateur ne puisse s'en rendre compte.

Ce malware est en fait une variante de XCSSET, un programme malveillant connu depuis l'année dernière qui se cache dans des projets Xcode. Une fois installé sur le Mac du développeur, XCSSET vient se greffer sur les applications codées par celui-ci.

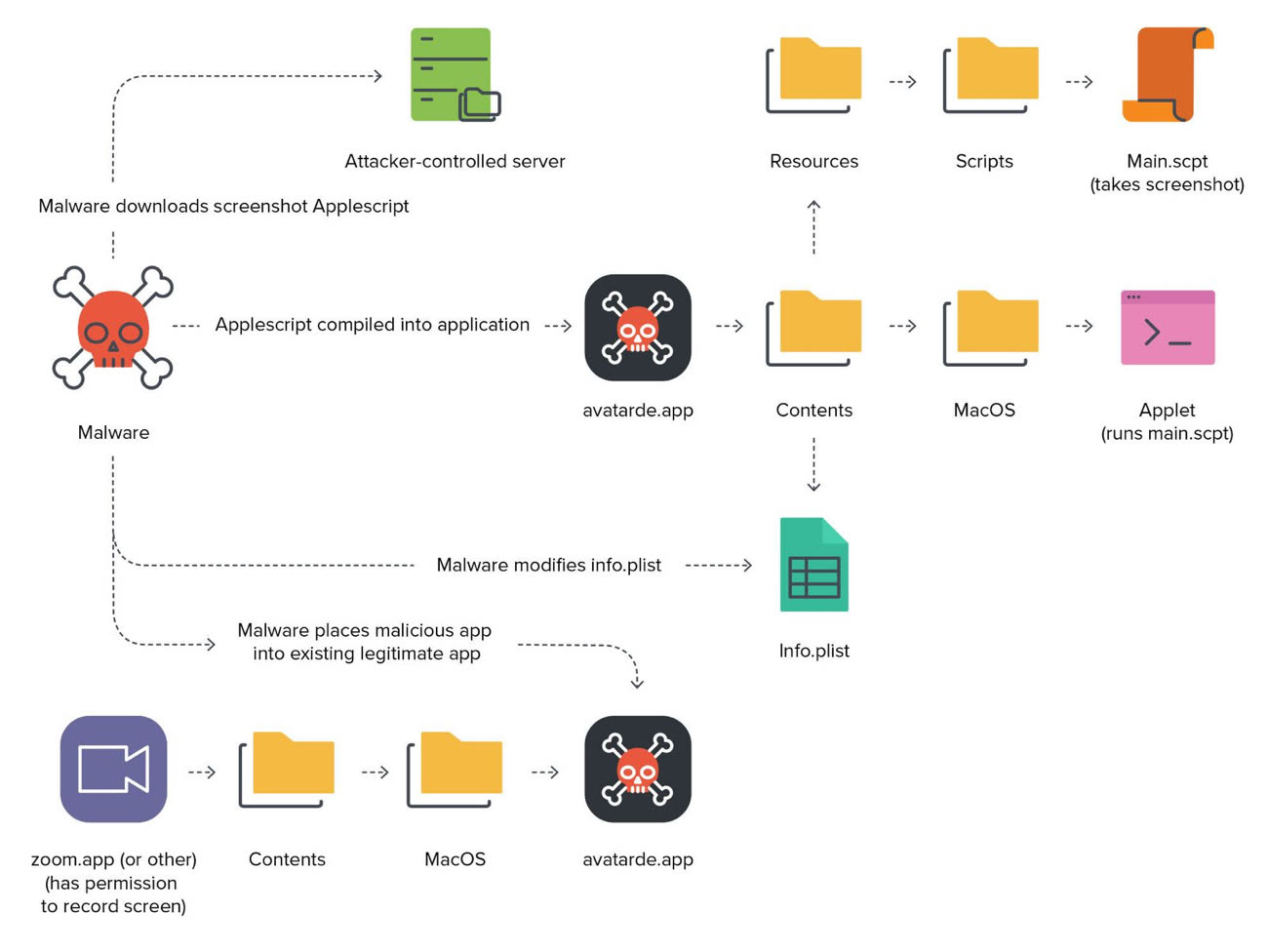

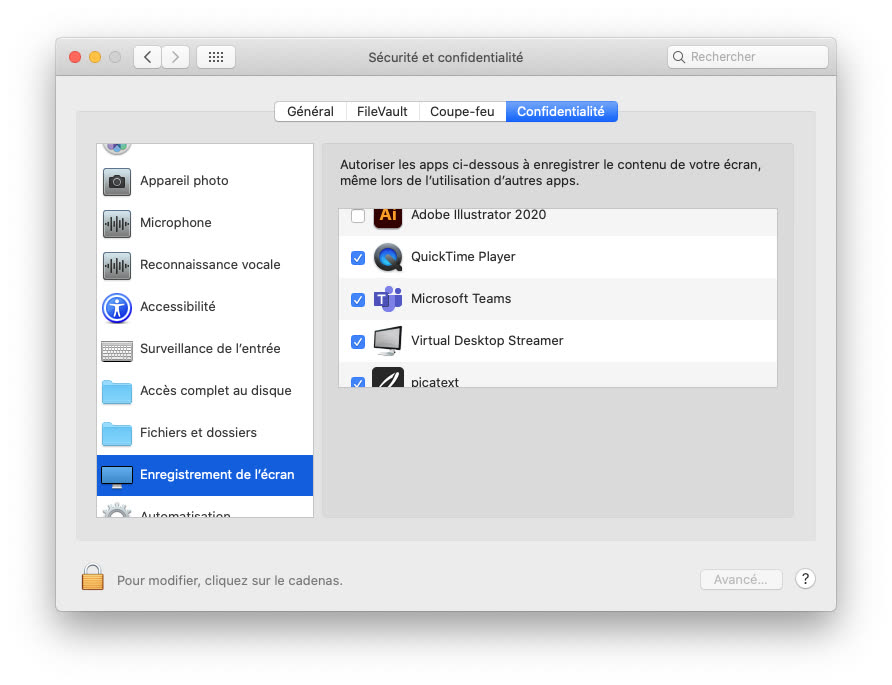

Cette fois-ci, le malware utilisait une faiblesse du contrôle d'accès des applications (framework TCC), le système de sécurité de macOS permettant à l'utilisateur d'autoriser l'accès au micro, à la webcam ou encore à l'intégralité du disque dur. XCSSET se cachait dans les fichiers d'une app ayant été déjà validée par l'utilisateur, ce qui lui permettait de profiter de ses autorisations. Évidemment, les logiciels visés étaient ceux demandant l'accès à la fonction d'enregistrement de l'écran comme TeamViewer, Parallels Desktop ou Skype. Cela permettait au malware de ne pas éveiller les soupçons de l'utilisateur, habitué à ce que ce genre de programme demande des permissions.

D'après Jamf à l'origine de la découverte, ce malware était opérationnel, mais on ne sait pas combien de victimes il a pu faire. Il a principalement servi à prendre des captures d’écran à l'insu de l'utilisateur, même s'il avait aussi potentiellement accès au micro, à la webcam et à d'autres données (mots de passe, carte de crédit). Apple a confirmé que cette faille de sécurité était bien résolue avec macOS 11.4.