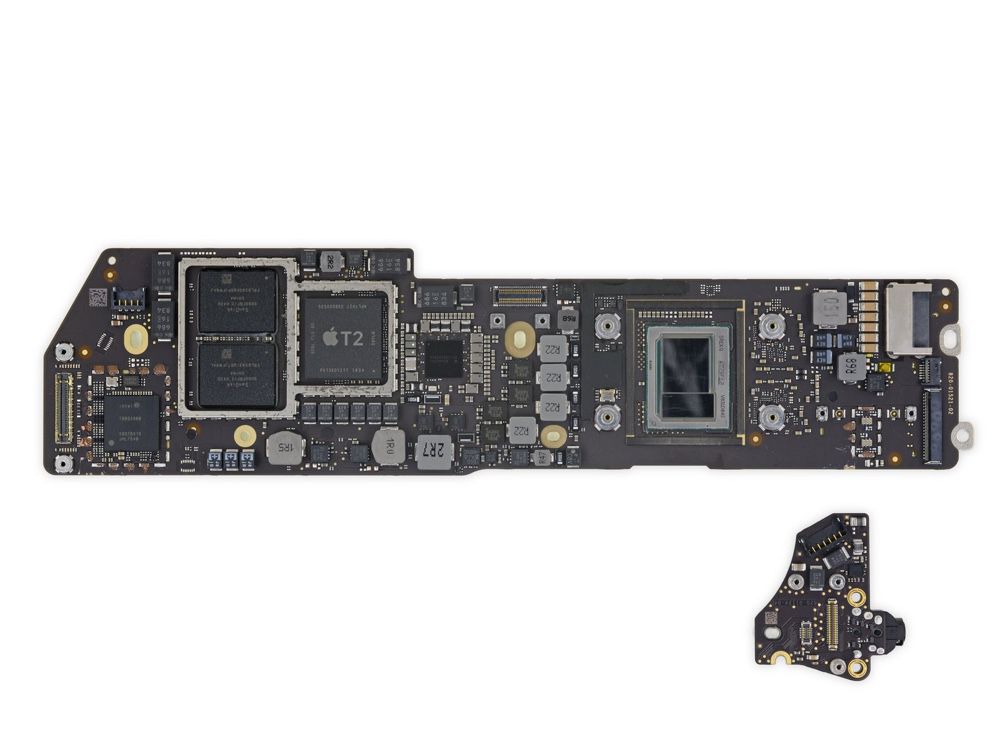

Les Mac sortis depuis fin 2017 bénéficient d’un garde du corps très discret, l’Apple T2. Cette puce renforce la sécurité de l’ordinateur grâce à la Secure Enclave, un coprocesseur qui éloigne du processeur principal la gestion de Touch ID et du chiffrement APFS, et qui est responsable d’un nouveau démarrage sécurisé.

L’intérêt de la puce a d’ores et déjà été démontré dans une expérience réalisée par F-Secure l’année dernière. En contournant l’écrasement de la mémoire mis en œuvre après l’extinction de l’ordinateur, les chercheurs ont pu extirper des données de Mac et de PC, sauf sur les Mac T2.

Cette puce est-elle si sécurisée que ça ? Duo Labs a voulu en avoir le cœur net et s’est lancé dans une analyse pointue en plusieurs épisodes. On vous passe les détails très techniques pour sauter à la conclusion du deuxième billet.

En raison de l’absence de validation de l’intégrité de l’interface de bus eSPI, écrit l’expert Mikhail Davidov, des attaques physiques sont toujours possibles, mais plus compliquées que celles consistant à flasher une seule puce. Et de poursuivre :

Si un attaquant parvenait à exécuter du code en mode kernel sur la T2, il pourrait modifier le code x86 préliminaire afin qu’il soit exécuté avant l’activation des fonctions d’intégrité, et ainsi prendre le contrôle du processus de démarrage.

C’est un grand « si », reconnait le chercheur, il n’y a eu aucun piratage de la puce T2 à ce jour, mais c’est le nœud du problème, selon lui : « elle en fait trop. La T2 est une plateforme pleine de fonctionnalités qui est massive. Elle partage de nombreux composants et pilotes communs avec iOS et macOS qui ne devraient clairement pas être présents. »

Autrement dit, la surface d’attaque est importante. Il est vrai que la puce T2 n’a pas seulement un rôle sécuritaire, elle intègre divers contrôleurs, dont ceux dédiés à l’audio, au SSD et à la gestion du système (ventilateurs et capteurs de luminosité). « Idéalement, les opérations de démarrage sécurisé devraient être isolées sur une puce bien plus simple et spécifique », estime le chercheur de Duo Labs.

Dans une autre analyse portant spécifiquement sur la communication entre la puce T2 et macOS, Mikhail Davidov et son collègue Jeremy Erickson déplorent que certaines technologies employées par Apple soient propriétaires (en particulier le mécanisme de communication XPC) et donc moins faciles à examiner. Si des améliorations sont possibles, la puce T2 résiste aux attaques jusqu’à présent et Duo Labs déclare qu’elle « démontre qu’Apple repousse les frontières de la sécurité informatique. »