Le navigateur Arc a récemment subi son « premier incident de sécurité grave » depuis sa création. La faille était présente avant le 25 août : The Browser Company a été mise au courant à cette date, et le problème corrigé le lendemain. Heureusement, l’entreprise assure que personne n’a exploité la faille et qu’aucun utilisateur n’a donc été touché. Il n’est pas nécessaire de faire quoi que ce soit pour être protégé de futurs soucis. Le problème était assez sévère étant donné qu’il permettait l'exécution de codes à distance sur les ordinateurs des utilisateurs.

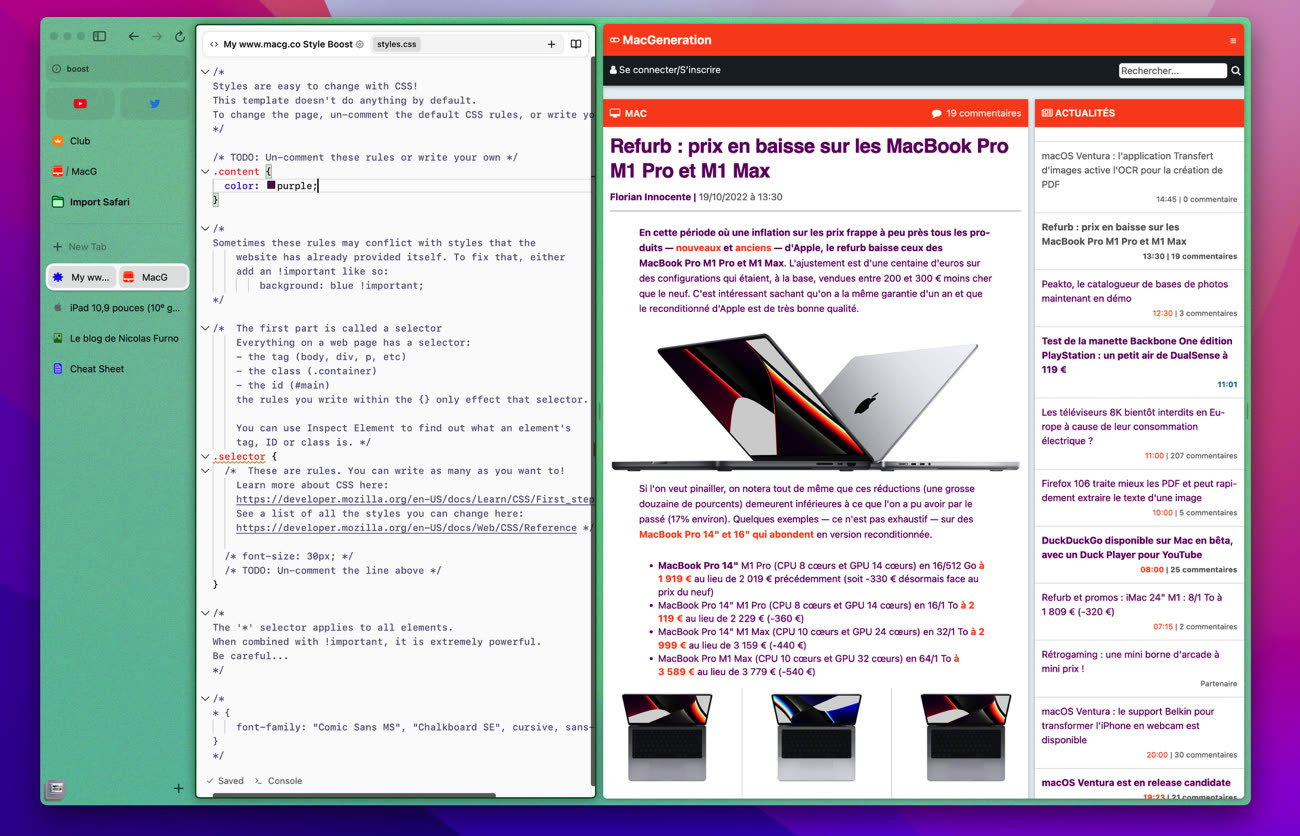

Arc propose une fonction appelée Boosts laissant personnaliser n’importe quel site grâce à un CSS ou un JavaScript personnalisé. S’ils ne sont pas partagés entre les différents utilisateurs, ils sont synchronisés entre les appareils d’une même personne. Une faille permettait à un acteur malveillant d’attribuer un Boost à n’importe quel utilisateur pour peu qu’il ait son identifiant. Ainsi, il pouvait donc l'activer pour lui et faire tourner du code indésirable.

Plusieurs astuces permettent de mettre la main sur un identifiant. Heureusement, aucun n’a été modifié, ce qui semble signifier que la faille n’a pas été exploitée. Des détails techniques peuvent être obtenus sur le blog du chercheur xyz3va, à l’origine de la trouvaille.

The Browser Company indique qu’elle va désormais désactiver le code JavaScript des Boost synchronisés : il faudra aller le réactiver manuellement sur chaque appareil. L’entreprise veut se séparer de Firebase, qui est utilisé dans le back-end et impliqué dans le problème. À partir de maintenant, des informations supplémentaires liées à la sécurité seront données dans les futures notes de mise à jour. Ils prévoient également d'embaucher davantage de personnes dans l'équipe sécurité et de clarifier leur programme de chasse aux failles.