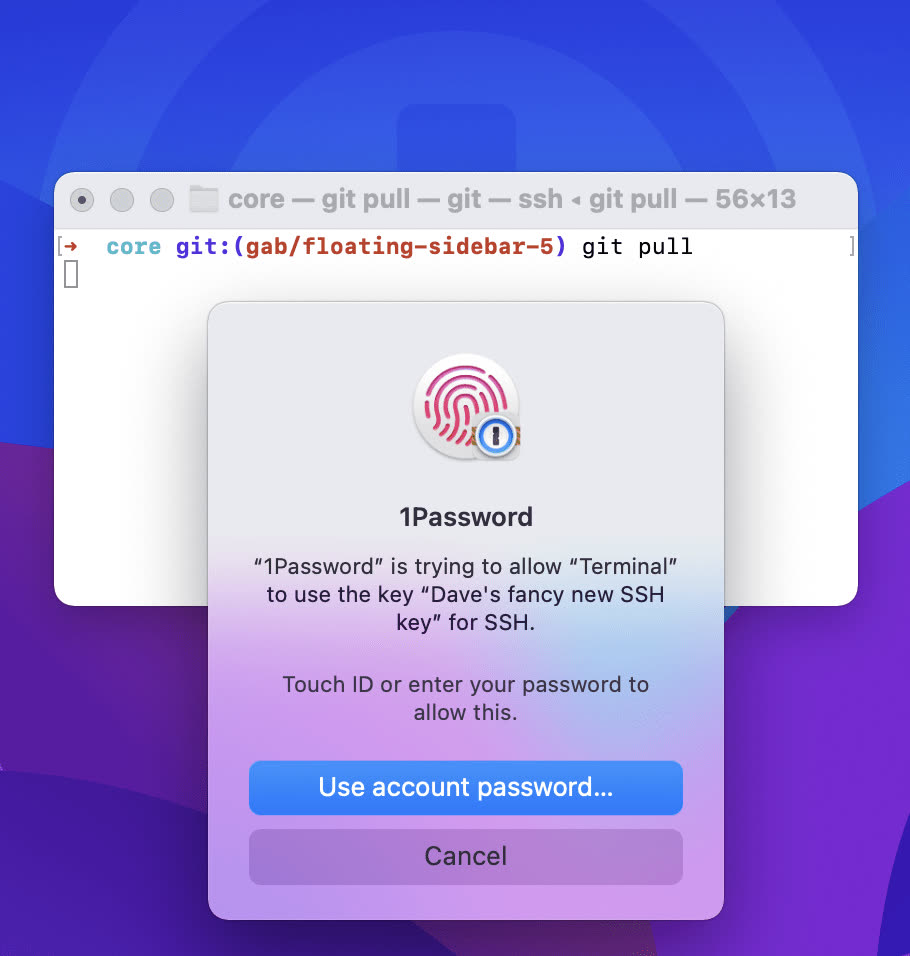

1Password ajoute une belle corde à son arc dans la bêta de sa huitième version, tristement célèbre pour son passage à Electron. Comme l’éditeur l’annonce sur son blog, l’ajout des clés SSH dans 1Password devrait simplifier la vie de nombreux développeurs et autres administrateurs réseau qui travaillent avec ces éléments d’authentification tous les jours. Les clés peuvent désormais être stockées dans l’app et leur accès peut être débloqué avec Touch ID ou le mot de passe de 1Password.

Les clés SSH constituent une méthode plus sécurisée que les mots de passe pour se connecter à un serveur distant. Elles sont générées en local sur la machine et composées de deux éléments : une clé privée que vous gardez sur l’ordinateur et une publique qui est transmise au serveur. L’avantage de cette approche, c’est que la connexion se fait ensuite automatiquement sans avoir à saisir de mot de passe, et surtout que l’on garde la main en pouvant supprimer la clé publique sur le serveur, bloquant ainsi toutes futures connexions en cas de problème.

La faille dans cet édifice sécurisé, c’est que les clés sont traditionnellement stockées en clair dans un sous-dossier de votre dossier personnel. Sur macOS, vous les retrouverez dans le dossier ~/.ssh et ce sont par défaut des fichiers texte que n’importe qui peut lire et surtout utiliser s’il a accès à votre Mac1. En les stockant dans 1Password, vous pouvez ajouter une couche de sécurité supplémentaire : le coffre doit être déverrouillé pour utiliser les clés SSH qu’il contient.

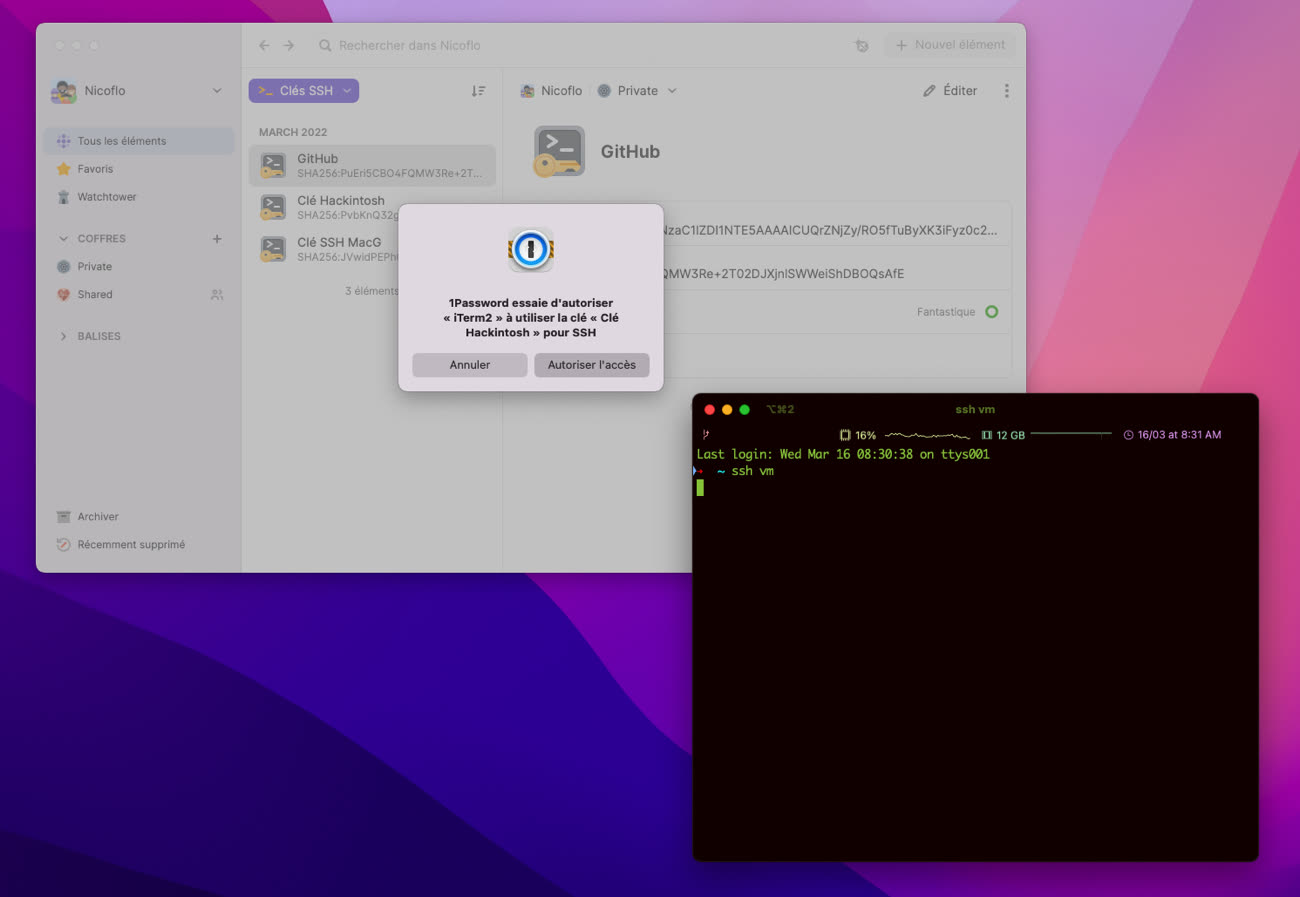

git pull qui récupère les dernières mises à jour du serveur (image 1Password).Cette nouvelle fonction nécessite de modifier le fichier de configuration SSH du système (~/.ssh/config) pour y « brancher » le moteur de 1Password. Plusieurs options sont proposées, par exemple pour indiquer explicitement quelle clé SSH utiliser avec quel serveur, puisque toutes les clés stockées sur votre compte sont testées par défaut, jusqu’à trouver la bonne. Il est aussi possible de désactiver entièrement ce mécanisme pour certains serveurs.

Au-delà du stockage des clés SSH, 1Password 8 compte en faire plus pour les développeurs en leur permettant de stocker n’importe quelle information confidentielle et de l’utiliser partout, y compris dans des commandes terminal et dans des scripts. De quoi remplacer, entre autres, les fichiers d’environnement (.env) qui sont souvent utilisés pour stocker des données sensibles, que ce soit une clé privée pour une API, ou parfois même un mot de passe en clair. Les avantages sont similaires aux clés SSH, 1Password conserve ces données dans son coffre sécurisé et leur accès nécessite de s’authentifier avec mot de passe ou biométrie.

Vous trouverez les détails sur la nouvelle ligne de commande fournie par 1Password et qui permet ces nouvelles fonctions à cette adresse. La bêta de la version 8 du gestionnaire de mots de passe est proposée pour macOS sur la page de téléchargements de l’app et rappelons qu’un compte en ligne 1Password est désormais indispensable. Cette mise à jour rendra ainsi l’abonnement obligatoire pour utiliser l’app, ce qui n’était pas le cas auparavant.

-

Il est toutefois possible d’ajouter une couche de sécurité supplémentaire en les chiffrant, mais cela implique alors de saisir à nouveau un mot de passe à chaque utilisation. ↩︎