Dernière étape dans notre étude des solutions pour bloquer la publicité, le blocage par DNS. Par rapport aux deux solutions évoquées précédemment, cette option a plusieurs bénéfices techniques indéniables, mais elle peut être aussi plus complexe à mettre en œuvre et implique quelques contreparties à prendre en compte.

Pourquoi et comment bloquer les publicités avec un DNS ?

Le fonctionnement d’un bloqueur de publicités dans un navigateur est facile à comprendre. L’extension analyse le code source de la page web qui va s’afficher dans la fenêtre du navigateur et elle retire tous les blocs de publicité à partir d’une liste de référence. Le blocage par DNS se fait en amont, puisqu’il consiste à bloquer le chargement des ressources publicitaires en utilisant leur nom de domaine.

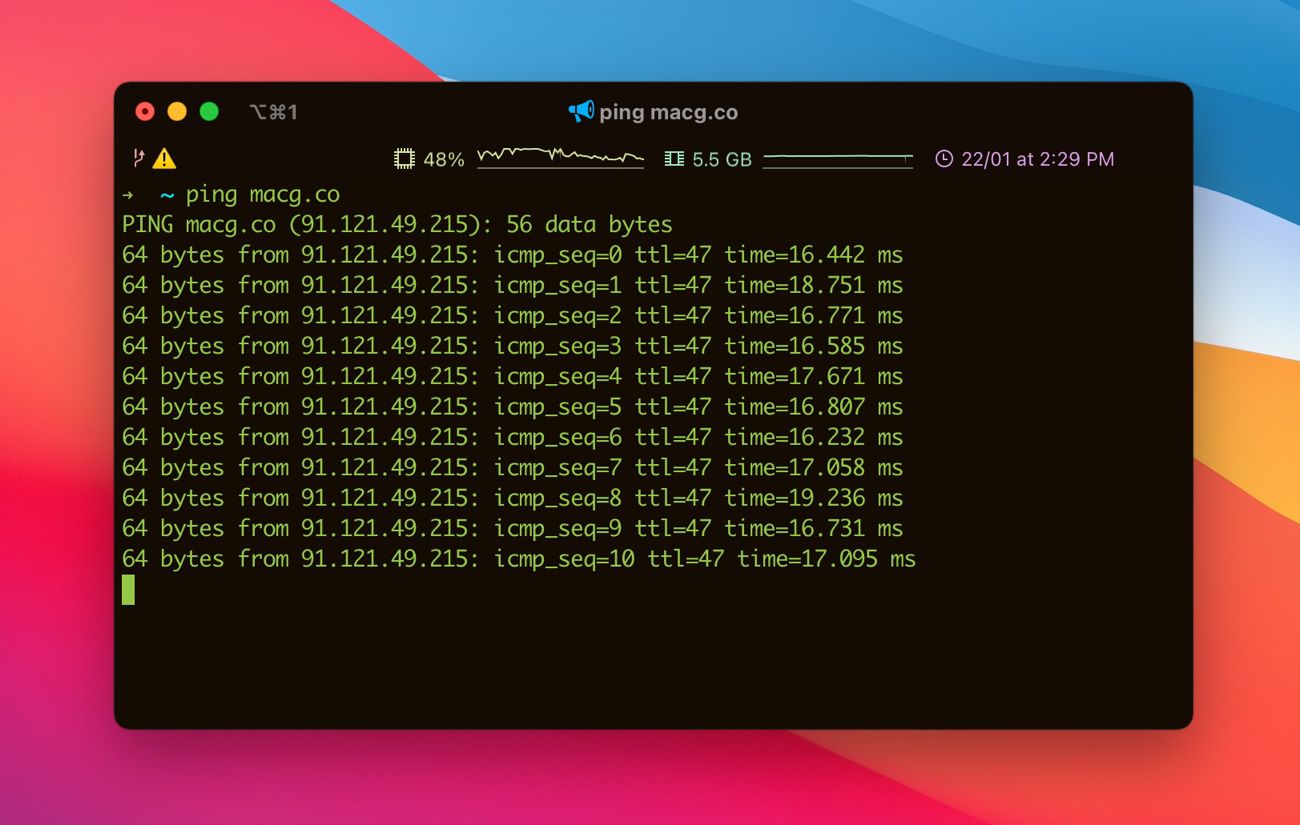

Le Domain Name System, ou DNS, est l’équivalent du bottin téléphonique pour les sites web. Pour résumer rapidement son fonctionnement, vous devez savoir que chaque appareil qui se connecte à internet est identifié par une adresse IP, une série de quatre nombres de 0 à 2551. C’est le cas du routeur fourni par votre FAI, mais aussi de chaque serveur qui héberge un site web. Pour vous donner un exemple, l’adresse IP du serveur qui héberge MacGeneration est 91.121.49.215.